工控安全

21.Dec.2020

浅谈智能制造工厂的信息安全防御实务(下)

忽视工业控制系统的信息安全,将造成重大的损失

浅谈智能制造工厂的信息安全防御实务(上)我们谈到在智慧工厂如果做了错误的信息安全部署,会如何让信息安全防护机制演变为安全缺口;这一篇我们将从检测与监控机制看待工业信息的安全风险。

由于工业生产的特性,生产线制程具有一定危险性;从原物料的输入,自动化流程的各种切磋琢磨,所导致的物理与化学变化,到产品的产出,剩余废弃物的处理等,只要其中有任何一个环节忽视了信息安全,都有可能影响到流程,进而造成重大的损失,包括:「人员健康、人身安全、环境保护问题、生产线产出量的减少或停运、产品优良率降低、业务中断、金融赔偿、监管单位行政处罚、司法单位判刑、声誉损失」等情况,其中也包含许多企业所重视的「商业秘密、知识产权、商务合约中断与赔偿」等损失。

由于工业生产的特性,生产线制程具有一定危险性;从原物料的输入,自动化流程的各种切磋琢磨,所导致的物理与化学变化,到产品的产出,剩余废弃物的处理等,只要其中有任何一个环节忽视了信息安全,都有可能影响到流程,进而造成重大的损失,包括:「人员健康、人身安全、环境保护问题、生产线产出量的减少或停运、产品优良率降低、业务中断、金融赔偿、监管单位行政处罚、司法单位判刑、声誉损失」等情况,其中也包含许多企业所重视的「商业秘密、知识产权、商务合约中断与赔偿」等损失。

智能制造维运管理的第二道防线:持续检测与监控(Continue Detection & Monitoring)

缺乏检测与监控机制的影响

上一篇提到工厂的不良部署方式会增加被黑客攻击的机率,如果工厂还缺乏检测与监控机制,那么当联网设备,例如:PLC,遭受阻断服务攻击导致产线停运后,厂方第一线作业人员又缺乏信息安全知识,极有可能会误以为是PLC老化或宕机,仅对PLC进行重新启动;又或许厂方有内聘的程序设计人员,便开始转向要求写控制程序的程序设计人员,修改PLC控制程序,以减少宕机次数,然而在缺乏检测与监控机制的状态下,一般的程序设计师也无法轻易了解问题的发生原因,因此,真正问题发生的原因很难会被发现。

有效检测与监控机制的重要性

根据OWASP[1]于2017年的统计,OWASP TOP 10列出的Web 10大信息安全风险,其中第10大风险,即为「不充分的日志纪录与监控」(Insufficient logging and monitoring),Web作为常用的应用,也常见于工控系统中,因此,这类信息安全风险不可轻视;而由于众多的工控设备,其通讯所使用的规范是特定规格、或者是客制化的自定义通信协议,这些都有其独特的设置模式,所以,不但难以进行漏洞检测,还会因为设备的数据容量限制,而缺乏完整的监控与日志纪录,导致无法进行安全事件回复与追踪。因此,如果检测与监控的有效性不足,信息安全事件发生时也将无法对突发性的事件做出反应与处理,就可能会造成厂区停运,使企业产生经济损失或受到一定伤害。

攻击场景示例:黑客是怎么入侵的?

在攻击之前:侦查(Reconnaissance)

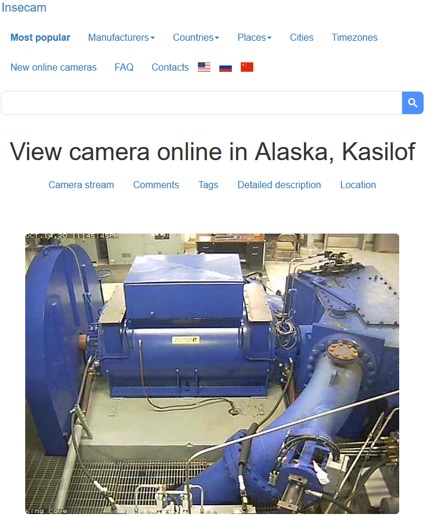

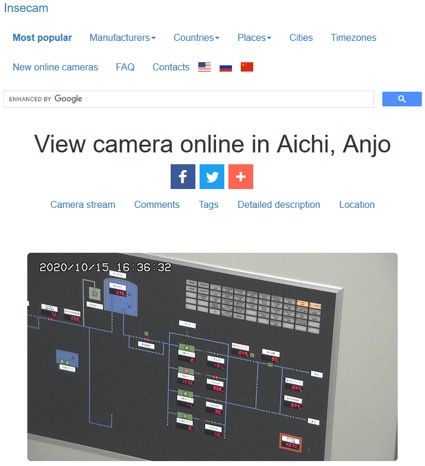

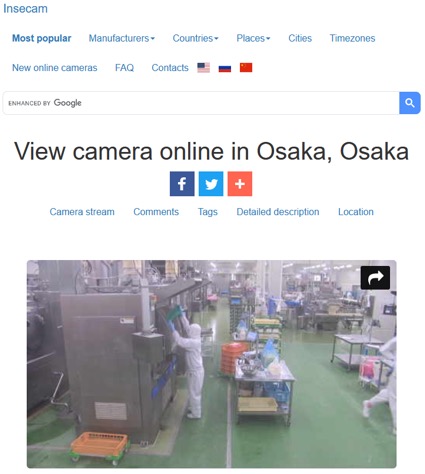

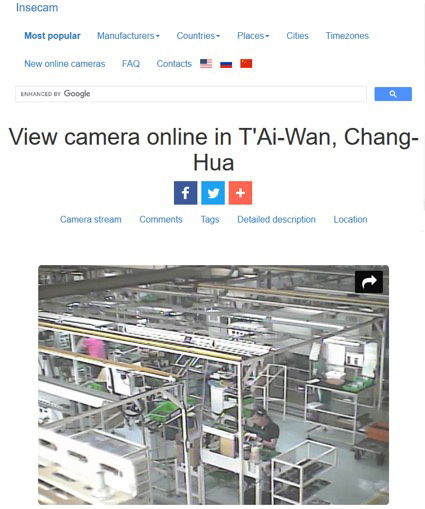

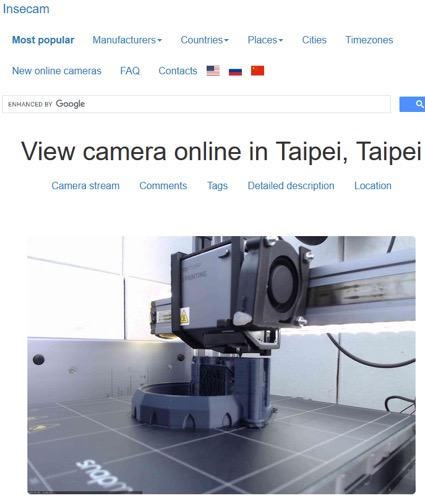

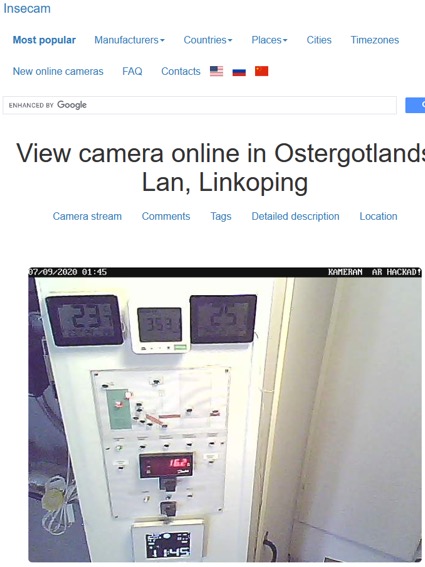

基于Shodan、Google与俄罗斯Yandex地图的搜寻技术,同样于信息安全领域知名的「insecam.org」[2]搜罗全球的CCTV资料,内容有公开的地理位置、影片的说明也包含被公开CCTV的IPv4地址与通信协议端口。而其中大多数是交通与小区的公共监控影像,但仍有不少由于不良部署而造成影像数据外泄的私人机构、家庭的CCTV影像以及厂区内作业影像等。insecam同时也包含 industrial、office等标签,甚至还有能源、水利等八大关键基础设施相关的影像。

通过远程侦查,黑客获得insecam的公开的地理位置后,得以锁定目标厂区进行潜伏。

参考数据:

[1]《OWASP Top Ten》OWASP组织。阅于2020.Oct.15。网址:https://owasp.org/www-project-top-ten/

[2]《Insecam》Insecam组织。阅于2020.Jul.09~Oct.15。网址:https://www.insecam.org/en/

[3]《恶名昭彰的殭尸网络病毒Mirai作者之一被判赔偿860万美元》台湾iThome。阅于2020.Oct.16。网址:https://www.ithome.com.tw/news/126699

[4]《BASHLITE Malware Uses IoT for DDoS Attacks》Security Intelligence。阅于2020.Oct.16。网址:https://securityintelligence.com/news/bashlite-malware-uses-iot-for-ddos-attacks/

[5]《This new variant of Mirai botnet malware is targeting network-attached storage devices》ZDNet。阅于2020.Oct.16。网址:https://www.zdnet.com/article/this-new-variant-of-mirai-botnet-malware-is-targeting-network-attached-storage-devices/

[6]《Grandstream and DrayTek Devices Exploited to Power New Hoaxcalls DDoS Botnet》Palo Alto Networks之IoC报告。阅于2020.Oct.16。网址:https://unit42.paloaltonetworks.com/new-hoaxcalls-ddos-botnet/

[7]《什么是 APT进阶持续性威胁 (Advanced Persistent Threat, APT)?》Trend Micro。阅于2020.Oct.16。网址:https://blog.trendmicro.com.tw/?p=123

[8]《Most ICS vulnerabilities disclosed this year can be exploited remotely》Help Net Security。阅于2020.Oct.16。网址:https://www.helpnetsecurity.com/2020/08/20/ics-vulnerabilities-exploited-remotely/

[9]《MITRE ATT&CK MATRIX》MITRE组织。阅于2020.Jul.08。网址:https://attack.mitre.org/

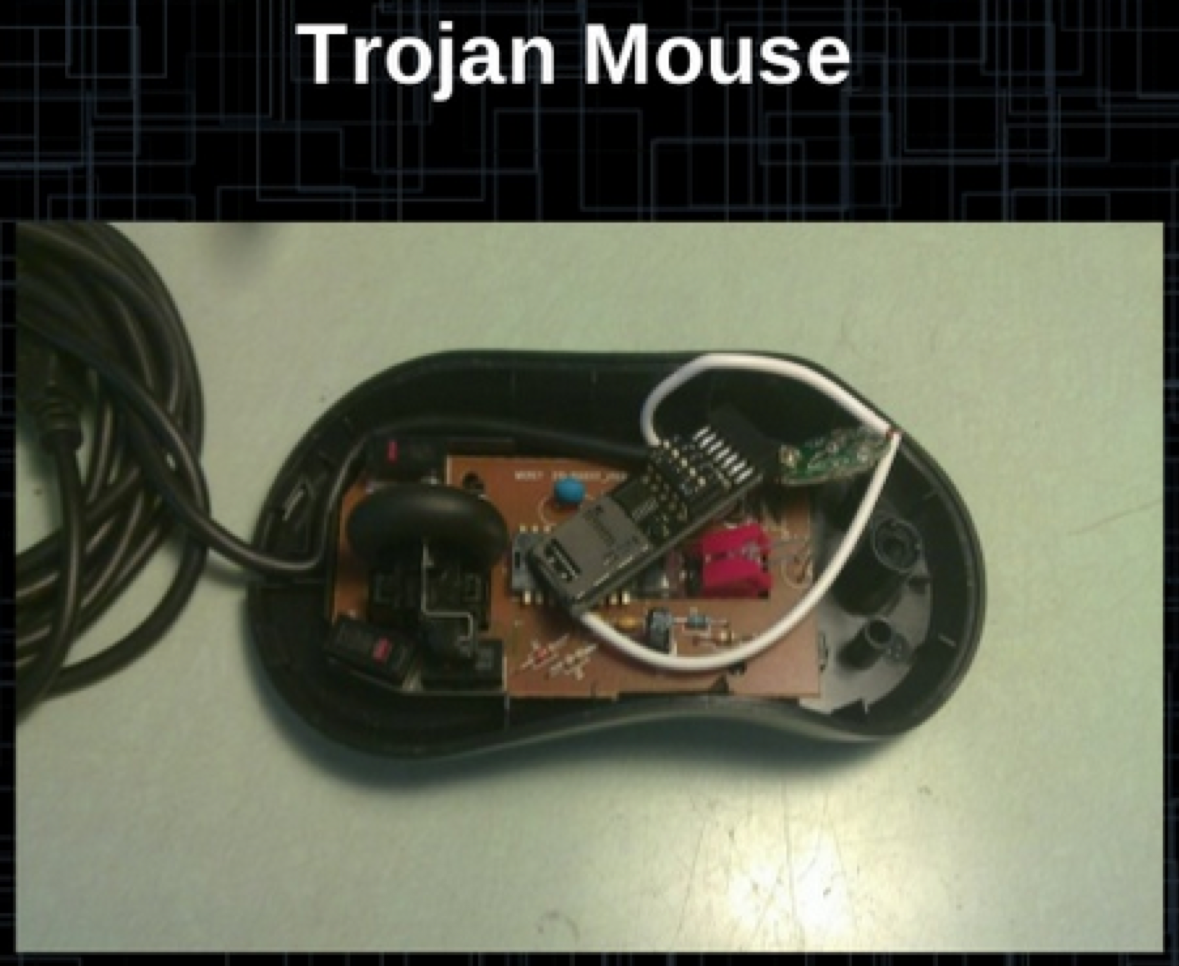

[10]《Building Trojan Hardware at Home》BlackHat 2014。阅于2020.Jul.09。网址:https://www.blackhat.com/docs/asia-14/materials/Dunning/Asia-14-Dunning-Building-Trojan-Hardware-At-Home.pdf

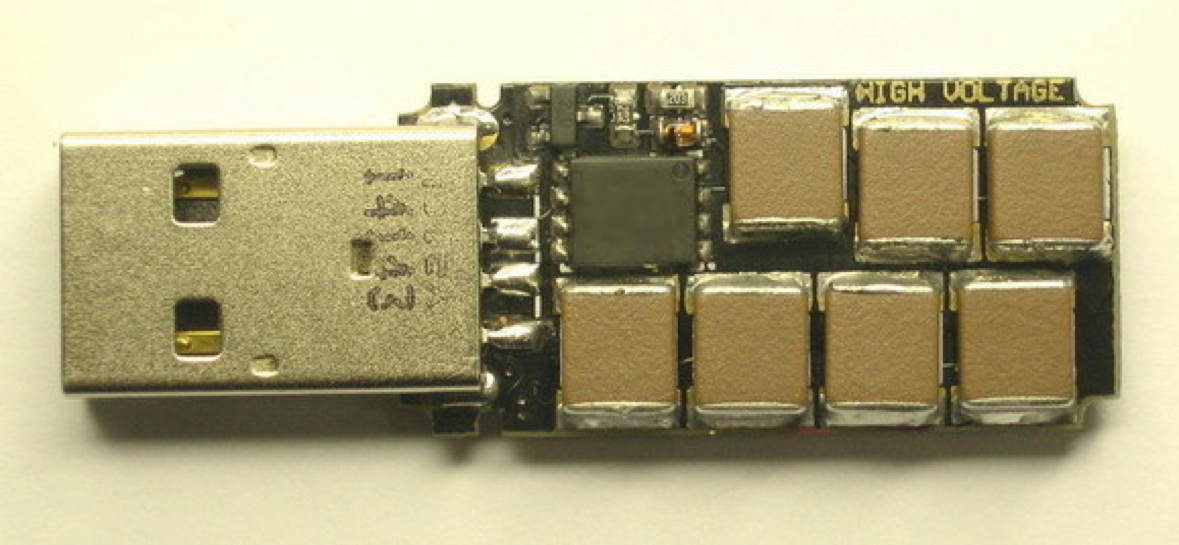

[11]《The 'killer USB' that FRIES laptops: Malicious drive uses a high voltage to destroy the computer's circuit board》Daily Mail。阅于2020.Oct.15。网址:https://www.dailymail.co.uk/sciencetech/article-2997401/The-killer-USB-FRIES-laptops-Malicious-drive-uses-high-voltage-destroy-computer-s-circuit-board.html

[12]《Knowing Your Employees - An Overview》Management Study Guide。阅于2020.Oct.16。网址:https://www.managementstudyguide.com/knowing-your-employees.htm

[13]《世界备份日( World Backup Day):三二一原则》Trend Micro。阅于2020.Oct.16。网址:https://blog.trendmicro.com.tw/?p=4707

[14]《What is Cyber Hygiene? A Definition of Cyber Hygiene, Benefits, Best Practices, and More》Digital Guardian。阅于2020.Oct.16。网址:https://digitalguardian.com/blog/what-cyber-hygiene-definition-cyber-hygiene-benefits-best-practices-and-more

|

|

|

| 美国阿拉斯加水力发电厂外泄影像 | 日本爱知水利设施外泄的影像 | 日本大阪某食品加工厂外泄的内部作业影像 |

|

|

|

| 彰化某工厂的影像外泄 | 台北新光华商场以北附近,松江路上的小巷弄,某私人设备进行3D打印的影像外泄 | 瑞典某处的CCTV已遭黑客入侵(Jul.09.2020) |

通过远程侦查,黑客获得insecam的公开的地理位置后,得以锁定目标厂区进行潜伏。

攻击方法一:通过远程联机利用装置已知的漏洞入侵目标

2016年恶名昭彰的恶意软件「Mirai」[3]感染互联网上诸多的CCTV等设备,以及许多物联网设备遭到恶意软件「BASHLITE」[4]入侵感染,只因软件研发时采用「含有漏洞的BusyBox」组件,且无法进行软件更新,这两种知名的恶意软件,都是感染终端后,将终端作为僵尸网络,多次发动造成企业严重损失的「分布式阻断服务攻击(DDoS)」,并且目前仍有不少恶意软件的变种[5][6]持续于互联网上进行攻击与感染。除了DDoS之外,目前常见还有勒索软件的侵扰,甚至是所谓的「高级持续性渗透攻击」(Advanced Persistent Threat, APT)[7]等。根据统计,工控系统(ICS)已知漏洞中70%可被远程利用,而其中以利用远程代码执行的漏洞,攻击工控系统的比率占了49%,进入系统之后进行DoS攻击的比率也可高达39%。[8]攻击方法二:进行供应链渗透进行实体入侵,导致不安全的供应链

根据MITRE ATT&CK矩阵[9]所提及不安全的供应链(Supply Chain Compromise),在工控领域中比较有可能发生的情况,比如:黑客有可能会从软件更新机制下手,进行软件更换、拦截零组件或设备,加以植入恶意软件、伪装成上下游与第三方的供货商,向各厂商销售有问题的零组件等;也有可能如同之前某知名集成电路公司的勒索病毒事件,由第三方无意间携入附有恶意软件的设备,造成厂区内的设备破坏。现代制造业的经济模式,必然有上游厂商、第三方、与下游厂商,因此,应该要注重并加强信息安全的管理。攻击方法三:利用缺乏辨识资产设备的机制进行实体入侵

MITRE ATT&CK矩阵[9]也有提及「实体入侵」(Hardware Additions)一事,指黑客有可能携带恶意硬件进入厂区,未经检查与授权的硬件增加,可能会导致硬件功能性的改变、信息外泄、降低硬件可信度、阻断服务等结果。例如:微型摄影设备、内含恶意软件的外接磁盘、微型的无线信号收集与发送器、在网线的其中一端插入信息侧录机;使用内含高压电的电容的USB或以太网络线,毁损设备来阻断生产等手法。如何避免这类的实体入侵,加强资产的盘点与辨识及数据流的监控,将是之后重要的议题。 |

|

| 国际黑帽2014亚洲区大会,演讲者展示被增加恶意硬件的鼠标[10] | 2015年俄罗斯黑客研发USB Killer,接上设备能释出高压电,损毁没有电压保护的硬件[11] |

防御实务:加强安全管理(Security Management)

1. 建立安全运维管理计划(Plan)

- 企业高层进行「安全性承诺」,初始化安全管理。

- 建立合规的监控计划,以下为可参考的信息安全标准:IEC-62443系列、IEC-61511系列、IEC/ISO-27000系列、IES/ISO-27036、NIST SP 800-82、 NIST SP 800-39等。

- 根据所导入的标准,建立「信息安全管理」程序书与检查表,包含「风险评估」等流程。

- 所采购的硬设备与软件,需要「应有且有效」的「信息安全监控」与「安全流程管理」;或可选择已经由第三方认证认可的软硬件,例如采用通过ISO/IEC 15408:安全评估共通准则(Common Criteria)的产品。

- 加强对员工的了解(KYE: Know Your Employees)[19]。

- 面对「最糟状况」的可能性,要有应对的计划。

- 百密仍可能有一疏,投保信息安全保险,以应对安全事件造成的经济损失。

2. 执行安全管理计划(Do)

- 盘点并分类各种软件、硬件资产。

- 依照所导入的信息安全标准的各项「控制措施」,执行安全要求。

- 定期以「3-2-1备份原则」[13]进行数据备份,并预留备用硬设备,以预防天灾、人为疏失、恶意软件破坏。

- 假设已经被黑客入侵,进行资产的「信息安全与网络卫生」(Cyber Hygiene) [14]检查。

- 调整操作系统的安全原则,以符合所导入的信息安全标准要求。

- 设定内部联网许可名单(Allowed List),必要时启用IPsec或MACsec设定。

- 强化内部网络安全检测,持续维持「网络卫生」。

- 每个存取点之间,进行数据流(Data Flow)的记录与分析。

- 当信息安全事件发生,对事件采取「零信任」(Zero Trust)。

- 要有监看软件日志的充足人力配置。

- 定期保养硬件设备。

- 要求软件安全更新来自可信任的来源,甚至具有签名效力。

3. 定期进行内部与外部审查(Check)

- 依照信息安全事件与标准,比较未解决的安全缺陷与可容忍的安全缺陷。

- 辨识与评估现有的应对措施。

- 重新评估信息安全事件再度发生的可能性与冲击。

- 辨识额外信息安全应对措施。

- 将额外应对措施加入安全管理计划。

4. 检讨、改善安全缺陷并修订安全管理计划(Act.)

- 依照信息安全事件与标准,比较未缓解的安全缺失与可容忍的安全缺失。

- 辨识与评估现有的应变措施。

- 重新评估信息安全事件再度发生的可能性与冲击。

- 辨识额外信息安全应变措施。

- 将额外应变措施加入安全管理计划。

仲至信息所提供的智能制造工厂信息安全解决方案

仲至信息的智能制造工厂信息安全解决方案,包含ISO 27001与IEC 62443合规咨询服务、针对工控产品或系统软、硬件的信息安全检测服务(包含PLC、ICS、SCADA等智能制造相关的工控组件)、以及自主研发的产品安全评估自动化平台-HERCULES,可针对智能制造工厂信息安全常见的漏洞进行扫描与管理。此外,仲至信息更提供软件安全开发咨询服务,协助与赋能厂商具备软件安全开发能力,进行专业的软件开发安全培训、持续安全管理培训,帮助技术人员建立与提升工业物联网相关的信息安全意识,以应对未来智能制造的建设以及工业4.0时代的来临。参考数据:

[1]《OWASP Top Ten》OWASP组织。阅于2020.Oct.15。网址:https://owasp.org/www-project-top-ten/

[2]《Insecam》Insecam组织。阅于2020.Jul.09~Oct.15。网址:https://www.insecam.org/en/

[3]《恶名昭彰的殭尸网络病毒Mirai作者之一被判赔偿860万美元》台湾iThome。阅于2020.Oct.16。网址:https://www.ithome.com.tw/news/126699

[4]《BASHLITE Malware Uses IoT for DDoS Attacks》Security Intelligence。阅于2020.Oct.16。网址:https://securityintelligence.com/news/bashlite-malware-uses-iot-for-ddos-attacks/

[5]《This new variant of Mirai botnet malware is targeting network-attached storage devices》ZDNet。阅于2020.Oct.16。网址:https://www.zdnet.com/article/this-new-variant-of-mirai-botnet-malware-is-targeting-network-attached-storage-devices/

[6]《Grandstream and DrayTek Devices Exploited to Power New Hoaxcalls DDoS Botnet》Palo Alto Networks之IoC报告。阅于2020.Oct.16。网址:https://unit42.paloaltonetworks.com/new-hoaxcalls-ddos-botnet/

[7]《什么是 APT进阶持续性威胁 (Advanced Persistent Threat, APT)?》Trend Micro。阅于2020.Oct.16。网址:https://blog.trendmicro.com.tw/?p=123

[8]《Most ICS vulnerabilities disclosed this year can be exploited remotely》Help Net Security。阅于2020.Oct.16。网址:https://www.helpnetsecurity.com/2020/08/20/ics-vulnerabilities-exploited-remotely/

[9]《MITRE ATT&CK MATRIX》MITRE组织。阅于2020.Jul.08。网址:https://attack.mitre.org/

[10]《Building Trojan Hardware at Home》BlackHat 2014。阅于2020.Jul.09。网址:https://www.blackhat.com/docs/asia-14/materials/Dunning/Asia-14-Dunning-Building-Trojan-Hardware-At-Home.pdf

[11]《The 'killer USB' that FRIES laptops: Malicious drive uses a high voltage to destroy the computer's circuit board》Daily Mail。阅于2020.Oct.15。网址:https://www.dailymail.co.uk/sciencetech/article-2997401/The-killer-USB-FRIES-laptops-Malicious-drive-uses-high-voltage-destroy-computer-s-circuit-board.html

[12]《Knowing Your Employees - An Overview》Management Study Guide。阅于2020.Oct.16。网址:https://www.managementstudyguide.com/knowing-your-employees.htm

[13]《世界备份日( World Backup Day):三二一原则》Trend Micro。阅于2020.Oct.16。网址:https://blog.trendmicro.com.tw/?p=4707

[14]《What is Cyber Hygiene? A Definition of Cyber Hygiene, Benefits, Best Practices, and More》Digital Guardian。阅于2020.Oct.16。网址:https://digitalguardian.com/blog/what-cyber-hygiene-definition-cyber-hygiene-benefits-best-practices-and-more