企业网络安全

15.Dec.2021

避免成为Apache近年最严重的零日漏洞受害者 该如何找出及缓解log4Shell (CVE-2021-44228)漏洞

简介

Apache 基金会于上周发布了关于 log4j 的严重漏洞警报,log4j是一种常见的开源日志记录的Framework,许多开发人员使用log4j来记录其应用程序中的活动。

被通报的远程程序代码执行漏洞 (CVE-2021-44228) 存在于所有log4j的2.x至2.16.0(2021/12/13发布)之前的版本,此漏洞被称为“Log4Shell”。该漏洞允许未经身份验证的远程攻击者,透过写入带有呼叫远程JNDI API的系统日志(log)执行任意程序代码,取得目标系统的控制权限,根据CVSS 3.1计算出来该漏洞的评级严重程度为满分10分。由于log4j被广泛使用于不同的商业应用程序与服务,包括Minecraft, Elasticsearch, 及VMware VCenter,因此log4j漏洞可说是近年来史上最严重的漏洞之一。

被通报的远程程序代码执行漏洞 (CVE-2021-44228) 存在于所有log4j的2.x至2.16.0(2021/12/13发布)之前的版本,此漏洞被称为“Log4Shell”。该漏洞允许未经身份验证的远程攻击者,透过写入带有呼叫远程JNDI API的系统日志(log)执行任意程序代码,取得目标系统的控制权限,根据CVSS 3.1计算出来该漏洞的评级严重程度为满分10分。由于log4j被广泛使用于不同的商业应用程序与服务,包括Minecraft, Elasticsearch, 及VMware VCenter,因此log4j漏洞可说是近年来史上最严重的漏洞之一。

漏洞验证服务协助您确认是否受到此安全漏洞影响

若您不知道现有的服务或产品是否受到此安全漏洞的影响,仲至信息HERMAS研究团队已成功重现Log4Shell的安全漏洞,并开始提供客户安全漏洞验证服务,可以协助检测您的系统与产品是否受到此安全漏洞的影响。

透过SecSAM帮助您辨识风险

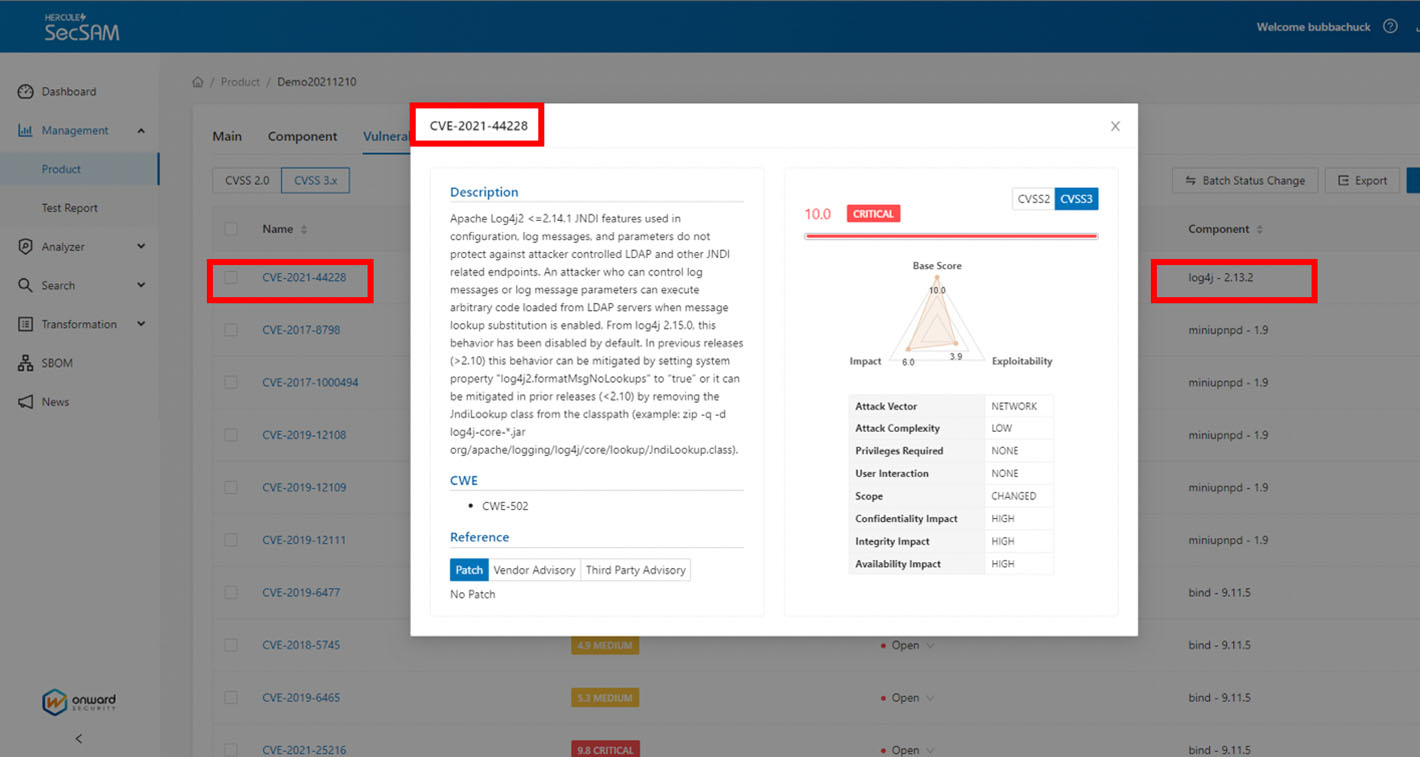

使用HERCULES SecSAM 建立您产品的软件物料清单(SBOM),并检测您的团队是否有使用了包含此漏洞的组件,或透过固件扫描自动分析软件、固件中是否存在此风险组件。

透过SecSAM找出产品中的潜在风险

缓解方案

当 HERCULES SecSAM 的扫描检测到存在受影响的 Log4j 版本,您可以将 Log4j 升级至 2.16.0 (含)以上的版本,或者参考以下透过SecSAM汇整的漏洞缓解方案。Vendor Advisory

- [oss-security] 20211210 Re: CVE-2021-44228: Apache Log4j2 JNDI features do not protect against attacker controlled LDAP and other JNDI related endpoints

- https://logging.apache.org/log4j/2.x/security.html

- https://security.netapp.com/advisory/ntap-20211210-0007/

- [oss-security] 20211210 Re: CVE-2021-44228: Apache Log4j2 JNDI features do not protect against attacker controlled LDAP and other JNDI related endpoints

- https://logging.apache.org/log4j/2.x/security.html

- https://security.netapp.com/advisory/ntap-20211210-0007/