本網站使用cookies以改善您的使用體驗,並提供更優質的客製化內容。若您未改變cookies設定並繼續瀏覽我們的網站(點擊隱私權政策以獲得更多資訊),或點擊繼續瀏覽按鈕,代表您同意我們的隱私權政策及cookies的使用。

資安事件

15.Dec.2021

避免成為近年最嚴重的零日弱點受害者 了解Apache log4j是什麼? 如何修補CVE-2021-44228弱點

Apache log4j 是什麼

Apache 基金會於上週發布了關於 log4j 的嚴重弱點警報,log4j是一種常見的開源日誌記錄的Framework,許多開發人員使用log4j來記錄其應用程式中的活動。

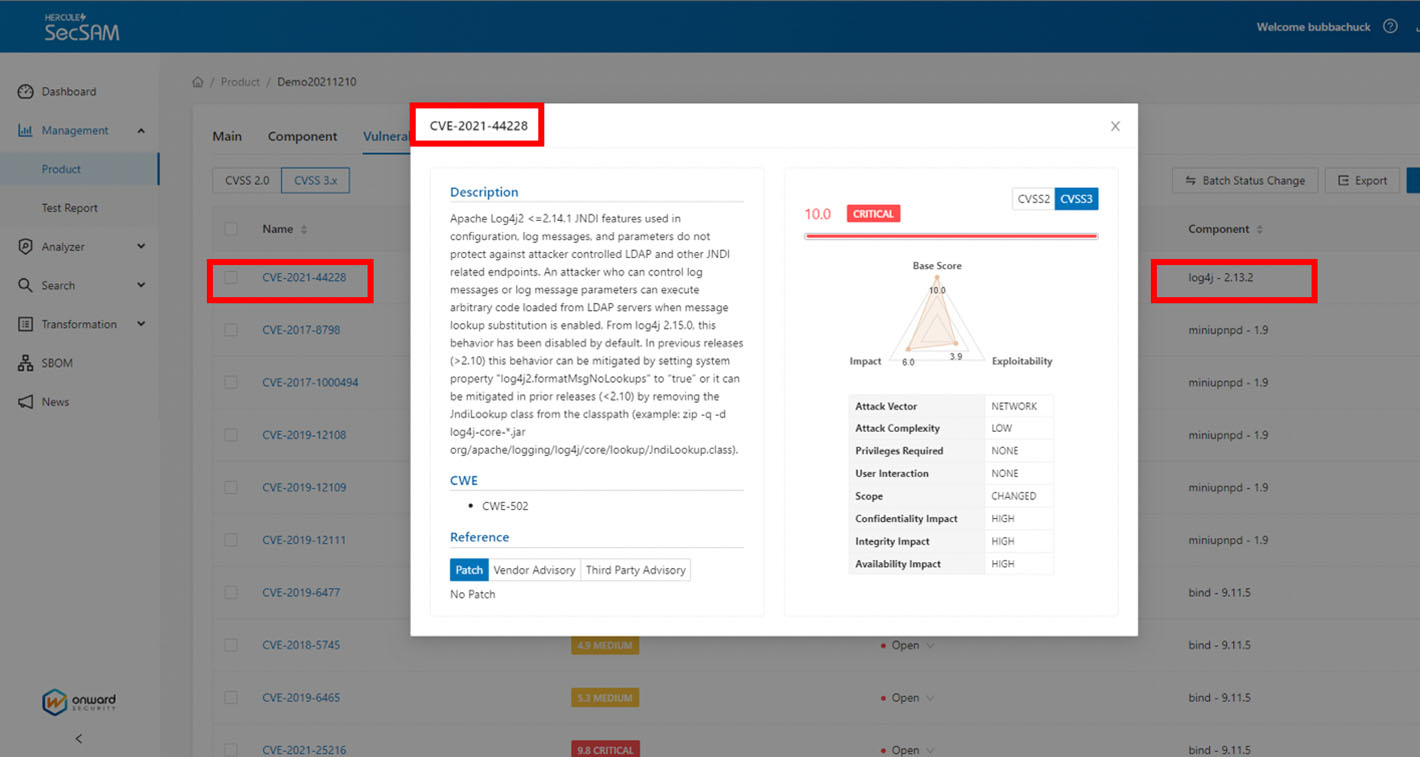

被通報的遠端程式碼執行弱點 (CVE-2021-44228) 存在於所有log4j的2.x至2.16.0(2021/12/13發布)之前的版本,此弱點被稱為“Log4Shell”。該弱點允許未經身份驗證的遠端攻擊者,透過寫入帶有呼叫遠端JNDI API的系統日誌(log)執行任意程式碼,取得目標系統的控制權限,根據CVSS 3.1計算出來該弱點的弱點嚴重程度為滿分10分。由於log4j被廣泛使用於不同的商業應用程式與服務,包括Minecraft, Elasticsearch, 及VMware VCenter,因此log4j弱點可說是近年來史上最嚴重的弱點之一。

被通報的遠端程式碼執行弱點 (CVE-2021-44228) 存在於所有log4j的2.x至2.16.0(2021/12/13發布)之前的版本,此弱點被稱為“Log4Shell”。該弱點允許未經身份驗證的遠端攻擊者,透過寫入帶有呼叫遠端JNDI API的系統日誌(log)執行任意程式碼,取得目標系統的控制權限,根據CVSS 3.1計算出來該弱點的弱點嚴重程度為滿分10分。由於log4j被廣泛使用於不同的商業應用程式與服務,包括Minecraft, Elasticsearch, 及VMware VCenter,因此log4j弱點可說是近年來史上最嚴重的弱點之一。

Apache log4j 弱點驗證服務 協助確認是否受到此安全弱點影響

若您不知道現有的服務或產品是否受到此安全弱點的影響,安華聯網HERMAS研究團隊已成功重現Log4Shell的安全弱點,並開始提供客戶安全弱點驗證服務,可以協助檢測您的系統與產品是否受到此安全弱點的影響。

透過SecSAM幫助您辨識 Apache log4j 風險

使用HERCULES SecSAM 建立您產品的軟體物料清單(SBOM),並檢測您的團隊是否有使用了包含此弱點的元件,或透過韌體掃描自動分析軟體、韌體中是否存在此風險元件。

透過SecSAM找出產品中的潛在風險

緩解方案

當 HERCULES SecSAM 的掃描檢測到存在受影響的 Log4j 版本,您可以將 Log4j 升級至 2.16.0 (含)以上的版本,或者參考以下透過SecSAM彙整的弱點緩解方案。Vendor Advisory

- [oss-security] 20211210 Re: CVE-2021-44228: Apache Log4j2 JNDI features do not protect against attacker controlled LDAP and other JNDI related endpoints

- https://logging.apache.org/log4j/2.x/security.html

- https://security.netapp.com/advisory/ntap-20211210-0007/

- [oss-security] 20211210 Re: CVE-2021-44228: Apache Log4j2 JNDI features do not protect against attacker controlled LDAP and other JNDI related endpoints

- https://logging.apache.org/log4j/2.x/security.html

- https://security.netapp.com/advisory/ntap-20211210-0007/