本網站使用cookies以改善您的使用體驗,並提供更優質的客製化內容。若您未改變cookies設定並繼續瀏覽我們的網站(點擊隱私權政策以獲得更多資訊),或點擊繼續瀏覽按鈕,代表您同意我們的隱私權政策及cookies的使用。

產品資安

30.Apr.2025

量子運算與資安:前所未見的強大威脅

作者:Anders Olof Möller

過去十年間,鉅額投資推動了量子運算的重大進展,也讓更多人警覺到該技術對資安的影響。量子運算普遍被視為一項變革性技術,能解決傳統電腦無法處理的複雜問題,進而實現所謂的「量子優勢」。

這項技術突破有無窮潛能,並被寄予厚望,將應用於金融、製藥、健康照護、最佳化及人工智慧等領域。然而,量子運算有一項資安領域的關鍵應用:該技術有潛力破解現行使用的公開金鑰加密系統。本文將探討量子運算所帶來的挑戰,並深入分析其對資安的深遠影響。

儘管量子運算前景可期,實際執行量子演算法仍需克服重大技術挑戰。其中之一是「相干時間」(coherence time)問題,即量子位元能夠維持其量子態的時間長度,超過此時間,訊息即會丟失。另一個挑戰則是高錯誤率,因為量子電腦容易產生錯誤。解決此問題的方法是「錯誤校正」,需要多個物理量子位元來形成一個邏輯量子位元。然而,這裡又出現另一項挑戰:該如何在不同於物理量子位元的邏輯量子位元上執行量子運算呢?

近期,Google 推出的 Willow 量子晶片有相關重大突破。該晶片成功示範量子錯誤校正理論的實際應用,方法是透過多個物理量子位元來建構一個邏輯量子位元。此一突破,讓我們在實現可應用高效能量子電腦的道路上,更前進了一大步。

量子運算對加密技術的威脅,主要來自兩種已知的量子演算法:Grover 演算法與 Shor 演算法。

Grover 演算法提供無結構搜尋(unstructured search)的二次加速。換言之,在此演算法下,對稱加密(例如 AES 高級加密標準)等使用秘密金鑰的加密方式,其安全性等級即將縮減為金鑰原長度的一半。針對這種量子威脅,大多數對稱加密方法只需將金鑰長度加倍,即可確保安全,目前已被標準化且廣泛使用的 256 位元 AES 即是一例。

Shor 演算法,則提供了針對質因數分解與有限域離散對數問題的多項式時間(polynomial-time)演算法。這意味著,幾乎所有現行的公開金鑰加密系統都已經可以被破解了。包括橢圓曲線加密(ECC)與 RSA,都將無法倖免。此問題已經無法僅透過增加金鑰長度來補救,而是需要尋找能抵禦量子攻擊的替代方案。

(事實上,質因數分解問題與有限域離散對數問題密切相關,因為質因數分解問題可被轉化為離散對數問題。這意味著,如果能解開離散對數問題,就能解開質因數分解問題。而 Shor 演算法能在量子電腦上解決未知階的離散對數問題。)

雖然量子電腦目前仍處於發展階段,但企業和組織應該從今天就立刻開始預防量子攻擊的風險。這在以下兩種情況中尤其重要:

企業會對長期應用施行「長期資料機密性」和「長期軟體更新簽章」,讓更新機制不被更新。

如果機密資料必須長期保密,則量子攻擊者可以採用「現在錄製,稍後解密」的策略。當前的加密資料可以先被錄製起來,待未來量子電腦技術足夠成熟後再進行解密。為了應對這些風險,企業可以採用 Mosca 法則來規劃量子安全轉型的時間表。

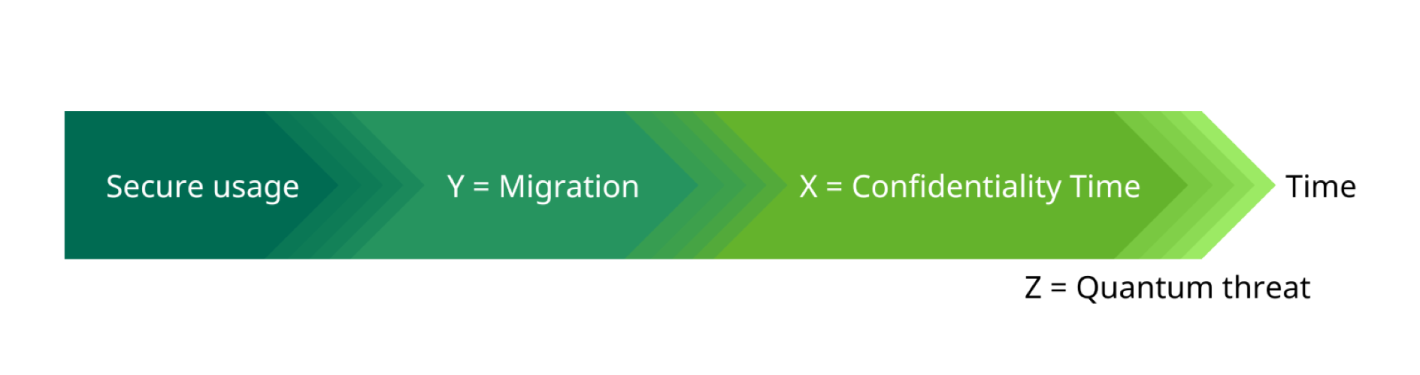

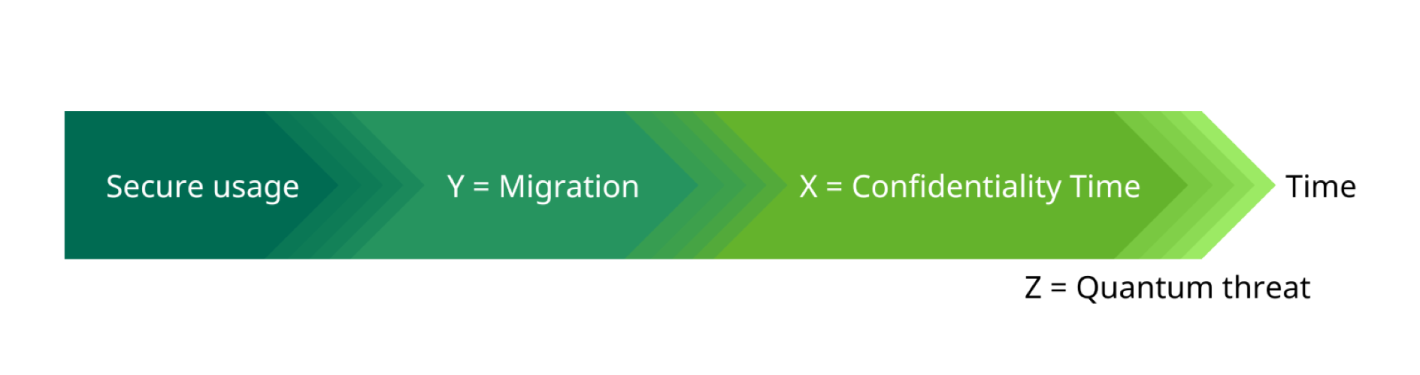

如圖所示,根據該法則,轉換至量子安全加密系統的時間可由以下方程式計算:

開始遷移時間 = Z - Y - X

X = 資料需要保持機密的時間

Y = 遷移至量子安全系統所需的時間

Z = 量子威脅預計發生的時間

如果 X 與 Y 的總和超過 Z,則當量子電腦達到相應能力時,您的敏感資料可能已經被洩露。舉例來說,假設量子攻擊預計會在 2035 年發生,資料需要保持機密 5 年,遷移過程需要 3 年,那麼遷移啟動時間應是 2027 年。

目前,大多量子電腦系統僅擁有數百個量子位元,運算能力仍遠低於此門檻。然而,Google、IBM 等業界領導企業正在穩步推進量子運算技術,雷厲風行地實踐其開發路線圖。

雖然無法確切預測技術突破的時間點,但許多專家相信,能夠破解現代加密技術的量子電腦,可能會在 2030 年至 2045 年之間出現。因此,企業和組織在此刻就應該開始考慮這些未來風險,以確保當前的機密資料在量子時代來臨後,仍然受到妥善保護。

在 DEKRA,我們提供符合FIPS 140-3 認證、ISO/IEC 19790 認證,以及 NIST 標準的密碼模組評估,幫助企業確保產品達成最高級別的安全性與法遵性。我們致力引導客戶滿足最複雜的資安要求,並幫助他們自信獲得認證。

準備好了嗎?歡迎聯絡我們!

參考資料

參考資料

[1] IBM, “What is Quantum Computingt,” [Online]. Available: https://www.ibm.com/think/topics/quantum-computing.

[2] Quanta Magazine “Thirty Years Later, a Speed Boost for Quantum Factoring,” [Online]. Available: https://www.quantamagazine.org/thirty-years-later-a-speed-boost-for-quantum-factoring-20231017/.

[3] Google, “Meet Willow, our state-of-the-art Quantum Chip,” [Online]. Available: https://blog.google/technology/research/google-willow-quantum-chip/

[4] Google, "Explore Google Quantum AI", [Online]. Available: https://quantumai.google/

[5] Arxiv, “How to factor 2048 bit RSA integers in 8 hours using 20 million noisy qubits”, Craig Gidney, Martin Ekerå, Available: https://eprint.iacr.org/2015/1075.pdf

[6] eprint, “Cybersecurity in an era with quantum computers: will we be ready?”, Michele Mosca, Available: https://eprint.iacr.org/2015/1075.pdf

過去十年間,鉅額投資推動了量子運算的重大進展,也讓更多人警覺到該技術對資安的影響。量子運算普遍被視為一項變革性技術,能解決傳統電腦無法處理的複雜問題,進而實現所謂的「量子優勢」。

這項技術突破有無窮潛能,並被寄予厚望,將應用於金融、製藥、健康照護、最佳化及人工智慧等領域。然而,量子運算有一項資安領域的關鍵應用:該技術有潛力破解現行使用的公開金鑰加密系統。本文將探討量子運算所帶來的挑戰,並深入分析其對資安的深遠影響。

何謂量子運算?

量子運算是一個橫跨物理學與計算機科學的新興領域。它運用量子力學原理,來解決最先進的傳統電腦也無法處理的問題。與傳統電腦使用二進位位元(bit)不同,量子電腦使用量子位元(qubit)。如同二進位位元,量子位元可取值為 0 或 1,但它還能同時處於 0 和 1 的「疊加態」(superposition)。舉例來說,在由兩個量子位元組成的系統中,其疊加態包含四個分量,而計算可同時在所有這些狀態上進行。隨著量子位元數量增加,組合狀態之數量亦呈指數成長,n 個量子位元即可對應 2^n 個狀態。這種並行計算的能力,是量子電腦的強項之一。然而,該優勢亦導致一項根本性的複雜條件:當觀測量子狀態時,疊加態會崩潰為一組特定的隨機二進位組合。雖然結果是隨機的,但透過量子演算法與量子閘(quantum gates)的計算,可以影響不同狀態出現的機率。儘管量子運算前景可期,實際執行量子演算法仍需克服重大技術挑戰。其中之一是「相干時間」(coherence time)問題,即量子位元能夠維持其量子態的時間長度,超過此時間,訊息即會丟失。另一個挑戰則是高錯誤率,因為量子電腦容易產生錯誤。解決此問題的方法是「錯誤校正」,需要多個物理量子位元來形成一個邏輯量子位元。然而,這裡又出現另一項挑戰:該如何在不同於物理量子位元的邏輯量子位元上執行量子運算呢?

近期,Google 推出的 Willow 量子晶片有相關重大突破。該晶片成功示範量子錯誤校正理論的實際應用,方法是透過多個物理量子位元來建構一個邏輯量子位元。此一突破,讓我們在實現可應用高效能量子電腦的道路上,更前進了一大步。

量子運算與資安:為何未來高效能量子電腦才會造成的問題,現在就需要開始重視?

量子運算最受矚目的影響之一,就是它可能破解現代公開金鑰加密技術,對資安構成重大威脅。簡而言之,加密技術是資安的基石,而量子運算將完全革新加密技術的根本原理。量子運算對加密技術的威脅,主要來自兩種已知的量子演算法:Grover 演算法與 Shor 演算法。

Grover 演算法提供無結構搜尋(unstructured search)的二次加速。換言之,在此演算法下,對稱加密(例如 AES 高級加密標準)等使用秘密金鑰的加密方式,其安全性等級即將縮減為金鑰原長度的一半。針對這種量子威脅,大多數對稱加密方法只需將金鑰長度加倍,即可確保安全,目前已被標準化且廣泛使用的 256 位元 AES 即是一例。

Shor 演算法,則提供了針對質因數分解與有限域離散對數問題的多項式時間(polynomial-time)演算法。這意味著,幾乎所有現行的公開金鑰加密系統都已經可以被破解了。包括橢圓曲線加密(ECC)與 RSA,都將無法倖免。此問題已經無法僅透過增加金鑰長度來補救,而是需要尋找能抵禦量子攻擊的替代方案。

(事實上,質因數分解問題與有限域離散對數問題密切相關,因為質因數分解問題可被轉化為離散對數問題。這意味著,如果能解開離散對數問題,就能解開質因數分解問題。而 Shor 演算法能在量子電腦上解決未知階的離散對數問題。)

雖然量子電腦目前仍處於發展階段,但企業和組織應該從今天就立刻開始預防量子攻擊的風險。這在以下兩種情況中尤其重要:

企業會對長期應用施行「長期資料機密性」和「長期軟體更新簽章」,讓更新機制不被更新。

如果機密資料必須長期保密,則量子攻擊者可以採用「現在錄製,稍後解密」的策略。當前的加密資料可以先被錄製起來,待未來量子電腦技術足夠成熟後再進行解密。為了應對這些風險,企業可以採用 Mosca 法則來規劃量子安全轉型的時間表。

如圖所示,根據該法則,轉換至量子安全加密系統的時間可由以下方程式計算:

開始遷移時間 = Z - Y - X

X = 資料需要保持機密的時間

Y = 遷移至量子安全系統所需的時間

Z = 量子威脅預計發生的時間

如果 X 與 Y 的總和超過 Z,則當量子電腦達到相應能力時,您的敏感資料可能已經被洩露。舉例來說,假設量子攻擊預計會在 2035 年發生,資料需要保持機密 5 年,遷移過程需要 3 年,那麼遷移啟動時間應是 2027 年。

量子電腦何時會破解公開金鑰加密?

要破解當代的加密技術,會需要多少個量子位元?2019 年,研究人員 Martin Ekerå 與 Craig Gidney 探討了這個問題。透過運用量子錯誤更正碼(Google 的 Willow 量子晶片已證實其可行性),以及改進版的 Shor 演算法,他們估算會需要約 2000 萬個量子位元,才能在 8 小時內對 2048 位元的 RSA 整數進行因數分解。這意味著,當代常見的 RSA 加密都有可能在未來被量子電腦破解。目前,大多量子電腦系統僅擁有數百個量子位元,運算能力仍遠低於此門檻。然而,Google、IBM 等業界領導企業正在穩步推進量子運算技術,雷厲風行地實踐其開發路線圖。

雖然無法確切預測技術突破的時間點,但許多專家相信,能夠破解現代加密技術的量子電腦,可能會在 2030 年至 2045 年之間出現。因此,企業和組織在此刻就應該開始考慮這些未來風險,以確保當前的機密資料在量子時代來臨後,仍然受到妥善保護。

在 DEKRA,我們提供符合FIPS 140-3 認證、ISO/IEC 19790 認證,以及 NIST 標準的密碼模組評估,幫助企業確保產品達成最高級別的安全性與法遵性。我們致力引導客戶滿足最複雜的資安要求,並幫助他們自信獲得認證。

準備好了嗎?歡迎聯絡我們!

[1] IBM, “What is Quantum Computingt,” [Online]. Available: https://www.ibm.com/think/topics/quantum-computing.

[2] Quanta Magazine “Thirty Years Later, a Speed Boost for Quantum Factoring,” [Online]. Available: https://www.quantamagazine.org/thirty-years-later-a-speed-boost-for-quantum-factoring-20231017/.

[3] Google, “Meet Willow, our state-of-the-art Quantum Chip,” [Online]. Available: https://blog.google/technology/research/google-willow-quantum-chip/

[4] Google, "Explore Google Quantum AI", [Online]. Available: https://quantumai.google/

[5] Arxiv, “How to factor 2048 bit RSA integers in 8 hours using 20 million noisy qubits”, Craig Gidney, Martin Ekerå, Available: https://eprint.iacr.org/2015/1075.pdf

[6] eprint, “Cybersecurity in an era with quantum computers: will we be ready?”, Michele Mosca, Available: https://eprint.iacr.org/2015/1075.pdf