工控安全

19.Aug.2020

浅谈智慧工厂的网络信息安全防御实务(上)

错误的部署将招来网络信息安全危机

近年来政府大力推动工业4.0[1](又称智慧工厂),重点在于生产线的智慧化,需整合现有的IT与OT技术,并大量采用IoT设备,以此顺应快速变化的定制化制造需求。为了优化生产流程,采用大量的网络安全设备作部署就成了必然的趋势。然而再怎么优良的网络安全产品(如网关防火墙),一旦布建错误便会失去防御能力,进而成为网络信息安全的缺口。多数黑客都偏好锁定在看起来“愚蠢”的目标上,并将目标截获,或纳入僵尸网络(Botnet)转为己用。明显的错误部署,势必会让黑客认为是“愚蠢”的目标,从而招来黑客的侵扰,根据Varonis的数据资料显示,全球制造业有21%的敏感资料外泄[2]。本文将从实务角度作为切入点,浅谈这巨大挑战之中的防御实务。

建置智慧工厂 须先了解合规建置架构

厂区内实务的建置架构,基于IEC 62443标准规范,美国国土安全部[3]建议的配置如下,总共可分为五到六层:

1. 现场设备层 (Level-0: Field I/O Devices)

配置于生产线的传感器(Sensor)与执行器(Actuator),根据不同功能需求包含但不限于:继电器、信号与接口转换器、控制阀、泵、马达、风扇、号灯、输送带、机器手臂、切割机、铸模机、自动化升降机与堆高机、厂区监控系统CCTV等。2. 控制层 (Level-1: Basic Control and Safety Protection)

在标准规范下,该层也应当进行良好的安全防护。此层部署了众多的远程终端单元(RTU: Remote Terminal Unit)、人机界面(HMI: Human Machine Interface)、可编程逻辑控制器(PLC: Programmable Logic Controller)[4],集散控制系统(Distributed Control Systems)的工业物联网(Industrial IoT);而PLC作为关键设备,还包含众多的功能性模块串连0级设备的各种I/O程序管理。3. 监控和区域流程控制层 (Level-2: Supervisory and Area Process Control)

将前两层的各种数据,集结到监控与数据采集(SCADA: Supervisory Control and Data Acquisition)系统,就能进行生产线大数据搜集、监控、分析,以及进行人工智能运算、工厂自有云端运算,以此打造智慧工厂的数字神经网络。4. OT制造运维层 (Level-3: Site Manufacturing Operations and Control)

主要配置可整合多个SCADA系统信息的运维工作站、长期日志库存机。实际上,前面介绍的三个层级,都不应该拥有外网的联机权限,而应该由此层进行外网资源的摘取,并对外网资源进行整合,最后由该层对需要使用外网资源的作业层与控制层进行外网资源散布。事实上,此层也会拆分出Level-3.5,配置“IT与OT之间”的非军事区(DMZ),并进行共享资源存取,其中包含更新文档派送服务器、内网校时服务器,而大型的工厂场域,甚至需要在DMZ配置内部DNS,以便使用AD服务器(Active Directory Services)进行资产登记与管理。而该层的DMZ,也不应该任意对外网开放服务,通常IT仅会由跳板机(Jump Server)进行单向的OT远程监控。5. 企业IT治理层 (Level-4: Enterprise IT Zone)

通常要建置与厂区网络实体隔离的企业商务区域,用于放置办公室的共享文件服务器、企业资源管理(ERP、CRM、前述的AD服务器)、打印机、内部邮件服务器、VPN服务器(用于远程办公区的内部网络连接),同时也可能包含办公室网络信息安全管理系统、SIEM等,因此,这些支撑着企业各个领域的OA运营单位的日常运作,包括商务业务、客户服务、行政管理、产品研发设计、财务与税务管理等。而美国国土安全部同样建议将此层拆为两层,分别为:1、现场业务规划与物流网络层(Site Business Planning and Logistics Network);2、企业IT治理层。在IT治理层之外,才会有企业内网与因特网间的非军事区,其配置主要是为企业内部提供浏览网站权限、文件服务器、网络服务器、邮件服务器等。![美国国土安全部[3]建议的工业4.0「安全网络架构」配置图A](https://www.onwardsecurity.com.cn/upload/news_resource_blog_b/ALL_news_resource_blog_22J18_pkjMvx7vg3.jpg)

美国国土安全部[3]建议的工业4.0「安全网络架构」配置图A

![美国国土安全部[3]建议的工业4.0「安全网络架构」配置图B](https://www.onwardsecurity.com.cn/upload/news_resource_blog_b/ALL_news_resource_blog_22J18_NM1OHsrZTE.jpg)

美国国土安全部[3]建议的工业4.0「安全网络架构」配置图B

![智能制造工控分层范例:电力公司的智慧电网信息安全设计[5]](https://www.onwardsecurity.com.cn/upload/news_resource_blog_b/ALL_news_resource_blog_22J18_UDASNJxTFP.jpg)

智能制造工控分层范例:电力公司的智慧电网信息安全设计[5]

相比工业3.0的建置架构,此建置架构更加规范,同时也更加错综复杂。现有架构中已知的网络信息安全议题,未来也可能会重蹈覆辙。在架构日趋复杂的环境下,网络信息安全已成为IT与OT运维团队人员的一项巨大挑战。

常见的错误部署

以下[6]部分内容会对照前文叙述的建置架构:

- 建置架构混乱与错置,导致检测与监控困难

- 将Level-0到Level-3的装置,直接曝露在容易遭受攻击的外网

- 曝露在外网的Level-3.5服务,没有做好安全设置,或将设置修改成安全值

- 启用或安装不必要的功能

- 仍然使用工控产品默认的账号密码

- 对外显示多余信息与程序调试信息

- 安全防护功能被停用

- 升级的工控产品没有做好安全设置

- 使用过期且没有后续更新维护的工控产品

- 没有启用资产变更的检测模块或相关网络安全产品

- 使用缺乏安全设置、不良的工控产品,部署时无法符合建置架构

究竟黑客是怎么入侵的?

在攻击之前:检测(Reconnaissance)

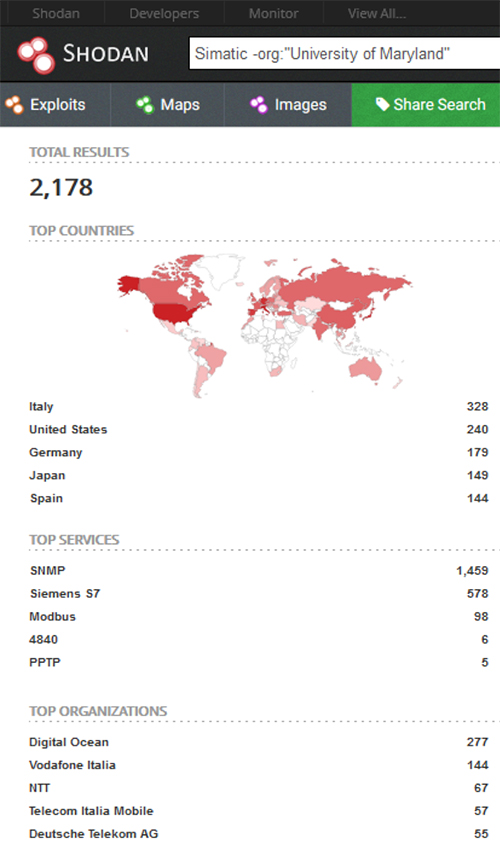

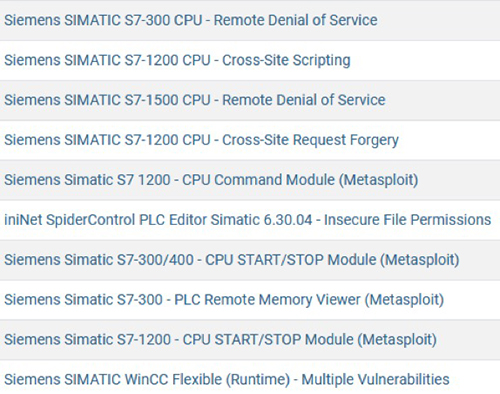

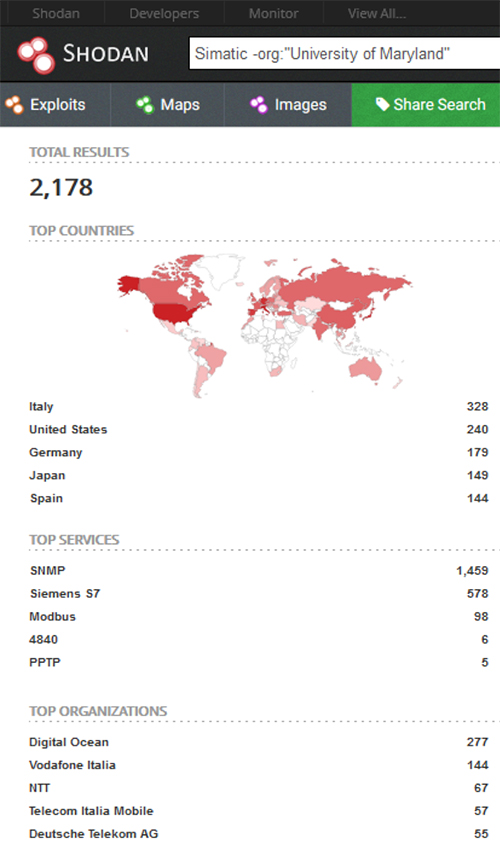

网络信息安全界的知名网站“Shodan.io”[7],是网络安全人员用来进行研究与监看全球连网设备基本信息的付费搜索引擎,至少能查到IPv4单点位于全球的哪个定点位置,对外开启哪些端口,接听端口的服务响应哪些明码信息。“Shodan.io”还与Exploit-DB连接:可以查询是否有相关的CVE漏洞与该漏洞的概念验证程序;还能以国家、组织或ISP业者为单位,进行统计与产生报告。研究人员可依此向政府单位[8]报告网络使用状况,或是企业组织查核自己管辖的IPv4在外网的状态,或于商务来往时,进行网络信息安全核查。

然而不单止是研究人员,黑客同样也会使用Shodan搜索引擎来寻找攻击目标。以西门子的工控产品为例[9][10],今年七月在Shodan上光是用关键词“Simatic”搜寻,全球就有2550个连接端口,其中包括美国612个、日本149个、中国67个,明码标示含有西门子工控产品名称的连接端口。进一步分析全球资料的组成,其中包含美国马里兰州大学研究黑客攻击行为的HoneyPots共372笔;扣除所有美国马里兰州大学的数据后,这仅应该部署在内网,但却真实曝露在网络上,其中西门子SNMP服务有1459笔数据,西门子PLC模块型号S7有578笔,连结SCADA与RTU的西门子Modbus有98笔资料。此外,甚至有HTTP端口,可以进入到PLC模块或路由网关的Web登入介面,假设部署人员未更改默认的账号密码,或是黑客进行Brute Force破解账号密码,该PLC模块或网关就可能受到控制。事实上,作为研究人员,在Shodan查询时,也能直接看到某些SIMATIC模块[12],还能进行无密码访问,同时还可对其查看内网信息、检视HMI信息等。

Shodan.io的查询介面截图

![查到可以无密码进入存取的西门子SIMATIC PLC模块[12]](https://www.onwardsecurity.com.cn/upload/news_resource_blog_b/ALL_news_resource_blog_22J18_hWjounKCY3.jpg)

查到可以无密码进入存取的西门子SIMATIC PLC模块[12]

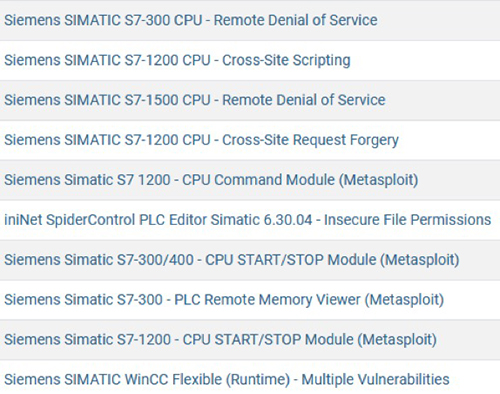

Exploit-DB:西门子工控产品的概念验证程序

上述仅仅是以西门子的工控产品为例,Shodan上还能查到更多其他工控产品、IT产品与物联网产品的信息,包含的CVE漏洞项目更是五花八门。况且Exploit-DB的概念验证程序仅是冰山一角,而隐藏的暗网,不法分子互相交易的地下市集,则充斥着更多的攻击与控制性恶意程序。

参考资料:

[1]《WHITE PAPER : Smarter Security for Manufacturing in The Industry 4.0 Era - Industry 4.0 Cyber Resilience for the Manufacturing of the Future》Broadcom、Symantec 公司合著。阅于2020.Jul.06。网址:https://docs.broadcom.com/doc/industry-4.0-en

[2]《2019 GLOBAL DATA RISK REPORT FROM THE VARONIS DATA LAB》Varonis。阅于2020.Jul.23。网址:https://info.varonis.com/hubfs/Varonis%202019%20Global%20Data%20Risk%20Report.pdf#page=20

[3]《Recommended Practice: Improving Industrial Control System Cybersecurity with Defense-in-Depth Strategies》Industrial Control Systems Cyber Emergency Response Team, CISA, Department of Homeland Security。阅于2020.Jul.17。网址:https://us-cert.cisa.gov/sites/default/files/recommended_practices/NCCIC_ICS-CERT_Defense_in_Depth_2016_S508C.pdf

[4]《Programmable Logic Controllers - Security Threats and Solutions》Texas Instruments。阅于2020.Jul.06。https://www.ti.com/lit/an/spraco8/spraco8.pdf

[5]《Smart Grid: Security》台湾电力公司。阅于2020.Jul.06。网址:https://smartgrid.taipower.com.tw/en/page.aspx?mid=15

[6]《OWASP Top Ten》OWASP组织。阅于2020.Jul.08。网址:https://owasp.org/www-project-top-ten/

[7]《Shodan Help Center: Navigating the Website》Shodan.io。阅于2020.Jul.06。网址:https://help.shodan.io/the-basics/navigating-the-website

[8]《US government warns over vulnerable control systems》BBC UK。阅于2020.Jul.06。网址:https://www.bbc.com/news/technology-20984827

[9]《CVE Details: Siemens Products》CVE Details公司。阅于2020.Jul.07。网址:https://www.cvedetails.com/product-list/product_type-/vendor_id-109/firstchar-S/page-3/products.html

[10]《工业控制系统安全之探讨-以西门子S7系列为例》陆冠竹、刘奕贤、刘宗晁、李忠宪。国立成功大学电机工程学系 / 计算机与通信工程研究所。2019 台湾因特网研讨会在线论文集。阅于2020.Jul.03。网址:https://tanet2019.nsysu.edu.tw/thesises.php

[11]《MITRE ATT&CK MATRIX》MITRE组织。阅于2020.Jul.08。网址:https://attack.mitre.org/

[12]《SIEMENS SIMATIC NET: S7-CPs for Industrial Ethernet -- CP 343-1 / CP 343-1 EX20》SIEMENS公司。阅于2020.Jul.08。网址:https://cache.industry.siemens.com/dl/files/308/8777308/att_39695/v1/ghb3431_e.pdf

补充资料:

[1]《SIEMENS SIMATIC S7-300: S7-300 Module data - Manual》SIEMENS. URL:https://cache.industry.siemens.com/dl/files/629/8859629/att_55794/v1/s7300_module_data_manual_en-US_en-US.pdf

[2]《SIEMENS SIMATIC S7: S7-1200 Programmable controller - System Manual》SIEMENS. URL:https://cache.industry.siemens.com/dl/files/465/36932465/att_106119/v1/s71200_system_manual_en-US_en-US.pdf

然而不单止是研究人员,黑客同样也会使用Shodan搜索引擎来寻找攻击目标。以西门子的工控产品为例[9][10],今年七月在Shodan上光是用关键词“Simatic”搜寻,全球就有2550个连接端口,其中包括美国612个、日本149个、中国67个,明码标示含有西门子工控产品名称的连接端口。进一步分析全球资料的组成,其中包含美国马里兰州大学研究黑客攻击行为的HoneyPots共372笔;扣除所有美国马里兰州大学的数据后,这仅应该部署在内网,但却真实曝露在网络上,其中西门子SNMP服务有1459笔数据,西门子PLC模块型号S7有578笔,连结SCADA与RTU的西门子Modbus有98笔资料。此外,甚至有HTTP端口,可以进入到PLC模块或路由网关的Web登入介面,假设部署人员未更改默认的账号密码,或是黑客进行Brute Force破解账号密码,该PLC模块或网关就可能受到控制。事实上,作为研究人员,在Shodan查询时,也能直接看到某些SIMATIC模块[12],还能进行无密码访问,同时还可对其查看内网信息、检视HMI信息等。

Shodan.io的查询介面截图

![查到可以无密码进入存取的西门子SIMATIC PLC模块[12]](https://www.onwardsecurity.com.cn/upload/news_resource_blog_b/ALL_news_resource_blog_22J18_hWjounKCY3.jpg)

查到可以无密码进入存取的西门子SIMATIC PLC模块[12]

Exploit-DB:西门子工控产品的概念验证程序

上述仅仅是以西门子的工控产品为例,Shodan上还能查到更多其他工控产品、IT产品与物联网产品的信息,包含的CVE漏洞项目更是五花八门。况且Exploit-DB的概念验证程序仅是冰山一角,而隐藏的暗网,不法分子互相交易的地下市集,则充斥着更多的攻击与控制性恶意程序。

错误部署让黑客有机可乘 直接攻击

根据MITRE ATT&CK矩阵[11],假设检测到曝露于外网的西门子SNMP服务、S7型号PLC模块,含有CVE漏洞或其他未知的漏洞并被攻击,这就属于矩阵上“外部远程服务”(External Remote Services)的范畴,更甚者还可能通过曝露在外网的UDP端口161、162或TCP端口102,进行DoS / DDoS攻击并阻断服务,而阻断服务将有可能造成生产线监控失效、生产线停摆、或生产线失控。

假设PLC模块或路由网关的Web登入介面含有漏洞,或账号密码被窃取,这就可能实现矩阵上“攻击对外开放的服务”(Exploit Public-Facing Application)的范畴。如果被黑客获得完全控制权,黑客可利用其作为僵尸网络与攻击跳板,或是长期潜伏(APT),偷窃厂区的商业机密。

假设PLC模块或路由网关的Web登入介面含有漏洞,或账号密码被窃取,这就可能实现矩阵上“攻击对外开放的服务”(Exploit Public-Facing Application)的范畴。如果被黑客获得完全控制权,黑客可利用其作为僵尸网络与攻击跳板,或是长期潜伏(APT),偷窃厂区的商业机密。

智能制造运维管理的第一道防线:安全部署(Security Deployment)

接下来我们以DevSecOps的PDCA循环来谈,其中所谓的安全部署,包含安装检查(Signature Verify、Integrity Checks)、安全设置(Security Configuration)、启用安全审核(Security Audit)。在进行安全设置的过程中,细项可说是多如牛毛。OWASP TOP 10[6]列出的网站10大网络信息安全风险,在一定程度上,也同样适用于工控环境。根据统计,其中第6大风险,即为“错误的安全设置”(Security Misconfiguration)。

在部署完成后,才能进行日常的运维,包括:监控、侦测、事件分析、事件影响范围控制、事件响应与报告、维持维运稳定。换句话说,部署是否良好,会直接影响运维的安全性与稳定性。

在部署完成后,才能进行日常的运维,包括:监控、侦测、事件分析、事件影响范围控制、事件响应与报告、维持维运稳定。换句话说,部署是否良好,会直接影响运维的安全性与稳定性。

防御实务:修正导致错误部署的原因 且重新进行安全部署

综合来说,导致部署错误及PDCA循环不断,至少包括且不限于以下原因,针对以下原因将会给出建议解决办法,以下内容依照PCDA类别进行排序:

原因1: 不良的部署计划(Plan)

- 建置前没有完整的部署计划,导致建置架构错乱

- 由于缺乏部署计划,导致内网与外网没有区隔或区隔薄弱

- 部署项目多如牛毛,部署人员一时大意,导致应列入的部署项目却未列入部署查核清单

- 开发商或开发人员没有完整交接,导致给予部署人员关于产品安全设置的规格内容不完整

- 开发商或开发人员制作的部署文件与使用者手册包含错误部署设置

- 未有前期的部署,却在后续实行运维监控计划,导致没有安全审核设置

建议解决办法: 寻求专业的网络信息安全架构师顾问作协助

- 完整部署规划

- 完整部署查核规划清单

- 完整运维监控规划

原因2: 部署人员能力与人力不足(Do)

- 部署人员对于工控网络信息安全标准不够清楚

- 部署人员仅知道硬件装设,不知需要软硬件设置

- 部署人员是未培训过的临时工

- 部署人员受培训后仍未熟悉

- 部署工作量太大,时间有限却人力不足,导致草草交差

- 部署人员对于启用软件审核不够清楚

- 兼任的内部审核人员,仅知道硬件设备的交接项目

- 部署人员未依照工控产品的使用手册进行部署

建议解决办法: 寻求专业网络信息安全顾问进行培训协助

- 加强部署人员的专业网络信息安全培训

- 加强审核人员的专业网络信息安全培训

原因3: 部署过程缺乏内部审核(Check)

- 机构未设有专任内部网络安全人员与审核人员

- 工控产品设计不良,无法在部署前检查封装

- 部署人员过度依赖不良设置的自动化部署工具

- 部署的工控产品具有开发不良的释出版本

- 部署的工控产品包含漏洞且未加确认,导致防护不力

- 部署的工控产品缺乏软件审核设计,无法开启审核功能

建议解决办法

- 依照法规,设置专职网络安全审核人员

- 要求工控产品开发商,提供第三方检测的产品网络安全检测报告

- 采购可审核的工控与监控设备,并启用审核功能

原因4: 企业文化不良(Act)

- 客户或企业高层缺乏运维管理与网络安全相关知识,轻视网络信息安全的重要性,导致没有网络信息安全承诺与部署计划

- 部署时或部署后,被客户或企业高层要求(方便企业交流却缺乏网络信息安全)的错误配置

- 企业内部缺乏网络信息安全培训

- 企业主给予运维与部署人员过低的薪酬、过高的工时、过量的工作负荷、恶劣的情绪对待、非人道的人身安全对待、或工厂所制造的产品的社会价值不受员工认同,从而导致人员缺乏工作热诚与职业操守,以致产生不良的部署与监控质量,甚至引发员工的报复心态,使员工成为黑客。

建议解决办法: 寻求专业的网络信息安全顾问、企业管理顾问或企业伦理顾问做协助

- 企业整体的基础网络安全培训

- 改善整体企业文化,以奖励代替惩罚,提高员工向心力与工作执行力

仲至信息科技推出智慧工厂网络安全服务与自主研发的网络安全产品

仲至信息科技多年来一直专注于智慧工厂网络安全解决方案与网络安全产品研发,经营项目包括IEC 62443、ISO 27001等网络安全合规与认验证服务,能协助厂商进行安全部署计划与审核,并让厂商快速取得国际标准证书,进而为厂商提升客户信赖度及企业商誉。此外,仲至信息科技旗下工控产品或系统的网络信息安全检测服务,可满足软硬件的网络安全要求,适用于移动设备、智能家电、智能汽车、网络通讯、安监等物联网产品,以及PLC、ICS、SCADA等智能制造相关的工控组件。

同时, 仲至信息科技还提供软件安全开发咨询服务,以协助厂商取得软件安全开发的能力,其中,软件安全开发咨询服务包括:专业的软件开发安全培训、运维信息安全管理培训,另外还帮助技术人员树立起与工业物联网相关的网络安全意识,以便顺应未来智能制造的建置以及工业4.0时代的来临。

仲至信息科技自主研发的产品“产品网络安全管理系统HERCULES SecFlow”,能提供全方位的产品安全开发管理系统化解决方案,并符合DevSecOps,从需求、设计、开发、测试到部署阶段,HERCULES SecFlow均能提供产品安全流程管理、产品固件安全检测、主动式产品安全事件监控与通报等,从而进一步协助客户快速建立安全的软件开发流程,并使之符合 ISO 27001、ISO 27034、OpenSAMM、NIST SP 800-64 等合规标准。此外,仲至信息科技还在持续自主研发未来下一代升级版本,旨在满足部署前后的运维监控需求,升级版本功能将包含:多元化终端资产监控、风险评估、多标准的网络安全政策管理等,升级版本适用于MITRE ATT&CK网络信息安全防护框架。

仲至信息科技旗下另外一款网络安全产品“物联网设备漏洞检测工具HERCULES SecDevice”,是针对连网产品所设计的自动化安全评估工具,具备已知漏洞测试、模糊测试与网页安全测试等功能,并采用专利AI学习技术,能够加速检测时间,同时提升漏洞检测的精准性。SecDevice测试评估的范围涵盖IEC 62443、OWASP TOP 10 与 CWE/SANS TOP 25 等安全要求。

浅谈智慧工厂的网络信息安全防御实务 下篇文章:浅谈智慧工厂的网络信息安全防御实务(下)

同时, 仲至信息科技还提供软件安全开发咨询服务,以协助厂商取得软件安全开发的能力,其中,软件安全开发咨询服务包括:专业的软件开发安全培训、运维信息安全管理培训,另外还帮助技术人员树立起与工业物联网相关的网络安全意识,以便顺应未来智能制造的建置以及工业4.0时代的来临。

仲至信息科技自主研发的产品“产品网络安全管理系统HERCULES SecFlow”,能提供全方位的产品安全开发管理系统化解决方案,并符合DevSecOps,从需求、设计、开发、测试到部署阶段,HERCULES SecFlow均能提供产品安全流程管理、产品固件安全检测、主动式产品安全事件监控与通报等,从而进一步协助客户快速建立安全的软件开发流程,并使之符合 ISO 27001、ISO 27034、OpenSAMM、NIST SP 800-64 等合规标准。此外,仲至信息科技还在持续自主研发未来下一代升级版本,旨在满足部署前后的运维监控需求,升级版本功能将包含:多元化终端资产监控、风险评估、多标准的网络安全政策管理等,升级版本适用于MITRE ATT&CK网络信息安全防护框架。

仲至信息科技旗下另外一款网络安全产品“物联网设备漏洞检测工具HERCULES SecDevice”,是针对连网产品所设计的自动化安全评估工具,具备已知漏洞测试、模糊测试与网页安全测试等功能,并采用专利AI学习技术,能够加速检测时间,同时提升漏洞检测的精准性。SecDevice测试评估的范围涵盖IEC 62443、OWASP TOP 10 与 CWE/SANS TOP 25 等安全要求。

浅谈智慧工厂的网络信息安全防御实务 下篇文章:浅谈智慧工厂的网络信息安全防御实务(下)

参考资料:

[1]《WHITE PAPER : Smarter Security for Manufacturing in The Industry 4.0 Era - Industry 4.0 Cyber Resilience for the Manufacturing of the Future》Broadcom、Symantec 公司合著。阅于2020.Jul.06。网址:https://docs.broadcom.com/doc/industry-4.0-en

[2]《2019 GLOBAL DATA RISK REPORT FROM THE VARONIS DATA LAB》Varonis。阅于2020.Jul.23。网址:https://info.varonis.com/hubfs/Varonis%202019%20Global%20Data%20Risk%20Report.pdf#page=20

[3]《Recommended Practice: Improving Industrial Control System Cybersecurity with Defense-in-Depth Strategies》Industrial Control Systems Cyber Emergency Response Team, CISA, Department of Homeland Security。阅于2020.Jul.17。网址:https://us-cert.cisa.gov/sites/default/files/recommended_practices/NCCIC_ICS-CERT_Defense_in_Depth_2016_S508C.pdf

[4]《Programmable Logic Controllers - Security Threats and Solutions》Texas Instruments。阅于2020.Jul.06。https://www.ti.com/lit/an/spraco8/spraco8.pdf

[5]《Smart Grid: Security》台湾电力公司。阅于2020.Jul.06。网址:https://smartgrid.taipower.com.tw/en/page.aspx?mid=15

[6]《OWASP Top Ten》OWASP组织。阅于2020.Jul.08。网址:https://owasp.org/www-project-top-ten/

[7]《Shodan Help Center: Navigating the Website》Shodan.io。阅于2020.Jul.06。网址:https://help.shodan.io/the-basics/navigating-the-website

[8]《US government warns over vulnerable control systems》BBC UK。阅于2020.Jul.06。网址:https://www.bbc.com/news/technology-20984827

[9]《CVE Details: Siemens Products》CVE Details公司。阅于2020.Jul.07。网址:https://www.cvedetails.com/product-list/product_type-/vendor_id-109/firstchar-S/page-3/products.html

[10]《工业控制系统安全之探讨-以西门子S7系列为例》陆冠竹、刘奕贤、刘宗晁、李忠宪。国立成功大学电机工程学系 / 计算机与通信工程研究所。2019 台湾因特网研讨会在线论文集。阅于2020.Jul.03。网址:https://tanet2019.nsysu.edu.tw/thesises.php

[11]《MITRE ATT&CK MATRIX》MITRE组织。阅于2020.Jul.08。网址:https://attack.mitre.org/

[12]《SIEMENS SIMATIC NET: S7-CPs for Industrial Ethernet -- CP 343-1 / CP 343-1 EX20》SIEMENS公司。阅于2020.Jul.08。网址:https://cache.industry.siemens.com/dl/files/308/8777308/att_39695/v1/ghb3431_e.pdf

补充资料:

[1]《SIEMENS SIMATIC S7-300: S7-300 Module data - Manual》SIEMENS. URL:https://cache.industry.siemens.com/dl/files/629/8859629/att_55794/v1/s7300_module_data_manual_en-US_en-US.pdf

[2]《SIEMENS SIMATIC S7: S7-1200 Programmable controller - System Manual》SIEMENS. URL:https://cache.industry.siemens.com/dl/files/465/36932465/att_106119/v1/s71200_system_manual_en-US_en-US.pdf