部落格

避免成為下一個LockBit受害者:應對資安攻擊的關鍵措施

上個月遭LockBit 3.0勒索軟體攻擊的半導體廠,不但被竊取其內部資料,且為台灣首次公司網站直接被挾持,並遭到駭客威脅的事件。但其實全台已發生過多起上市櫃公司遭駭客入侵,造成許多企業及客戶資訊外流;例如2018年台積電產線中毒大當機、2020年鴻海墨西哥廠的伺服器遭勒索軟體攻擊、2023年包括微星、宏碁、訊連也都遭勒索軟體駭入。根據統計,台灣地區遭惡意威脅已成亞太之冠。

DDoS攻擊再進化:封包能放大 65 倍的TCP Middlebox Reflection

以往DDoS攻擊大多搭配放大攻擊(Amplification Attack)技術,讓駭客可以產生比原本所發出的封包數倍、甚至是數十倍大的封包流量進行攻擊。目前常見用於執行放大攻擊包括網域名稱系統(DNS)、簡易網路管理通訊協定(SNMP)、網路時間協定(NTP)及通用隨插即用協定(UPnP)等基於UDP通訊的通訊協定,利用UDP通訊協定的特性,攻擊者可將來源IP位址偽冒成受害主機,攻擊主機只要發送一個簡單的查詢封包給伺服器(Server),之後伺服器便會將大量的資料內容回傳給受害主機。

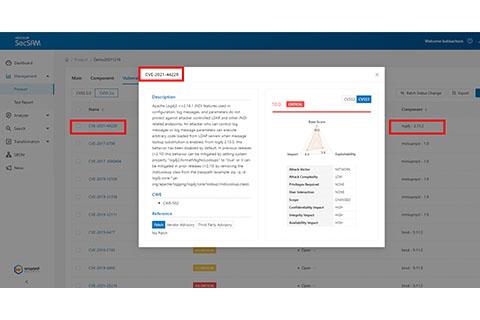

避免成為近年最嚴重的零日弱點受害者 了解Apache log4j是什麼? 如何修補CVE-2021-44228弱點

Apache 基金會日前發布了關於 log4j 的嚴重弱點警報,log4j是一種常見的開源日誌記錄的Framework,許多開發人員使用log4j來記錄其應用程式中的活動。被通報的遠端程式碼執行弱點 (CVE-2021-44228) 存在於所有log4j的2.x至2.16.0(2021/12/13發布)之前的版本,此弱點被稱為“Log4Shell”。

軟體弱點再次慘成駭客箭靶 該如何防範供應鏈安全風險

這個影響了數十間廠牌,百萬台設備的風險來源是一個Path Traversal類型的弱點。Path Traversal類型的弱點讓駭客可以繞過驗證,瀏覽受害主機上的眾多目錄,一旦攻破即可獲取受害主機的控制權,更甚而是超級使用者(Root)權限,也正因如此,CVE-2021-20090弱點的CVSS v3分數高達9.8分。

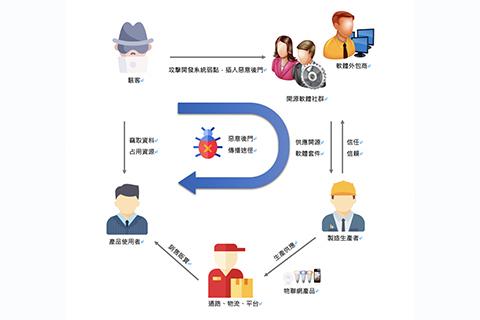

惡意駭客利用開源軟體進行供應鏈攻擊 開源社群成為代罪羊

駭客攻擊手法與入侵型態日趨多元,在企業網路橫行多年的APT攻擊也逐步將場域轉移至供應鏈安全上,其中又以開源軟體安全問題最容易被資安團隊忽略,所以更受駭客青睞。著名的開源碼專案GitHub便曾被駭客鎖定,直接將惡意程式植入開源專案中,讓所有引用開源碼的開發人員無意間成了為駭客建立後門程式的幫手,這些含有後門程式的產品上市後,便會散布在家用網路、企業網路、關鍵基礎設施等,直接讓駭客擴大攻擊場域。對產品製造商而言,隨之而來的就是修補弱點工作,甚至會有金錢與商譽的損失。