情報セキュリティインシデント

22.Mar.2022

DDoS攻撃の再進化:パケットを65倍に増幅できるTCP Middlebox Reflection

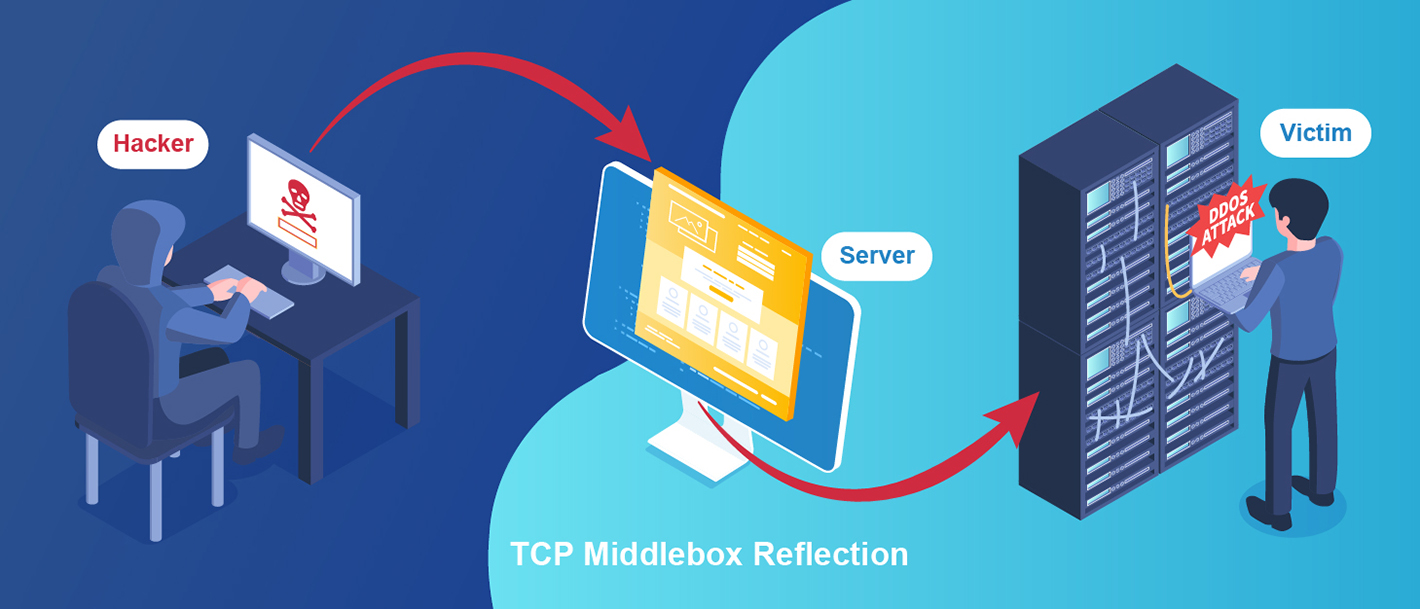

ここ数週間、外国の研究者は、最大11Gbps に達する可能性のあるSYNフラッディング(SYN Flooding)攻撃などの高トラフィック攻撃を含む、DDoS(Distributed Denial of Service) 攻撃を観察しています。これらのDDoS攻撃で使用されたパケットを分析した後、研究者は、ハッカーがTCP Middlebox Reflection [1]と呼ばれる新しいテクノロジを使用していることを発見しました。これは非常に新しい攻撃であり、2021年8月にメリーランド大学とコロラド大学ボルダー校の研究者による論文で初めて報告されました[2]。ハッカーは、攻撃パケットのトラフィックを簡単に65 倍に増幅することができ、ネットワークデバイスに深刻な脅威をもたらします [3]。

新形態のDDoS攻撃技術の紹介: TCP Middlebox Reflection

これまで、ほとんどのDDoS攻撃は増幅攻撃(Amplification Attack)技術と組み合わされていたため、ハッカーは元のパケットの数倍または数十倍のパケット トラフィックを生成して攻撃することができました。現在、ドメインネームシステム (DNS)、簡易ネットワーク管理プロトコル(SNMP)、ネットワークタイムプロトコル(NTP)、ユニバーサルプラグアンドプレイプロトコル (UPnP)、およびその他のUDPベースの通信プロトコルを含む増幅攻撃を実行するために一般的に使用されています。攻撃者はUDP通信プロトコルの特性を利用し、送信元IPアドレスを被害ホストに偽装することができます。攻撃ホストが単純なクエリパケットをサーバーに送信すると、サーバーは大量のデータを被害ホストに送り返します。攻撃者は増幅攻撃手法を使用し、同時に数十万または数百万のホストにクエリパケットを送信させることで、かなりの規模でDDoS攻撃を仕掛けられます。

UDPプロトコルはサーバーとの接続を確立せずにデータを送信できるため、これまでの攻撃者はほとんどUDP-Based Reflectionを攻撃に使用していました。TCPプロトコルはそれと違って、サーバーとのTCP 3ウェイハンドシェイク(TCP 3-way Handshake)を必要としています。また、TCPスリーウェイハンドシェイクの特性により、攻撃者は送信元IPアドレスを偽造した状態でサーバーとのTCPスリーウェイハンドシェイクを完了することができません。TCP Middleboxes Reflection攻撃技術は、ファイアウォールを利用し、防御/検出システムやWebコンテンツフィルタリング製品などのパケットコンテンツ検査機能の備えたネットワークデバイスに侵入します。優れたパケットエラー耐性機能を備えたため、TCPプロトコルに従っていないパケットの内容も受け入れられ、宛先IPアドレスに転送されます。攻撃者はこの特性を使用し、TCP接続を利用するリフレクション増幅攻撃することができます。

UDPプロトコルはサーバーとの接続を確立せずにデータを送信できるため、これまでの攻撃者はほとんどUDP-Based Reflectionを攻撃に使用していました。TCPプロトコルはそれと違って、サーバーとのTCP 3ウェイハンドシェイク(TCP 3-way Handshake)を必要としています。また、TCPスリーウェイハンドシェイクの特性により、攻撃者は送信元IPアドレスを偽造した状態でサーバーとのTCPスリーウェイハンドシェイクを完了することができません。TCP Middleboxes Reflection攻撃技術は、ファイアウォールを利用し、防御/検出システムやWebコンテンツフィルタリング製品などのパケットコンテンツ検査機能の備えたネットワークデバイスに侵入します。優れたパケットエラー耐性機能を備えたため、TCPプロトコルに従っていないパケットの内容も受け入れられ、宛先IPアドレスに転送されます。攻撃者はこの特性を使用し、TCP接続を利用するリフレクション増幅攻撃することができます。

新形態のDDoS攻撃技術による攻撃敷居の大幅下降

Akamaiのセキュリティインテリジェンスリサーチチームの責任者 Chad Seaman は、TCP Middlebox Reflection攻撃の規模が拡大していると指摘しました。この手法を使用した攻撃の最初の波は、2月中旬に始まった可能性があります。これらの襲撃は、Webホスティング、メディア、旅行、銀行、ゲームサービスなどのWebサーバーをアタックしました。今までのところ、この手法を使用した攻撃は比較的少数しか観察されていませんが、エクスプロイトの規模は拡大し続けており、セキュリティリサーチチームは、攻撃者が攻撃をさらに改良して拡大しようとするだろうと予測しています。

この新しい攻撃方法は、DDoS攻撃の実行方法に変更を加えるため、企業はさまざまな攻撃ツールと方法を利用し、独自のセキュリティ防御戦略を見直して、より柔軟に、徹底的に対応すべきです。

この新しい攻撃方法は、DDoS攻撃の実行方法に変更を加えるため、企業はさまざまな攻撃ツールと方法を利用し、独自のセキュリティ防御戦略を見直して、より柔軟に、徹底的に対応すべきです。

DDoSドリルサービス・対応メカニズムを迅速に確立または検証

Onward Securityは、自社開発の分散型サービス妨害 (DDoS) 攻撃プラットフォームを通じてドリルサービスを提供し、国内外からのDDoS攻撃をシミュレートします。このプラットフォームは、国際的に有名な多数のクラウドインフラストラクチャサービスプロバイダーを統合し、さまざまなソースから最大2,000のIPアドレスをシミュレートして、400Gバイトのネットワークトラフィックまたは100万のアプリケーション接続のDDoSドリルサービスを実行できます。お客様は、必要に応じて、演習プロセスに必要なトラフィック、接続数、IP番号、および実行時間を定義でき、指定された時間に自動的に実行される複数の演習シナリオを設計して、ターゲットシステムとWebサイトなどのDDoS防御メカニズム、またはアプリケーションの可用性と有効性を検証できます。DDoSドリルサービスを通じて、企業はプロセスから、ターゲットシステムのさまざまな段階での対応状況を発見できます。演習の後、企業は演習プロセス中に設計されたシナリオを、システムアーキテクチャパフォーマンスの調整として参照できます。また、DDoSの緩和と緊急対策を策定するための基礎にもなります。

Reference:

[1] https://www.akamai.com/blog/security/tcp-middlebox-reflection

[2] https://www.usenix.org/system/files/sec21fall-bock.pdf

[3] https://thehackernews.com/2022/03/hackers-begin-weaponizing-tcp-middlebox.html

[1] https://www.akamai.com/blog/security/tcp-middlebox-reflection

[2] https://www.usenix.org/system/files/sec21fall-bock.pdf

[3] https://thehackernews.com/2022/03/hackers-begin-weaponizing-tcp-middlebox.html