インダストリアルセキュリティ

11.Feb.2022

一般基準から産業用制御セキュリティ基準まで、IEC62443-2-4を語る

台湾での情報セキュリティ法の成立と施行により、ISMS(情報セキュリティマネジメントシステム)の一般的な理解があります。製造業または工業生産の業界では、一般的な情報セキュリティ基準ISO / CNS27001は 情報セキュリティ管理の大規模なフレームワークに適用しますが、製品のセキュリティを向上させるためにどうすれば良いしょうか?この目標を達成するために、計画、分析、設計、開発と実装、テストと統合、オンラインとメンテナンスの段階から安全性の概念の全面的な導入、安全性要件の設計と統合などの繰り返しで、周期的な改善が必要です。たとえば、セキュリティ機能のリストを増やしたり、脅威モデリング分析(Threat Modeling Analysis)、脆弱性スキャン、侵入テストなどを実施したり、産業用自動化制御システム(IACS)セキュリティ基準ISA / IEC62443を採用したりすることが適切な方向です。

IEC 62443基準は、製品開発プロセス、サービス、及びシステム統合に焦点を合わせていますが、ISO 27001は、組織が使用するシステムと情報リスク管理に適用されます。2つの基準の焦点は異なりますが、いくつかのセキュリティ制御項目(セキュリティ要件)を協力し合って使用できます。つまり、ISO 27001はIACSの情報セキュリティを保護し、開発プロセスがIEC 62443で定義されたセキュリティ制御を効果的に実装できるようにするのに役立ちます。 IEC 62443-2-4とISO 27001の制御項目の比較については、抜粋を参考になります。

IEC 62443基準は、製品開発プロセス、サービス、及びシステム統合に焦点を合わせていますが、ISO 27001は、組織が使用するシステムと情報リスク管理に適用されます。2つの基準の焦点は異なりますが、いくつかのセキュリティ制御項目(セキュリティ要件)を協力し合って使用できます。つまり、ISO 27001はIACSの情報セキュリティを保護し、開発プロセスがIEC 62443で定義されたセキュリティ制御を効果的に実装できるようにするのに役立ちます。 IEC 62443-2-4とISO 27001の制御項目の比較については、抜粋を参考になります。

| Domain | ISO 27001 Controls | Compliance Review |

|---|---|---|

| SP.01: セキュリティソリューション人員の組み分け | A6, A7 | OT作業員向けの情報セキュリティ契約とトレーニング時間。 例:IEC 62443シリーズ基準と関連担当者のサイバーセキュリティのトレーニングを強化する |

| SP.03: 体制 | A11, A12, A13 | OTシステムのリスク評価と定期的なリスク管理と制御の確立。例:承認されたソフトウェア/ハードウェアのリストの作成、とアプリケーション証明書の管理を確立 |

| SP.06: 構成管理 | A12 | • OT構成管理ファイル。例:構成管理プロセスと構成更新ステータスの検出など。 |

| SP.08: インシデント管理 | A16, A18 | インシデント検出、影響評価と対応管理などのOTシステムセキュリティの確立 |

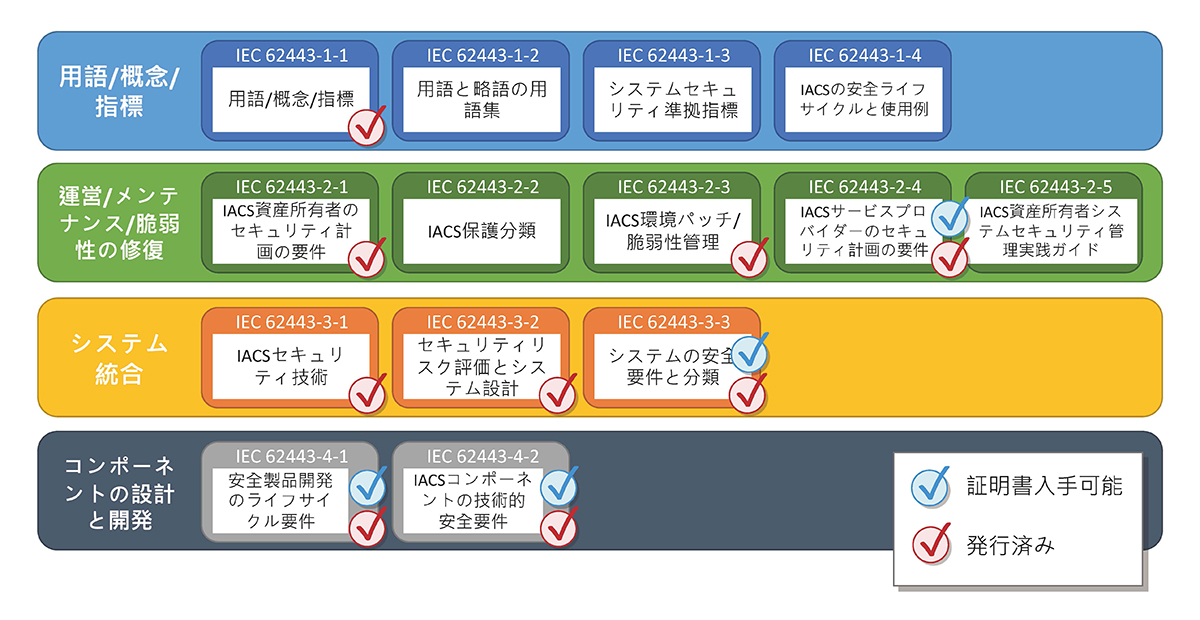

IEC 61508 Functional safety of electrical/electronic/programmable electronic safety-related systems基準とは違い、IEC 62443はコンテンツをより構造化された4つの部分に分割し、各部分は異なるファイルに分割されます(以下を参照)。情報セキュリティの分野では新しいテクノロジーが登場することが多いため、この構造の利点は、各部分をすばやくリリースと更新できることです。これは、情報セキュリティ基準にとって重要な利点です。

IEC 62443基準は、ISA 99シリーズの基準に基づいて改訂されています。IEC 62443-2-4の申請は、主にサービス/システムサプライヤ向けであり、資産所有者向けではありません。以下を参照にします。

IEC 62443-2-4ハイライトの概要

一、 産業用制御システムの情報セキュリティ計画を確立するための手順

- リスク分析:事業説明、リスクの判定、分類と評価。

- リスク説明:情報セキュリティポリシー、組織と認識、緩和策の選択、と製品の配置。

- 監視と改善:コンプライアンス、審査とCSMSのメンテナンス。

二、 情報セキュリティ要件は、「情報資産の所有者」と「サービス/システムプロバイダー」の2つの方向に分けています

- 情報資産所有者(ASSET OWNER)の情報セキュリティ要件。

- 情報資産所有者はサービス/システムプロバイダーに、IEC 62443-3-2で定義されている要件に従って、SOW(Statement Of Work)を提供するように要求し、契約でSOWの要件を詳細に書き込みます。

- 情報資産所有者がセキュリティ要件を指定していない場合、サービス/システムプロバイダーは、セキュリティ分析の結果に基づいて、情報資産所有者と話し合う必要があります。

- IEC 62443-2-4 IEC 62443-2-4の要件は、基本要件(BR)と高度な要件(RE)に分けられます。情報資産所有者は、IEC 62443-2-4の添付ファイルに従って適切なセキュリティ要件を選択し、PROFILEを提出し、TRs (Technical Report )を作成する必要があります。

- 服務/系統供應者的資安要求。

- IEC 62443-2-4 Security program requirements for IACS service providerを参照。

- 情報資産所有者が必要とする情報セキュリティ機能に基づいて、情報セキュリティ要件を定義します。

- 産業用制御システムのインテグレータは、IEC 62443-2-4に従って、情報セキュリティ計画を作成と改善します。

- サービス/システムプロバイダーは、IEC 62443-3-3とIEC 62443-4-2を使用できます。

- IEC 62443-2-4(ASSET OWNER profile)を参照することもできます。

- サービス/システムプロバイダーは、情報資産所有者のセキュリティニーズをカスタマイズできる必要があります。

三、 IEC62443-2-4の安全要件

- ISO 27001のプロセス、方法、文書化、記録、合計35個の管理目標と114個の管理手段。

- Function areaFunction areaのテスト要件:Assurance, Architecture, Account Managementを含み、要件をテスト項目にします。自動化テストツールを使用します。

- 文書化要件:実行のための裏付けとなる記録または文書が提供されなければならない。

- 安全要件の付録リストは次のとおりです(Annex A - Security Program Requirement):

| SR Req ID | Domain | Description |

|---|---|---|

| SP.01.XX | セキュリティソリューション人員の組み分け | サービスプロバイダーは、産業用自動化制御ソリューションに関連する活動に人員を割り当て、人員トレーニングや背景調査などの関連要件を満たします |

| SP.02.XX | 安全確保 | 産業用自動化制御ソリューションの関連する活動に強力な保証を提供します。たとえば、サービスプロバイダーは関連する技術説明を資産所有者に提供します。資産所有者のリスク評価後に提案された改善策を受け入れ、改善に協力することを示します |

| SP.03.XX | 体制 | 産業用自動化ソリューションの設計に関連する要件。ネットワークアーキテクチャの設計、設備とワークステーションの配置、データ保護など |

| SP.04.XX | ワイヤレス | 産業用自動化ソリューションの設計におけるワイヤレスセキュリティ要件 |

| SP.05.XX | SIS (Safety Instrumented System) | 産業用自動化ソリューションにおける安全計装システムに対するシステムインテグレータの要件 |

| SP.06.XX | 配置管理 | 産業用自動化ソリューションの構成管理に関連する要件。 配線構成、設備と設備間の検証など |

| SP.07.XX | リモートアクセス |

|

| SP.08.XX | インシデント管理 | 産業用自動化ソリューションでのイベント処理に関連する要件。警告メカニズム、監査ログの保存、容量テストなど |

| SP.09.XX | アカウント管理 | 産業用自動化ソリューションでのインシデント処理に関連する要件。一般ユーザーアカウント、特権アカウント管理とその情報の文書化、最小権限処理要件、アカウント使用トレースの保持、パスワードセキュリティポリシー(セットアップ、変更、再利用)など |

| SP.10.XX | マルウェア保護 | 産業用自動化ソリューションでアンチウイルスソフトウェアを使用するための要件。インストール、ウイルスパターン検出、ウイルス定義ファイルとセキュリティ更新、ポータブルメディアの制御ポリシーなど |

| SP.11.XX | Patch管理 | 資産所有者がIEC62443-2-3パッチ管理ポリシーのセキュリティ要件に準拠できるようにパッチ管理ポリシーを定義します。実装部分については、IEC62443-2-3付録C: IACS Product supplier/ service provider guidance on patchingを参照します |

| SP.12.XX | バックアップ/復元する | バックアップ/復元メカニズムの産業用自動化ソリューションの要件には、毎日のバックアップ操作の原則、システムのバックアップと復元の手順が含まれる情報を文書化にし、資産所有者に提供します |

四、 成熟度レベル(Maturity levels)

IEC 62443-2-4の成熟度の定義では、CMMI-SVC(Capability Maturity Model Integration for Service)の5つのレベルが引用されています。ML 4(Quantitatively Managed)とML 5(Optimizing)を組み合わせて、成熟度をML 1(Initial)、ML 2(Managed)、ML 3(Defined)、ML 4(Improving)に再定義します。詳細な説明は次のとおりです。

※注:IEC 62443-4-1の成熟度の説明は、CMMI-DEV(Capability Maturity Model Integrationfor Development)を参照しています。5つのレベルがあり、ML4とML5を1つのレベルに合併しています。

二、 ソフトウェア/製品開発プロセスを全体的なセキュリティに組み込み、「計画」(Planning)、「分析」(Analysis)、「設計」(Design)、「開発実践」(Implementation)、「テストと統合」(Testing & Integration)と「メンテナンス」 (Maintenance)から、完全な製品開発ライフサイクルを継続的に改善します。最終的に企業の日常業務になり、安全文化を確立されることは、導入することの本質です。

さらに、メーカーの導入を支援する過程で、産業用制御の安全手順の開発における一般的な問題には次のように含まれます。ソフトウェア/ファームウェアのセキュリティ開発プロセスと要件を制御できず、既知の脆弱性があるパッケージを使用、セキュリティインシデント対応と追跡メカニズムの確立がありません。 上記の問題について、Onward SecurityのIoTセキュリティコンプライアンスソリューションは適切な対応を提供します。情報セキュリティ管理プロセスを調整し、国際的なIoTセキュリティ認証の取得を支援します。さらに、「HERCULES製品情報セキュリティコンプライアンス自動化プラットフォーム」は、お客様の時間と人件費を節約し、コンプライアンス要件を迅速に満たすことができます。開発チームは「HERCULES SecFlow製品情報セキュリティ管理システム」を通じて、ソフトウェアの設計と開発段階でオープンソースリスク管理を通じて、システムに重大な情報セキュリティの脆弱性があるかどうかを確認でき、最初から修正できます。同時に、「HERCULES SecDevice 脆弱性自動化検出ツール」と連携して、ネットワーク製品の環境の構成をテストできます。セキュリティ評価などの自動機能を提供し、140個を超えるテスト項目で既知と未知の脆弱性を検出できるため、開発チームは設計とテスト段階で二重のセキュリティチェックを実行し、製品が市場に出る前に、製品の情報セキュリティリスクを効果的に削減します。

| Maturity Level | Category | IEC 62443-2-4 Description / Comparison to CMMI-SVC |

|---|---|---|

| ML 1 | Initial | サービスプロバイダーは臨時に行うことが多く、通常提供されたサービスは無記録(または不完全な記録)です。資産所有者との契約(作業仕様)でのみ指定されます。結果は一貫性がありません。 注:ここでの「記録済み」とは、サービスの実行時に実行されるプロセスを指します。たとえば、サービスの実行結果だけでなく、サービスプロバイダーにサービスタスクの実行によって発生したすべての変更レコードなど、詳細な指示を提供します。 |

| ML 2 | Managed | サービスの定義と実行(実践)の間に大きな遅延が生じる可能性があります。 したがって、CMMI-SVCレベル2と実装関連の問題はレベル3に変更される可能性があります。 サービスプロバイダーは、書面ポリシー(目的を含む)に従って、サービスの提供と性能を管理することができます。サービスプロバイダーは、サービスを実行する担当者が専門的な知識とトレーニングを持ち、書面による手順に従ってサービスコンテンツを実行できることを示す証拠を提供する必要があります。 成熟度レベル2では、ドキュメントプランに従ってサービスを実行すると、極度のプレッシャーの下でも繰り返し実行と管理できることが保証されます。 |

| ML 3 | Defined(Practiced) | 成熟度レベル3では、担当者は成熟度レベル2のサービスプロセスを少なくとも1回実行し、サービスプロバイダー組織全体で繰り返し可能であることを証明しなければなりません。契約と資産所有者の作業の説明ドキュメントにより、各プロジェクトに合わせた成熟度レベル3のサービスをカスタマイズします。 |

| ML 4 | Improved | (IEC 62443-2-4はCMMI-SVCレベル4とレベル5を合併します) サービスプロバイダーは、適切な処理手順評価指標を使用して、サービスの有効性と処理効率の向上やセキュリティレベルの高いシステムインストールなどの継続的な改善を保証します(IEC 62443-3-3を参照)。このセキュリティプロセスでは、情報技術、処理手順と変更管理を使用して、サービスの実行結果を改善します。評価指標については、IEC62443-1-3を参照します。 |

IEC62443を導入する前に、持つべき考え方

一、 IEC 62443を導入して製品開発のセキュリティを強化するにはどうすればよいですか?まずは「差異分析」から「改善と指導」、そして最後に「認証を取る」の3つのステップが徐々に実行されます。専門の外部コンサルタントが準拠カウンセリングを行うことをお勧めします。コンサルタントチームは、導入の範囲内で現在の状況を説明し、標準と比較して、差異分析レポートを作成します。標準要件に達していない部分を調整と改善します。 この期間中はコンサルタントと緊密に連絡を取り、最終的に国際認証を申請し、合格して認証を取得する必要があります。二、 ソフトウェア/製品開発プロセスを全体的なセキュリティに組み込み、「計画」(Planning)、「分析」(Analysis)、「設計」(Design)、「開発実践」(Implementation)、「テストと統合」(Testing & Integration)と「メンテナンス」 (Maintenance)から、完全な製品開発ライフサイクルを継続的に改善します。最終的に企業の日常業務になり、安全文化を確立されることは、導入することの本質です。

コンサルタントの経験を生かして、産業用制御の安全基準を導入することが最善の方法

Onward Securityは立ち上がり以来、情報セキュリティ管理システム(ISMS)、ソフトウェアセキュリティ開発プロセス(SSDLC)、EU個人データ保護法(GDPR)、と米国食品医薬品局(FDA)の情報セキュリティ要件、共通基準(ISO 15408)と産業用制御セキュリティ(IEC 62443-4-1、4-2)などの導入を多数支援してきました。特にIEC 62443-4-1と4-2の基準では、Onward Securityは、多くの顧客が基準の導入と実装を支援してきました。さらに、メーカーの導入を支援する過程で、産業用制御の安全手順の開発における一般的な問題には次のように含まれます。ソフトウェア/ファームウェアのセキュリティ開発プロセスと要件を制御できず、既知の脆弱性があるパッケージを使用、セキュリティインシデント対応と追跡メカニズムの確立がありません。 上記の問題について、Onward SecurityのIoTセキュリティコンプライアンスソリューションは適切な対応を提供します。情報セキュリティ管理プロセスを調整し、国際的なIoTセキュリティ認証の取得を支援します。さらに、「HERCULES製品情報セキュリティコンプライアンス自動化プラットフォーム」は、お客様の時間と人件費を節約し、コンプライアンス要件を迅速に満たすことができます。開発チームは「HERCULES SecFlow製品情報セキュリティ管理システム」を通じて、ソフトウェアの設計と開発段階でオープンソースリスク管理を通じて、システムに重大な情報セキュリティの脆弱性があるかどうかを確認でき、最初から修正できます。同時に、「HERCULES SecDevice 脆弱性自動化検出ツール」と連携して、ネットワーク製品の環境の構成をテストできます。セキュリティ評価などの自動機能を提供し、140個を超えるテスト項目で既知と未知の脆弱性を検出できるため、開発チームは設計とテスト段階で二重のセキュリティチェックを実行し、製品が市場に出る前に、製品の情報セキュリティリスクを効果的に削減します。