インダストリアルセキュリティ

19.Aug.2020

スマートファクトリーの情報セキュリティ実務(上)

導入ミスが情報セキュリティ上の危険を招く

政府はここ数年間インダストリー4.0[1](別名スマートファクトリー)の推進を強化しているが、ここで重要なのは生産ラインをスマート化して急速に変化しているオーダーメイド需要に対応することであり、現存のITとOTの技術を統合してIoT設備を大量に導入することが必要である。製造工程の最適化のための大量の情報セキュリティ設備の採用と配備は必然的な潮流になっているが、ゲートウェイファイアウォールなどどんなに高品質の情報セキュリティ製品でも設定ミスで防御能力を失い、情報セキュリティ侵害の原因となる。ほとんどのハッカーは「カモ」と思われるターゲットに狙いを定めて攻撃するか、ボットネットを進入させて乗っ取りを行う。そして明らかな導入ミスは必ずハッカーに「カモ」のターゲットと認識される。したがって、ハッカーの侵入を許すと、全世界の製造業の機密情報が21%も外部へ漏洩してしまう[2]。本記事では実務の視点を切り口として、大がかりな挑戦におけるセキュリティ実務について解説する。

スマートファクトリー建設前に理解しておくべき合法的な建築構造

製造エリアの実際の建築構造はIEC 62443の規格に準拠し、米国国土安全保障省[3]は合計5〜6のレベルからなる以下の導入を推奨している。

1. 工場内設備レベル(Level-0: Field I/O Devices)

製造ライン上のセンサーとアクチュエータの導入は、継電器、信号とインターフェースのコンバータ、制御バルブ、ポンプ、モーター、ファン、インジケーターランプ、ベルトコンベア、ロボットアーム、切断機、鋳造機、自動エレベーターおよびフォークリフト、工場内の監視用モニターなど各機能の要件に従う必要がある。

2. 制御レベル(Level-1: Basic Control and Safety Protection)

このレベルでも規格に準拠して十分なセキュリティ対策を実行する必要がある。このレベルでは多くのRTU(遠隔監視制御装置)、HMI(ヒューマンマシンインターフェース)、PLC(プログラマブルロジックコントローラ)[4]が導入され、DCS(分散制御システム)の産業用IoTを構成する。また、PLCの重要設備として、レベル0装置の各種I/Oをプログラムで制御するための多数のファンクションモジュールを搭載している。

3. 監督および工場内製造工程制御レベル(Level-2: Supervisory and Area Process Control)

前の2つのレベルからの様々なデータがスキャダシステム(SCADA: Supervisory Control and Data Acquisition)に集まって、製造ラインのビッグデータの収集、制御、分析を行うことができるだけではなく、AIコンピューティング、工場のクラウドコンピューティングを実行して、スマートファクトリーのデジタルネットワークを構築することができる。

4. OT製造作業・制御レベル(Level-3: Site Manufacturing Operations and Control)

複数のSCADAシステム情報を統合できるワークステーションと長期ログ保存ソフトが主な導入内容である。実際、前述した3つのレベルはいずれにも外部ネットワークに接続する機能は必要ではないが、このレベルでは外部ネットワークリソースを抽出後に統合してから、外部ネットワークリソースが必要な作業レベルと制御レベルに割り当てられる。実務上、このレベルはレベル3.5にも分割されて『ITとOTの間』の非武装地帯(DMZ)を構成し、更新ファイル配信サーバー、内部ネットワークのNTPサーバーなどの共用の資源へアクセスする。また、大規模な工場エリアでも、資産登録や管理にADサーバー(Active Directory Services)を利用するためには、DMZ内に内向けDNSを導入する必要がある。但し、このレベルのDMZも任意で外部に開放することができない。 ITは通常一方通行のOT遠隔監視は踏み台サーバーでしか監視できない。

5. 企業IT管理レベル(Level-4: Enterprise IT Zone)

通常、工場エリアのネットワークから分離されたビジネスエリアを構築し、オフィスの共有ファイルサーバー、エンタープライズリソースプランニング(ERP、CRM、前述のADサーバー)、プリンタ、内部メールサーバーが導入され、各オフィスエリアから非常に離れた内部ネットワークドメインに接続されたVPNサーバーには、企業のビジネス、顧客サービス、ジム管理、製品開発と設計、財務および税務管理などにおけるOA運用部門の日常業務を支援するオフィスの情報セキュリティ管理システム、SIEMなども含まれる場合がある。また、米国国土安全保障省は、現場作業企画と物流ネットワークレベル(Site Business Planning and Logistics Network)と企業IT管理レベルを2つのレベルに分けることを提案している。IT管理レベル以外に、企業内部ネットワークとインターネットの間の非武装地帯のみで、企業の検索サイト、ファイルサーバー、ドメインサーバー、メールサーバーなどを提供するように導入されている。

![米国国土安全保障省[3]が推奨するインダストリー4.0「安全なネットワーク構造」の導入図A](https://www.onwardsecurity.com/upload/news_resource_blog_b/ALL_news_resource_blog_22J18_pkjMvx7vg3.jpg)

米国国土安全保障省[3]が推奨するインダストリー4.0「安全なネットワーク構造」の導入図A

![米国国土安全保障省[3]が推奨するインダストリー4.0「安全なネットワーク構造」の導入図B](https://www.onwardsecurity.com/upload/news_resource_blog_b/ALL_news_resource_blog_22J18_NM1OHsrZTE.jpg)

米国国土安全保障省[3]が推奨するインダストリー4.0「安全なネットワーク構造」の導入図B

![スマートファクトリーの制御レベル分けの実例:台湾電力公司のスマート電気ネットワークの情報セキュリティ設計[5]](https://www.onwardsecurity.com/upload/news_resource_blog_b/ALL_news_resource_blog_22J18_UDASNJxTFP.jpg)

スマートファクトリーの制御レベル分けの実例:台湾電力公司のスマート電気ネットワークの情報セキュリティ設計[5]

この設置構造の規範では、インダストリー3.0の設置構造よりも必ず複雑になる。既存の構造における既知の情報セキュリティの問題は、今後も同じ轍を踏む可能性がある。構造がますます複雑になる環境では、ITおよびOTの運営チームの担当者にとっては大きな課題になっている。

![米国国土安全保障省[3]が推奨するインダストリー4.0「安全なネットワーク構造」の導入図A](https://www.onwardsecurity.com/upload/news_resource_blog_b/ALL_news_resource_blog_22J18_pkjMvx7vg3.jpg)

米国国土安全保障省[3]が推奨するインダストリー4.0「安全なネットワーク構造」の導入図A

![米国国土安全保障省[3]が推奨するインダストリー4.0「安全なネットワーク構造」の導入図B](https://www.onwardsecurity.com/upload/news_resource_blog_b/ALL_news_resource_blog_22J18_NM1OHsrZTE.jpg)

米国国土安全保障省[3]が推奨するインダストリー4.0「安全なネットワーク構造」の導入図B

![スマートファクトリーの制御レベル分けの実例:台湾電力公司のスマート電気ネットワークの情報セキュリティ設計[5]](https://www.onwardsecurity.com/upload/news_resource_blog_b/ALL_news_resource_blog_22J18_UDASNJxTFP.jpg)

スマートファクトリーの制御レベル分けの実例:台湾電力公司のスマート電気ネットワークの情報セキュリティ設計[5]

この設置構造の規範では、インダストリー3.0の設置構造よりも必ず複雑になる。既存の構造における既知の情報セキュリティの問題は、今後も同じ轍を踏む可能性がある。構造がますます複雑になる環境では、ITおよびOTの運営チームの担当者にとっては大きな課題になっている。

よくある設定ミス

次の[6]部分の内容は、前のセクションで説明した導入構造と比較できる。

- 導入構造が無秩序かつ間違っているため、検出と監視が困難

- レベル0からレベル3のデバイスを、攻撃に対して脆弱な外部ネットワークに直接公開している

- 外部ネットワークのレベル3.5のサービスに公開し、セキュリティ設定がされていない、または設定を安全な値に変更できない

- 不要な機能を有効化またはインストールしている

- 産業用制御ソフトの初期設定のアカウントとパスワードを使用している

- 余分な情報とプログラムのデバッグ情報を外部に公開している

- 安全防護機能が無効になっている

- アップグレードした産業制御システムのセキュリティ設定が行われていない

- 使用期限が過ぎてまだ更新されていない産業制御システムを使用している

- 資産変更検知モジュールや関連する情報セキュリティ製品が有効になっていない

- セキュリティ設定が不十分、問題のある産業制御システムを使用し、導入時に違法な構造になっている

ハッカーは一体どうやって侵入しているのか?

攻撃前:偵察(Reconnaissance)

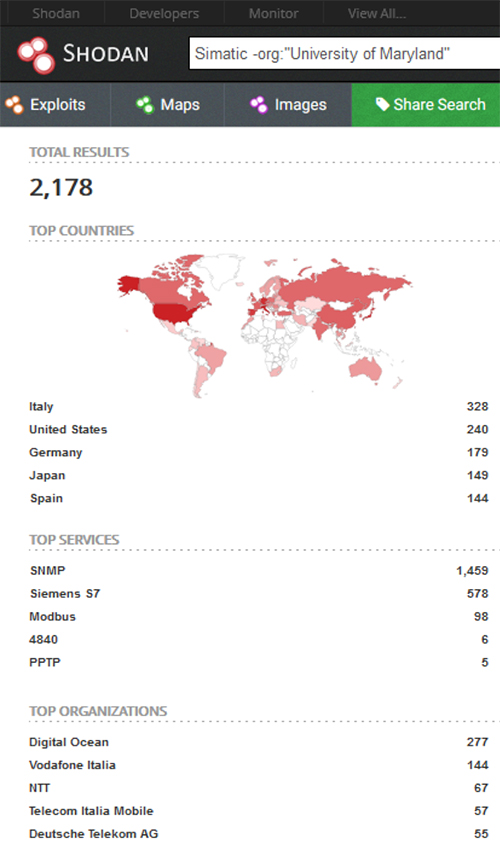

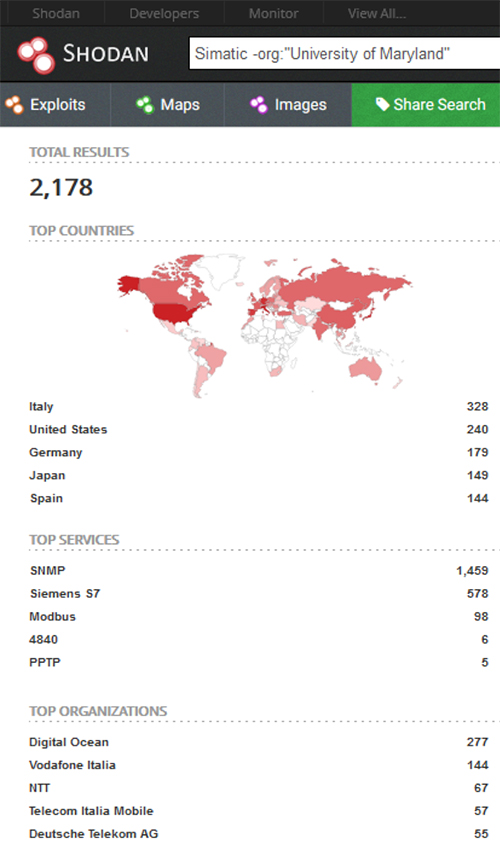

情報セキュリティ界で有名なサイト「Shodan.io」[7]は、情報セキュリティ担当者がグローバルネットワークデバイスの基本情報を調査および監視するために使用する有料の検索エンジンである。少なくとも、IPv4シングルポイントが世界のどこに位置されているか、どのポートが外部に開放されているか、ポートに接続されたサービスに応答してどのようなコード化されたメッセージを受信するかについて知ることができる。また、Exploit-DBとリンクすると、関連するCVEの弱点とその弱点に関するPoC(概念実証)プログラムの有無を調べられるほか、国、組織、ISP業界の単位で統計してレポートを生成することができる。研究者はこれを使用して政府機関にネットワークの使用状況を報告でき[8]、あるいは企業組織が外部ネットワークの管轄下でIPv4のステータスの確認や、ビジネス上のやりとりで情報セキュリティの検査を行うことができる。

ただし、研究者だけでなくハッカーもShodanの検索エンジンを使用してターゲットを見つけることが可能だ。シーメンスの産業制御システムを例に挙げると[9][10]、今年の7月、Shodanで「Simatic」というキーワードだけで、アメリカで612個、台湾で13個のIPv4、日本では149個、中国では67個を含め、世界中に計2550個のポートが検出された。シーメンスの産業制御システム名を含むポートが明確に表示されていた。さらに、グローバルデータの構成を分析し、その中にはアメリカのメリーランド大学でハッキング行動を研究している合計372か所のハニーポットが含まれている。メリーランド大学の全てデータを取り除いた後、内部ネットワークにのみ展開する必要があるが、ネットワーク上でSiemens SNMPサービスには1,459のデータがあり、Siemens PLCモジュールモデルS7には578のデータがあり、SCADAとRTUを接続するSiemens Modbusには98個のデータが実際に晒されている。その中には、PLCモジュールまたはルーティングゲートウェイのWebログイン画面にアクセスできるHTTPポートさえたくさん存在している。導入担当者が初期設定のアカウントとパスワードを変更しない、またはハッカーがブルートフォースアタックでアカウントパスワードを解読すると想定すると、PLCモジュールまたはゲートウェイを制御できる可能性がある。研究者として、Shodanは実際に問い合わせ時に特定のSIMATICモジュール[12]を直接みることができる。これは、内部ネットワーク情報の表示やHMI情報の表示など、パスワードを入力せずに直接アクセスできる。

Shodan.io検出画面の一部

![パスワードを入力しないでアクセスできるシーメンスSIMATIC PLCモジュールが検出された[12]](https://www.onwardsecurity.com/upload/news_resource_blog_b/ALL_news_resource_blog_22J18_hWjounKCY3.jpg)

パスワードを入力しないでアクセスできるシーメンスSIMATIC PLCモジュールが検出された[12]

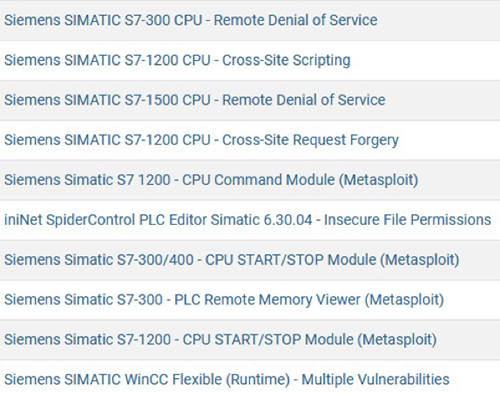

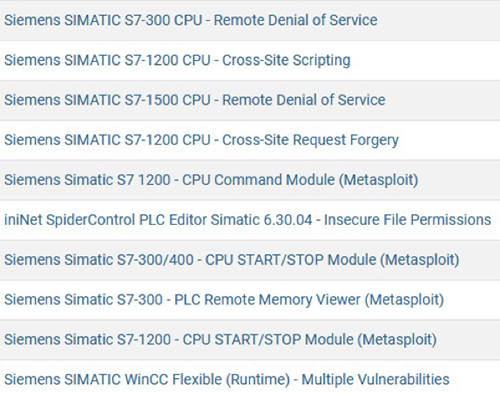

Exploit-DBの画面の一部:シーメンス産業制御システムのPoCプログラム

上記はシーメンスの産業制御システムのほんの一例であるが、Shodanを利用して他の産業制御システム、IT製品、IoT製品に関する情報を閲覧することができ、含まれるCVE脆弱性項目は多種多様である。その上、Exploit-DBのPoCプログラムは氷山の一角に過ぎない。ダークウェブに隠されたハッカーが互いに取引するアンダーグラウンド市場には、より多くの攻撃型と制御型のマルウェアが溢れている。

References:

[1]《WHITE PAPER : Smarter Security for Manufacturing in The Industry 4.0 Era - Industry 4.0 Cyber Resilience for the Manufacturing of the Future》Broadcom、Symantec. URL:https://docs.broadcom.com/doc/industry-4.0-en

[2]《2019 GLOBAL DATA RISK REPORT FROM THE VARONIS DATA LAB》Varonis。URL:https://info.varonis.com/hubfs/Varonis%202019%20Global%20Data%20Risk%20Report.pdf#page=20

[3]《Recommended Practice: Improving Industrial Control System Cybersecurity with Defense-in-Depth Strategies》Industrial Control Systems Cyber Emergency Response Team, CISA, Department of Homeland Security. URL:https://us-cert.cisa.gov/sites/default/files/recommended_practices/NCCIC_ICS-CERT_Defense_in_Depth_2016_S508C.pdf

[4]《Programmable Logic Controllers - Security Threats and Solutions》Texas Instruments. https://www.ti.com/lit/an/spraco8/spraco8.pdf

[5]《Smart Grid: Security》. URL:https://smartgrid.taipower.com.tw/en/page.aspx?mid=15

[6]《OWASP Top Ten》OWASP. URL:https://owasp.org/www-project-top-ten/

[7]《Shodan Help Center: Navigating the Website》Shodan.io. URL:https://help.shodan.io/the-basics/navigating-the-website

[8]《US government warns over vulnerable control systems》BBC UK. URL:https://www.bbc.com/news/technology-20984827

[9]《CVE Details: Siemens Products》CVE Details. URL:https://www.cvedetails.com/product-list/product_type-/vendor_id-109/firstchar-S/page-3/products.html

[10]《工業控制系統安全之探討-以西門子S7系列為例》陸冠竹、劉奕賢、劉宗晁、李忠憲。國立成功大學電機工程學系 / 電腦與通信工程研究所。2019 臺灣網際網路研討會線上論文集. URL:https://tanet2019.nsysu.edu.tw/thesises.php

[11]《MITRE ATT&CK MATRIX》MITRE. URL:https://attack.mitre.org/

[12]《SIEMENS SIMATIC NET: S7-CPs for Industrial Ethernet -- CP 343-1 / CP 343-1 EX20》SIEMENS公司. URL:https://cache.industry.siemens.com/dl/files/308/8777308/att_39695/v1/ghb3431_e.pdf

Supplement:

[1]《SIEMENS SIMATIC S7-300: S7-300 Module data - Manual》SIEMENS. URL:https://cache.industry.siemens.com/dl/files/629/8859629/att_55794/v1/s7300_module_data_manual_en-US_en-US.pdf

[2]《SIEMENS SIMATIC S7: S7-1200 Programmable controller - System Manual》SIEMENS. URL:https://cache.industry.siemens.com/dl/files/465/36932465/att_106119/v1/s71200_system_manual_en-US_en-US.pdf

ただし、研究者だけでなくハッカーもShodanの検索エンジンを使用してターゲットを見つけることが可能だ。シーメンスの産業制御システムを例に挙げると[9][10]、今年の7月、Shodanで「Simatic」というキーワードだけで、アメリカで612個、台湾で13個のIPv4、日本では149個、中国では67個を含め、世界中に計2550個のポートが検出された。シーメンスの産業制御システム名を含むポートが明確に表示されていた。さらに、グローバルデータの構成を分析し、その中にはアメリカのメリーランド大学でハッキング行動を研究している合計372か所のハニーポットが含まれている。メリーランド大学の全てデータを取り除いた後、内部ネットワークにのみ展開する必要があるが、ネットワーク上でSiemens SNMPサービスには1,459のデータがあり、Siemens PLCモジュールモデルS7には578のデータがあり、SCADAとRTUを接続するSiemens Modbusには98個のデータが実際に晒されている。その中には、PLCモジュールまたはルーティングゲートウェイのWebログイン画面にアクセスできるHTTPポートさえたくさん存在している。導入担当者が初期設定のアカウントとパスワードを変更しない、またはハッカーがブルートフォースアタックでアカウントパスワードを解読すると想定すると、PLCモジュールまたはゲートウェイを制御できる可能性がある。研究者として、Shodanは実際に問い合わせ時に特定のSIMATICモジュール[12]を直接みることができる。これは、内部ネットワーク情報の表示やHMI情報の表示など、パスワードを入力せずに直接アクセスできる。

Shodan.io検出画面の一部

![パスワードを入力しないでアクセスできるシーメンスSIMATIC PLCモジュールが検出された[12]](https://www.onwardsecurity.com/upload/news_resource_blog_b/ALL_news_resource_blog_22J18_hWjounKCY3.jpg)

パスワードを入力しないでアクセスできるシーメンスSIMATIC PLCモジュールが検出された[12]

Exploit-DBの画面の一部:シーメンス産業制御システムのPoCプログラム

上記はシーメンスの産業制御システムのほんの一例であるが、Shodanを利用して他の産業制御システム、IT製品、IoT製品に関する情報を閲覧することができ、含まれるCVE脆弱性項目は多種多様である。その上、Exploit-DBのPoCプログラムは氷山の一角に過ぎない。ダークウェブに隠されたハッカーが互いに取引するアンダーグラウンド市場には、より多くの攻撃型と制御型のマルウェアが溢れている。

導入ミスでハッカーは直接攻撃できるようになる

MITER ATT&CKマトリックス[11]によると、外部ネットワークに公開されたシーメンスの SNMPサービスおよびS7 PLCモジュールがCVEの脆弱性、またはその他の未知の脆弱性などを攻撃されていることが検出された場合、マトリックスの「外部リモートサービス」(External Remote Services)のカテゴリに属し、外部ネットワークで公開されているUDPポート161、162、またはTCPポート102を介してDoS / DDoS攻撃を実行してサービスを停止させることもできる。サービスを停止させた場合、生産ラインの監視の無効、生産ラインのストップ、生産ラインの制御機能の喪失の可能性がある。

PLCモジュールまたはルーティングゲートウェイのWebログイン画面に脆弱性が含まれている、またはアカウントとパスワードが取得されていると想定した場合、マトリックス上で「外部公開されたアプリケーションへの攻撃」(Exploit Public-Facing Application)のカテゴリを実現できる。ハッカーが完全に制御できるようになると、ハッカーはボットネットや攻撃の踏み台、または標的型攻撃(APT)に利用して、工場から企業秘密の情報を盗むことができるようになる。

PLCモジュールまたはルーティングゲートウェイのWebログイン画面に脆弱性が含まれている、またはアカウントとパスワードが取得されていると想定した場合、マトリックス上で「外部公開されたアプリケーションへの攻撃」(Exploit Public-Facing Application)のカテゴリを実現できる。ハッカーが完全に制御できるようになると、ハッカーはボットネットや攻撃の踏み台、または標的型攻撃(APT)に利用して、工場から企業秘密の情報を盗むことができるようになる。

スマートファクトリー運営管理の最初の防衛ライン:安全導入(Security Deployment)

次に、DevSecOpsのPDCAサイクルについて説明する。いわゆるセキュリティの導入には、検査の実施(署名検証、整合性チェック)、セキュリティ設定(Security Configuration)、およびセキュリティ監査(Security Audit)が含まれる。 セキュリティ設定の過程は詳細項目が多岐にわたっている。OWASP TOP 10 [6]にリストアップされている上位10の情報セキュリティリスクは、産業制御システム環境にもある程度適用することができる。2017年の統計によると、6番目にランキングしたリスクは「セキュリティの設定ミス」(Security Misconfiguration)である。

導入完了後、インシデントの監視、検出、分析、インシデントの影響範囲の制御、インシデント後の対応と報告などの日々のメンテナンス作業によって、安定したメンテナンスを行うことができる。 つまり、導入の適切性はメンテナンス作業のセキュリティと安定性に直接影響を及ぼす。

導入完了後、インシデントの監視、検出、分析、インシデントの影響範囲の制御、インシデント後の対応と報告などの日々のメンテナンス作業によって、安定したメンテナンスを行うことができる。 つまり、導入の適切性はメンテナンス作業のセキュリティと安定性に直接影響を及ぼす。

セキュリティ実務:導入ミスの原因を修正し、安全な再導入を行う

一般的に導入ミスの原因は、PDCAのサイクルのストップにつながる可能性があり、少なくとも以下の原因と解決策を提唱することができる(PCDAのカテゴリ別に分類)。

原因1: 導入計画上の問題(Plan)

- 導入前の完全な導入計画がないため、導入構造が乱雑になる

- 導入計画が不十分な、内部ネットワークと外部ネットワークの分離がない、または弱い

- 導入内容が多すぎるため、導入担当者の不注意で導入チェックリストに含めるべきものが導入チェックリストに含まれていない

- 開発会社または開発者が引き渡し後に導入担当者に製品安全設定の仕様内容を提供してなかった

- 開発会社または開発者が作成した導入ファイルとユーザーマニュアルに記載されている導入設定が正しくない

- 導入後のメンテナンスおよび運用監視計画がないため、セキュリティ監査の設定ができない

推奨解決策: 情報セキュリティ構築専門のコンサルタントに支援を依頼する

- 完全な配置計画

- 完全な導入チェックリストの計画

- 完全なメンテナンスおよび監視計画

原因2: 導入担当者の能力および人員不足(Do)

- 導入担当者が、産業制御システムの情報セキュリティ基準についての理解が不十分

- 導入担当者がハードウェアの設置しか認識しておらず、ソフトウェアとファームウェアの設定の必要性を認識していない

- 導入担当者が研修を受けていないアルバイトである

- 導入担当者が研修受講後の経験が不足している

- 導入作業の量が多く、時間が限られ人員が不足しているため、作業がやっつけ仕事になる

- 導入担当者がソフトウェア点検を有効にすることについて理解が不十分である

- 兼任の内部チェッカーが、ハードウェア機器の引き渡し項目しか知らない

- 導入担当者が産業制御システムのマニュアルに従わなかった

推奨解決策: 専門の情報セキュリティコンサルタントに教育研修を依頼する

- 導入担当者の専門の情報セキュリティに関する教育研修の強化

- チェック担当者の専門の情報セキュリティに関する教育研修の強化

原因3: 導入過程における内部チェックの不足(Check)

- 指定された内部情報セキュリティ責任者および監査役がいない

- 産業制御システムの設計が悪く、導入前のパッケージの検査ができない

- 導入担当者が設定不十分な自動導入ツールへの依存度が高い

- 開発が不十分なバージョンの産業制御システムの導入

- 脆弱性を含む産業制御システムを導入しているが、脆弱性を検出と修正していない

- 導入している産業制御システムがソフトウェア監査設計機能がなく、監査機能を利用することができない

推奨解決策

- 法令に基づき、常勤の情報セキュリティ監査員を配置

- 産業制御システムの開発会社に、第三者が検査した製品情報の安全検査報告書の提出を依頼

- 監視可能な産業制御システム、監視装置を導入して監査機能を利用する

原因4: 企業文化の問題(Act)

- 顧客や企業の上級管理職のメンテナンス・運用管理や情報セキュリティに関する知識が不足しており、情報セキュリティの重要性が疎かになっており、情報セキュリティへのコミットメントや導入計画が立てられていない

- 導入時や導入後に、顧客や上級管理職が「業務上のコミュニケーションを円滑にするために必要だ」と判断し、情報セキュリティが不足している物を導入するミス

- 情報セキュリティに関する教育研修不足

- 雇用者が保守および導入担当者に対して低すぎる給与、過剰な労働時間、過度の作業負担、感情的なパワハラ、非人道的な個人の安全処置などの問題ある処遇、または工場で製造した製品の本質的な社会的価値が従業員に認識されていないことにより、社員の仕事に対する熱意が不足し仕事への責任感がなくなったり、導入または管理の質が悪化したりする。最悪の場合、社員に報復的な感情が沸いてハッカーになる。

推奨解決策: 専門の情報セキュリティコンサルタント、企業経営コンサルタント、企業倫理コンサルタントに支援を依頼する

- 会社全体の基礎的な情報セキュリティに関する研修実施

- 企業文化全体を改善し、懲罰に代わって奨励することで社員のやる気と責任感を高める

Onward Securityのスマートファクトリー情報セキュリティサービスと独自に研究開発した製品

Onward Securityは、スマートファクトリー情報セキュリティサービスと自社開発の製品ソリューションを備えています。主にIEC 62443やISO 27001などの情報セキュリティコンプライアンスと認証サービスを提供し、セキュリティの導入計画と監査で製造業者を支援し、国際標準の証明書をすばやく取得できます。 顧客の信頼と企業の信用を高めます。産業制御製品またはシステムのテストサービスは、ソフトウェアおよびハードウェアの情報セキュリティ要件を満たすことができ、モバイルデバイス、スマート家電、スマートカー、ネットコム、セキュリティ制御およびその他のIoT製品とPLC、ICS、SCADAなどのスマート製造に関連する産業制御コンポーネントに適しています。

同時に、ソフトウェアセキュリティ開発コンサルティングサービスを提供して、メーカーにソフトウェアセキュリティ機能の開発を支援し、専門なソフトウェア開発セキュリティ教育トレーニング、メンテナンス管理教育トレーニングを実施し、技術者が産業IoTに関連する情報セキュリティ意識を身につけ、スマート製造の確立とインダストリー4.0時代の到来に対応できるよう支援します。

自社開発の製品情報セキュリティ管理システム HERCULES SecFlowは、セキュアな製品開発のシステムソリューションを提供します。DevSecOpsのプロセスへ対応し、製品セキュリティプロセス管理、製品脆弱性スキャンとデータベース、主動的な製品インシデント監視とレポートのサービスを提供します。顧客の開発、セキュリティ、メンテナンスチームを統合して、安全なソフトウェア開発プロセスを迅速に確立できるようにサポートします。また、ISO 27001、ISO 27034、IEC 62443、OpenSAMM、NIST SP 800-64などのコンプライアンス基準にも対応しています。さらに、導入前後に整備の監視のニーズを満たす、未来に備え進化バージョンを独自に開発し続けています。多様なエンドポイントアセットの監視、リスク評価、マルチスタンダード情報セキュリティポリシー管理などの機能が含まれており、MITRE ATT&CKフレームワークに適しています。

もう一つの製品、脆弱性検出自動化ツールHERCULES SecDeviceは、IoT製品向けに開発した自動化セキュリティ評価ツールです。既知脆弱性のテスト、ファジング、Webセキュリティテストなどの機能を搭載しています。また、特許取得済みのAI学習テクノロジーを使用して検査時間を短縮し、脆弱性検査の正確性を改善します。検査の評価範囲は、IEC62443、OWASP TOP 10、およびCWE / SANS T OP 25の安全基準をカバーしています。

同時に、ソフトウェアセキュリティ開発コンサルティングサービスを提供して、メーカーにソフトウェアセキュリティ機能の開発を支援し、専門なソフトウェア開発セキュリティ教育トレーニング、メンテナンス管理教育トレーニングを実施し、技術者が産業IoTに関連する情報セキュリティ意識を身につけ、スマート製造の確立とインダストリー4.0時代の到来に対応できるよう支援します。

自社開発の製品情報セキュリティ管理システム HERCULES SecFlowは、セキュアな製品開発のシステムソリューションを提供します。DevSecOpsのプロセスへ対応し、製品セキュリティプロセス管理、製品脆弱性スキャンとデータベース、主動的な製品インシデント監視とレポートのサービスを提供します。顧客の開発、セキュリティ、メンテナンスチームを統合して、安全なソフトウェア開発プロセスを迅速に確立できるようにサポートします。また、ISO 27001、ISO 27034、IEC 62443、OpenSAMM、NIST SP 800-64などのコンプライアンス基準にも対応しています。さらに、導入前後に整備の監視のニーズを満たす、未来に備え進化バージョンを独自に開発し続けています。多様なエンドポイントアセットの監視、リスク評価、マルチスタンダード情報セキュリティポリシー管理などの機能が含まれており、MITRE ATT&CKフレームワークに適しています。

もう一つの製品、脆弱性検出自動化ツールHERCULES SecDeviceは、IoT製品向けに開発した自動化セキュリティ評価ツールです。既知脆弱性のテスト、ファジング、Webセキュリティテストなどの機能を搭載しています。また、特許取得済みのAI学習テクノロジーを使用して検査時間を短縮し、脆弱性検査の正確性を改善します。検査の評価範囲は、IEC62443、OWASP TOP 10、およびCWE / SANS T OP 25の安全基準をカバーしています。

References:

[1]《WHITE PAPER : Smarter Security for Manufacturing in The Industry 4.0 Era - Industry 4.0 Cyber Resilience for the Manufacturing of the Future》Broadcom、Symantec. URL:https://docs.broadcom.com/doc/industry-4.0-en

[2]《2019 GLOBAL DATA RISK REPORT FROM THE VARONIS DATA LAB》Varonis。URL:https://info.varonis.com/hubfs/Varonis%202019%20Global%20Data%20Risk%20Report.pdf#page=20

[3]《Recommended Practice: Improving Industrial Control System Cybersecurity with Defense-in-Depth Strategies》Industrial Control Systems Cyber Emergency Response Team, CISA, Department of Homeland Security. URL:https://us-cert.cisa.gov/sites/default/files/recommended_practices/NCCIC_ICS-CERT_Defense_in_Depth_2016_S508C.pdf

[4]《Programmable Logic Controllers - Security Threats and Solutions》Texas Instruments. https://www.ti.com/lit/an/spraco8/spraco8.pdf

[5]《Smart Grid: Security》. URL:https://smartgrid.taipower.com.tw/en/page.aspx?mid=15

[6]《OWASP Top Ten》OWASP. URL:https://owasp.org/www-project-top-ten/

[7]《Shodan Help Center: Navigating the Website》Shodan.io. URL:https://help.shodan.io/the-basics/navigating-the-website

[8]《US government warns over vulnerable control systems》BBC UK. URL:https://www.bbc.com/news/technology-20984827

[9]《CVE Details: Siemens Products》CVE Details. URL:https://www.cvedetails.com/product-list/product_type-/vendor_id-109/firstchar-S/page-3/products.html

[10]《工業控制系統安全之探討-以西門子S7系列為例》陸冠竹、劉奕賢、劉宗晁、李忠憲。國立成功大學電機工程學系 / 電腦與通信工程研究所。2019 臺灣網際網路研討會線上論文集. URL:https://tanet2019.nsysu.edu.tw/thesises.php

[11]《MITRE ATT&CK MATRIX》MITRE. URL:https://attack.mitre.org/

[12]《SIEMENS SIMATIC NET: S7-CPs for Industrial Ethernet -- CP 343-1 / CP 343-1 EX20》SIEMENS公司. URL:https://cache.industry.siemens.com/dl/files/308/8777308/att_39695/v1/ghb3431_e.pdf

Supplement:

[1]《SIEMENS SIMATIC S7-300: S7-300 Module data - Manual》SIEMENS. URL:https://cache.industry.siemens.com/dl/files/629/8859629/att_55794/v1/s7300_module_data_manual_en-US_en-US.pdf

[2]《SIEMENS SIMATIC S7: S7-1200 Programmable controller - System Manual》SIEMENS. URL:https://cache.industry.siemens.com/dl/files/465/36932465/att_106119/v1/s71200_system_manual_en-US_en-US.pdf