企業情報セキュリティ

19.May.2020

コロナウイルスが在宅経済を後押し、ハッカーの攻撃に対抗してオンライントランザクションを保護する方法

2020年2月以降、新型コロナウイルス感染症の流行により、オンライン取引のブームが拡大しました。ECプラットフォームやストリーミングの利用が大幅に増加しています。しかし、オンライン取引サイトまたはプラットフォームには、多くの情報セキュリティの問題が潜んでいるかもしれません。 2016年にセキュリティの研究者はUberにセキュリティの脆弱性を通知しておりました[6]。ハッカーは使用回数の制限がある、5,000ドルから25,000ドルの価値相当のUber割引コードを強烈な推測攻撃で取得する可能性があります。そのため、会員登録(個人情報の記入)、ログイン、決済の過程で、セキュリティ上の弱点が存在すると、悪意のある攻撃者に個人情報や財務情報などの重要な情報を盗まれたりする可能性があります。

近年、攻撃者はしばしば分散型サービス拒否攻撃を使用して、ターゲットウェブサイトをダウンさせようとします。

OWASP(Open Web Application Security Project)は非営利団体です。初期の頃は、主にWebアプリケーションセキュリティの研究と公開に焦点を当てていました[1]。提案したOWASP Top 10は、セキュリティ業界のリファレンスガイドです。有名なECプラットフォームであるMagento、Joomlaソフトウェア、Wordpressソフトウェアなど、オンライントランザクションを提供する一部のシステムプラットフォームには、データベース情報を盗むSQLインジェクションの脆弱性があることが判明しています[2] [3 ] [4]、SQLインジェクションはOWASP TOP 10、セキュリティリスクの1位にランクされ、インジェクション(Injection)[5]に属しています。

上記のUberの例では、攻撃者は脆弱性を繰り返し推測攻撃して、割引コードを取得することができます。これはOWASP TOP 10の2番目のセキュリティリスクである、脆弱な認証とセッションの管理(Broken Authentication)[7]に属します。Webサイト開発者は、認証メカニズムを多要素認証(MFA)メカニズムに変更できます。たとえば、攻撃される可能性のあるページにreCAPTCHA v3防御メカニズムを追加したり、ほとんどの自動化攻撃プログラムを無効させたり、アカウントロックアウトメカニズムを追加して、 ユーザーが一定の時間内に入力できる回数を制限したりすることができます。ユーザーがこの回数を超えると、一定の時間を待ってから、再度ログインできます。

ただし、現在のWebサイトは通信の暗号化(HTTPS)を使用している上で、脆弱性が存在しないと主張することが多いですが、実際には、OWASP TOP 10の3番目の重要データの露出(Sensitive Data Exposure)[8]を回避するだけです。通信の暗号化により、攻撃者は中間者攻撃を使用したり、ユーザーのトラフィックを盗聴してアカウント番号、パスワード、クレジットカード番号を入手したりすることができません。ただし、上記の無効なID検証 (脆弱な認証とセッションの管理)の問題は解決できません。

侵入テストとDDoSドリルにより、現在のセキュリティ保護メカニズムが正しく動作し、攻撃者による攻撃を防ぐことができます。

上記の実例とOWASPのよくある攻撃方法により、オンライントランザクションのセキュリティ問題につながるだけではなく、近年、攻撃者は分散型サービス拒否攻撃(Distributed Denial of Service Attack)を使用して、ターゲットウェブサイトをダウンさせ、サイトに接続できず、サービスの中断と経済の損失を引き起こしています。2017年の年初、でオンライン取引を提供している多くの証券会社がハッカーから脅威の手紙が届きました。証券会社は直ちに事件を金融監督管理委員会(Financial Supervisory Commission)に報告しました。手紙を届ける際に、一部の会社にハッカーが試しにDDoS攻撃を仕掛け、トランザクションを一時停止させました。ハッカーの手紙に、身代金が支払わない場合、DDoS攻撃の対象となることを示しています。ハッカーの脅威で、一部の中小企業は、オンライン取引システムが影響されることを恐れており、ハッカーに身代金を支払いますが、依然として多くの会社がDDoS攻撃をされました。したがって、DDoS防御と緊急時の対応手順の確立、およびDDoS攻撃の緊急時対応訓練を毎年行うことで、DDoS攻撃による被害を効果的に削減できます。

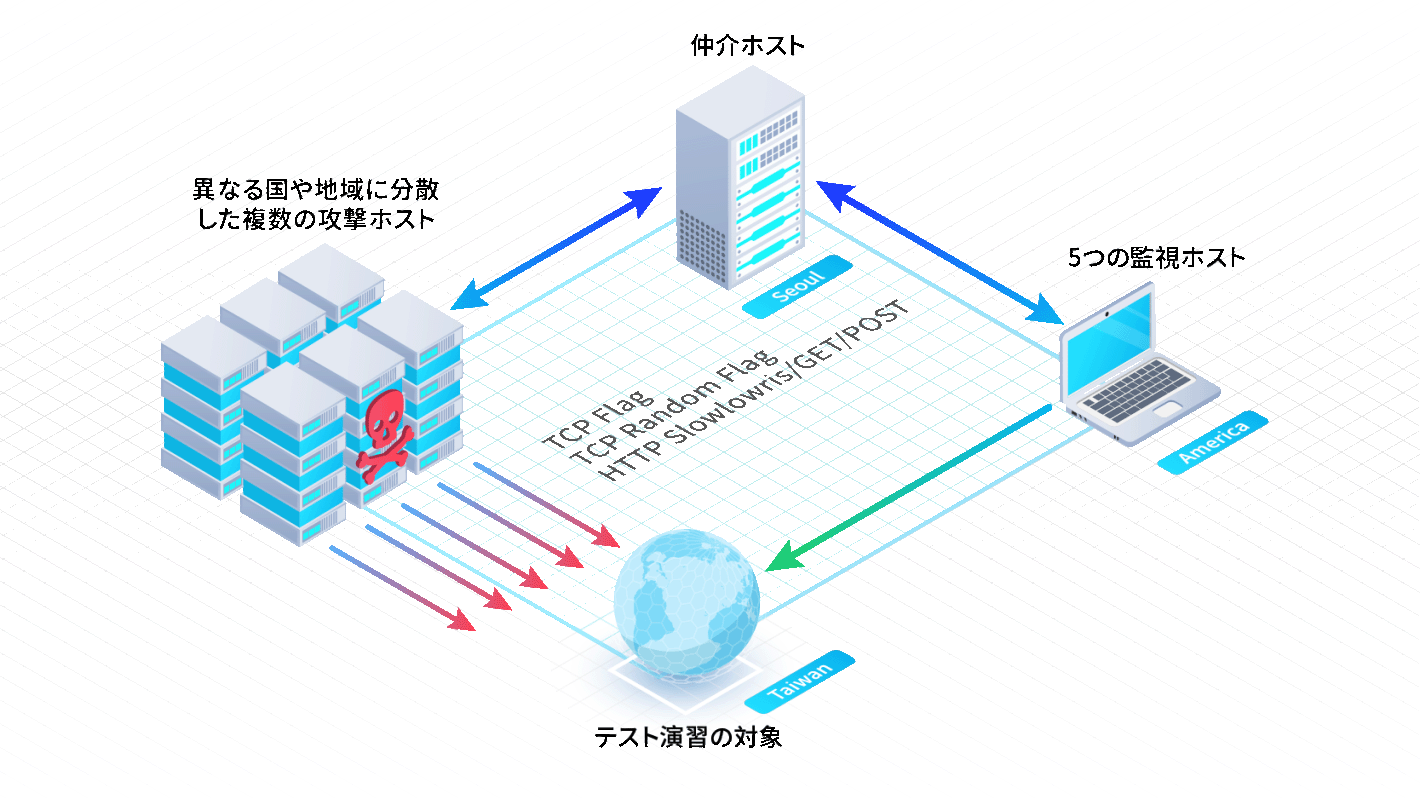

ユーザーの個人情報を保護するため、及びオンライン取引Webサイトが通常に運営できるよう、オンライン取引Webサイトの運営会社は定期的に侵入テストとDDoSドリルを実行して、セキュリティ保護メカニズムが常に正しく動作し、攻撃者の攻撃を防ぐ必要があります。Onward Securityのセキュリティチームは、実際のハッカー攻撃をシミュレートし、世界34か国からの1,000台以上のホストを同時に利用してDDoS攻撃を実行しながら、複数のレイヤー4およびレイヤー7ネットワーク攻撃方法を同時に実行できます。また、お客様のニーズに応じて、攻撃実行時間の長さ、フロー制御、接続数、パケットコンテンツなどをカスタマイズし、最大フローは500Gから1Tを同時に実現できます。システムがDDoS攻撃の対応だけではなく、ユーザー接続数のストレステストを実行することもできます。Onward Securityはクライアントのニーズを解決できるように万全なセキュリティテストを提供します。

References:

[1] https://owasp.org/

[2] hehackernews.com/2019/03/magento-website-security.html

[3] https://thehackernews.com/2017/05/joomla-security-update.html

[4] https://thehackernews.com/2017/06/wordpress-hacking-sql-injection.html

[5] https://owasp.org/www-project-top-ten/OWASP_Top_Ten_2017/Top_10-2017_A1-Injection

[6] https://thehackernews.com/2016/06/unlimited-uber-free-rides.html

[7] https://owasp.org/www-project-top-ten/OWASP_Top_Ten_2017/Top_10-2017_A2-Broken_Authentication

[8] https://owasp.org/www-project-top-ten/OWASP_Top_Ten_2017/Top_10-2017_A3-Sensitive_Data_Exposure