インダストリアルセキュリティ

12.Oct.2020

産業用制御の安全基準と実用 IEC62443 について

2015年12月23日にウクライナの送配電網がハッカーに攻撃され、イワノフランキフスク州が停電しました。世界初のハッキング攻撃により大規模に停電し、重要インフラの情報セキュリティ脅威は注目を浴びています。2018年の台湾の半導体産業のマルウェア感染事件以来、製造業、産業制御、医療産業などでセキュリティ事件が発生しいます。どれも大規模で複雑な攻撃の一部にすぎません。これらのサイバー犯罪者が重要インフラを攻撃する事件で、多くの情報セキュリティ企業が重要インフラ向けの情報セキュリティリスクと対応戦略の研究に投資しており、OTの情報セキュリティもますます注目されているため、国際電気標準会議は2013年からIEC 62443シリーズの規格を公表しました。製造業で経済を支えている台湾は海外の大手企業にIEC 62443に準拠するよう、証明書を取得するよう、産業制御の情報セキュリティ脅威を減らすように求められています。

産業制御のIoTセキュリティについて、どのくらい知っていますか?

IoTの発展に対応するため、産業用制御システムは多くの自動化制御システム、コンピューティング、サーバーサービスを含まれています。これらのネットワーク相互接続と統合により、OT環境システムのセキュリティが脅かされています。最近の激化する政治紛争、テロ、経済犯罪と相まって、すべては業界の重要インフラを攻撃する動機となっています。したがって、国際電気標準会議は特にISA 99を参照し、産業用制御情報セキュリティのIEC62443を策定しています。そして、ISA99 という規格はISA / IEC62443に名前が変更されました。ISA / IEC 62443にはさまざまな規格があります。各産業用制御分野の上流、中流、下流のメーカーが各自に対応する基準があります。基準が将来更新される場合、更新された規格に適用されるベンターは自分に必要がある規格のみを認証を取れば良いです。更新証明書が必要かどうかを判断する必要に応じて、すべてのメーカーに適用する必要はありません。メーカーにとっては、情報セキュリティリスクを分散し、情報セキュリティ標準を導入するためのコストと人力を削減でき、インシデントが発生した場合に迅速に原因を特定し、適切な対策を講じます。

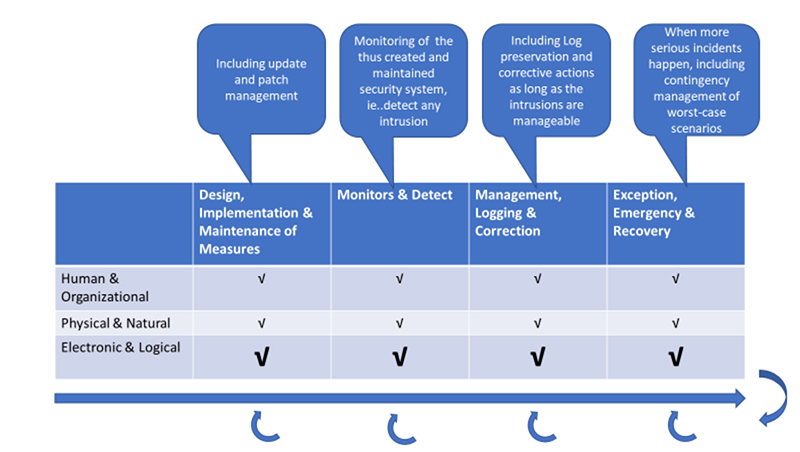

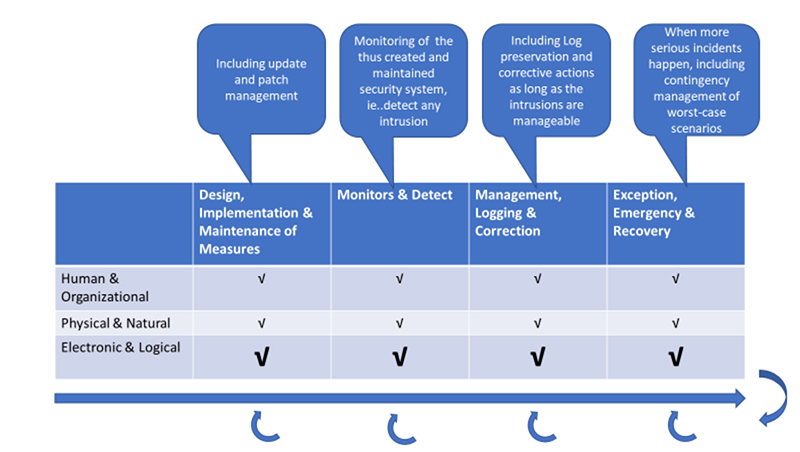

図一:IEC/PAS 62443-3 Security life cycle

製品の情報セキュリティライフサイクルは、マンマシンインターフェース、物理的環境、プログラマブルロジックコントローラの3つの観点から分析ができます。設計、配置、メンテナ、監視、管理、緊急時の取り扱いから、各段階が関連しています。IEC / PAS 62443-3基準は産業用制御セキュリティのライフサイクルにさらに注意を払っています。図1から、各段階で注意すべき対応事項がわかります。その目的は、情報セキュリティのリスクと脅威を減らすことで、製品ライフサイクルの情報セキュリティを守ります。

産業用制御システムの一般的な脅威は公的な犯罪者やテロリストから発生する可能性があります。攻撃された産業用制御システムに障害が発生すると、情報セキュリティインシデント、サービス拒否攻撃 、機密脆弱性(機密情報を公開されるなど)、法律の抜け穴、自然災害( 予期せず自然災害)または他の特別な考慮事項により、製品機能への影響の重大度に応じて、レポートの管理レベル、報告する速さ、関連する対応手段、と関与するスーパーバイザーレベルが決定されます。これらの脅威の発生を回避するために、リスク評価は産業制御セキュリティの不可欠な部分です。リスクを低減するための対策は、投資や技術の運用、物理的な保護の設計、及び組織管理を通じて、資産の価値を保護します。

産業用制御セキュリティには多面的な考慮事項があります。したがって、IEC 62443基準はISO / IEC 15408の共通基準(物理的なセキュリティ、製品開発ライフサイクルなど)、ISO / IEC 27002情報セキュリティのベストプラクティス、ISO / IEC27001安全管理システム、ISO / IEC Guide 73:2002リスク評価、NIST 800-53リスク管理とISO 19790暗号化モジュールなどの基準を参照しています。異なる角度と露出レベルから対応する産業安全規制を策定できることを望んでいます。

一般的なISO / IEC基準とは異なり、IEC62443-4-2とIEC62443-3-3の認証を取得する場合は、まずはIEC 62443-4-1の認証を取得する必要があります。つまり製品サプライヤーは、製品開発プロセスの安全認証を申請する前に、製品開発プロセスの安全性を確定する必要があります。 現在、海外市場向けのIoT設備は、機器のセキュリティレベル(Security Level)認証を提供する必要があり、IEC 62443-4-2基準はセキュリティレベル(Security Level)につき、さらに詳しい要件を求められています。したがって、安全性に対する市場の要求が高まり、IEC62443-4-2の認証も重視されています。

IEC 62443-4-2を検証するには、IEC 62443-4-2のコンポーネントをIEC 62443-4-1で定義された開発プロセスに従って操作する必要があります。コンポーネントには、ソフトウェアアプリケーション(Software Application)、組み込みデバイス(Embedded device)、ネットコム設備(Network device)と制御設備(ホストデバイス)など、4つのカテゴリーがあります。さらに、証明書を取得するために、技術セキュリティもカスタムセキュリティレベル(Security Level)のすべての要件を満たす必要があります。

すでに開発能力を備えている機構は、既存の製品開発プロセスをどう調整すれば、IEC 62443-4-1の要件を満たすことができますか?

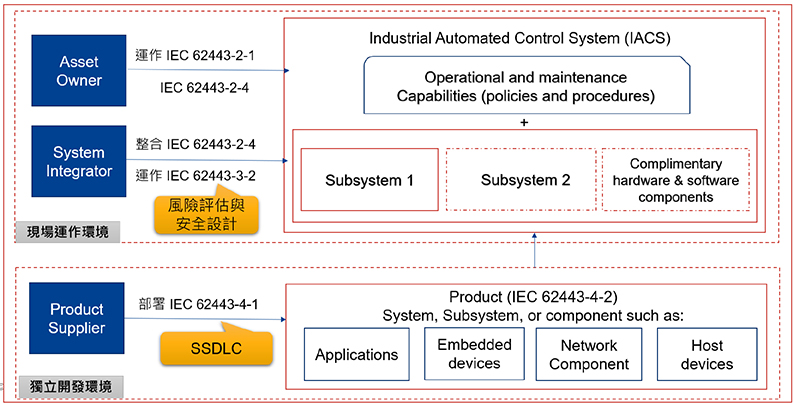

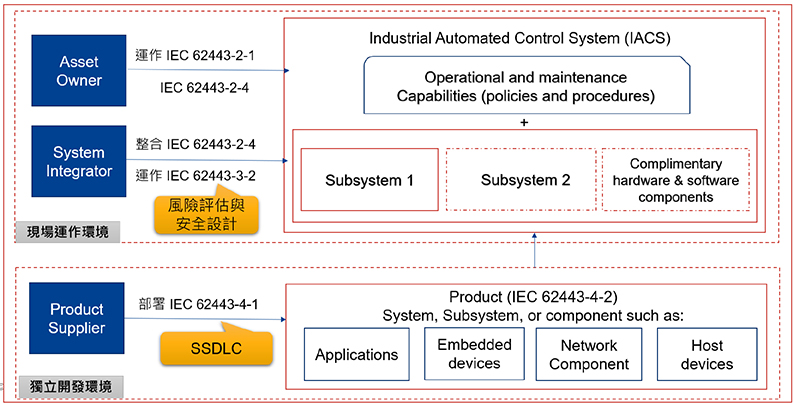

図二:役割と標準プロセスの仕様図

各役割と標準プロセスの関係(図二:役割と標準プロセスの仕様図を参照)から、開発環境の2つの実行優先順位をわかります。一つ目は、セキュリティ開発のフレームです。セキュリティ設計、多層防御と製品ライフサイクルの管理などで、確立、メンテナ、製品の故障のプロセスを含まれます。二つ目、開発プロセスでは、製品開発プロセスにセキュリティ構成、更新管理ポリシー、とその他の関連するセキュリティ開発プロセスを含め、セキュリティ開発プロセスはきちんと記録する必要があります。同時に、IEC62443-4-1の開発プロセスの要件を達するために、セキュリティテストを行う必要があります。

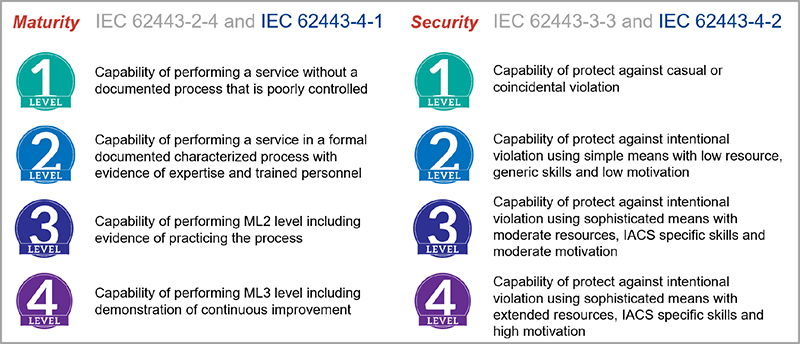

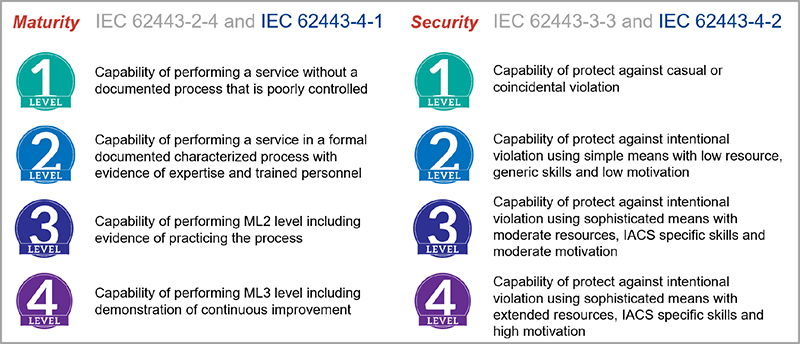

図三:成熟度レベル(Maturity Level)とセキュリティレベル(Security Level)

各機構に製品の安全性に対する対応の度合いが異なるため、IEC62443は、違う役割が従うべきプロセスを定義するだけではなく、プロセスの成熟度レベルとセキュリティレベルも定義します(図三:成熟度レベル(Maturity Level)とセキュリティレベル(Security Level)を参照)、認証を取得したい機構がより明確な参照を持つようにします。

IEC62443の成熟度レベル(Maturity Level)は、機構が既存の内部開発プロセスを評価するための参照として使用できます。また、機構が適切な成熟度レベル(Maturity Level)の選択するのに役立ちます。IEC62443-4-1認証を取得したい機関に明確な方向を示します。

IEC62443は成熟度(Maturity Level)以外に、製品の安全性保証の概念も強調しています。製品の安全性基準は製品のセキュリティレベル(Security Level)も4つのレベルに分けられます。各レベルに異なる方向と解決すべき攻撃手法は違います。IEC62443-4-2の認証を取得したい機構は達成したい製品のセキュリティレベルの目標を設定した上に、実行する必要があります。

産業制御製品のライフサイクルと脅威!

情報セキュリティの本質は果てしなくライフサイクルと見なされます(製品がEnd of licenseと呼ばれてない限り)。多面的なセキュリティ脅威を防止するために、製品のライフサイクルは産業制御システム(ICS、Industrial control system)のセキュリティ対策を継続的かつ定期的に採用する必要があります。

図一:IEC/PAS 62443-3 Security life cycle

製品の情報セキュリティライフサイクルは、マンマシンインターフェース、物理的環境、プログラマブルロジックコントローラの3つの観点から分析ができます。設計、配置、メンテナ、監視、管理、緊急時の取り扱いから、各段階が関連しています。IEC / PAS 62443-3基準は産業用制御セキュリティのライフサイクルにさらに注意を払っています。図1から、各段階で注意すべき対応事項がわかります。その目的は、情報セキュリティのリスクと脅威を減らすことで、製品ライフサイクルの情報セキュリティを守ります。

産業用制御システムの一般的な脅威は公的な犯罪者やテロリストから発生する可能性があります。攻撃された産業用制御システムに障害が発生すると、情報セキュリティインシデント、サービス拒否攻撃 、機密脆弱性(機密情報を公開されるなど)、法律の抜け穴、自然災害( 予期せず自然災害)または他の特別な考慮事項により、製品機能への影響の重大度に応じて、レポートの管理レベル、報告する速さ、関連する対応手段、と関与するスーパーバイザーレベルが決定されます。これらの脅威の発生を回避するために、リスク評価は産業制御セキュリティの不可欠な部分です。リスクを低減するための対策は、投資や技術の運用、物理的な保護の設計、及び組織管理を通じて、資産の価値を保護します。

産業用制御セキュリティには多面的な考慮事項があります。したがって、IEC 62443基準はISO / IEC 15408の共通基準(物理的なセキュリティ、製品開発ライフサイクルなど)、ISO / IEC 27002情報セキュリティのベストプラクティス、ISO / IEC27001安全管理システム、ISO / IEC Guide 73:2002リスク評価、NIST 800-53リスク管理とISO 19790暗号化モジュールなどの基準を参照しています。異なる角度と露出レベルから対応する産業安全規制を策定できることを望んでいます。

IEC 62443認証について、どのくらい知っていますか?

IEC62443で認定できる基準は、次の表に示すように、プログラムプロセスと製品の安全性の2つのカテゴリが含まれます。| 認証カテゴリー | シリーズ標準 | 適用対象 |

|---|---|---|

| プログラムプロセス | 62443-2-4 IACSサービスプロバイダーのセキュリティ計画の要件 (Security program requirements for IACS service providers) | システムインテグレーター |

| 62443-4-1 安全製品開発のライフサイクル要件 (Secure product development lifecycle requirements) | 製品サプライヤー | |

| 製品の安全性 | 62443-3-3 システムのセキュリティ要件とセキュリティレベル (System Security requirements and security levels) | システムインテグレーター |

| 62443-4-2 IACSコンポーネントの技術的安全要件 (Technical Security requirements for IACS components) | 製品サプライヤー |

表一:認証カテゴリとシステム標準

一般的なISO / IEC基準とは異なり、IEC62443-4-2とIEC62443-3-3の認証を取得する場合は、まずはIEC 62443-4-1の認証を取得する必要があります。つまり製品サプライヤーは、製品開発プロセスの安全認証を申請する前に、製品開発プロセスの安全性を確定する必要があります。 現在、海外市場向けのIoT設備は、機器のセキュリティレベル(Security Level)認証を提供する必要があり、IEC 62443-4-2基準はセキュリティレベル(Security Level)につき、さらに詳しい要件を求められています。したがって、安全性に対する市場の要求が高まり、IEC62443-4-2の認証も重視されています。

IEC 62443-4-2を検証するには、IEC 62443-4-2のコンポーネントをIEC 62443-4-1で定義された開発プロセスに従って操作する必要があります。コンポーネントには、ソフトウェアアプリケーション(Software Application)、組み込みデバイス(Embedded device)、ネットコム設備(Network device)と制御設備(ホストデバイス)など、4つのカテゴリーがあります。さらに、証明書を取得するために、技術セキュリティもカスタムセキュリティレベル(Security Level)のすべての要件を満たす必要があります。

すでに開発能力を備えている機構は、既存の製品開発プロセスをどう調整すれば、IEC 62443-4-1の要件を満たすことができますか?

認証の最も重要な基礎-製品の安全開発プロセス

図二:役割と標準プロセスの仕様図

各役割と標準プロセスの関係(図二:役割と標準プロセスの仕様図を参照)から、開発環境の2つの実行優先順位をわかります。一つ目は、セキュリティ開発のフレームです。セキュリティ設計、多層防御と製品ライフサイクルの管理などで、確立、メンテナ、製品の故障のプロセスを含まれます。二つ目、開発プロセスでは、製品開発プロセスにセキュリティ構成、更新管理ポリシー、とその他の関連するセキュリティ開発プロセスを含め、セキュリティ開発プロセスはきちんと記録する必要があります。同時に、IEC62443-4-1の開発プロセスの要件を達するために、セキュリティテストを行う必要があります。

製品のセキュリティ強度を決定する-成熟度レベル(Maturity Level)とセキュリティレベル(Security Level)

図三:成熟度レベル(Maturity Level)とセキュリティレベル(Security Level)

各機構に製品の安全性に対する対応の度合いが異なるため、IEC62443は、違う役割が従うべきプロセスを定義するだけではなく、プロセスの成熟度レベルとセキュリティレベルも定義します(図三:成熟度レベル(Maturity Level)とセキュリティレベル(Security Level)を参照)、認証を取得したい機構がより明確な参照を持つようにします。

IEC62443の成熟度レベル(Maturity Level)は、機構が既存の内部開発プロセスを評価するための参照として使用できます。また、機構が適切な成熟度レベル(Maturity Level)の選択するのに役立ちます。IEC62443-4-1認証を取得したい機関に明確な方向を示します。

IEC62443は成熟度(Maturity Level)以外に、製品の安全性保証の概念も強調しています。製品の安全性基準は製品のセキュリティレベル(Security Level)も4つのレベルに分けられます。各レベルに異なる方向と解決すべき攻撃手法は違います。IEC62443-4-2の認証を取得したい機構は達成したい製品のセキュリティレベルの目標を設定した上に、実行する必要があります。

IIOT産業用制御情報セキュリティソリューション

Onward Securityは情報セキュリティ管理システム(ISMS)、ソフトウェアセキュリティ開発プロセス(SSDLC)、GDPR(EU個人データ保護法)、情報セキュリティに関するFDAの要件、共通標準(ISO 15408)とIEC62443など、特に2018年に発布されたIEC62443-4-1基準を多くのメーカーを支援し、4-1基準の導入を完了して、IEC62443-4-1の証明書を取得しています。

さらに、導入プロセス中に、IIOT設備開発メーカーは開発セキュリティプロセスによくある問題は、ソフトウェア/ファームウェアのセキュリティ開発プロセスまたは要件を制御できない、既知の脆弱性があるパッケージ管理を使用する、セキュリティインシデント対応と追跡メカニズムなどを確立していません。Onward Securityは、企業における一般的な製品開発ライフサイクル管理の問題に対する適切な救済策を提供し、適切な情報セキュリティ管理プロセスを調整します。その上にネット接続デバイスのセキュリティソリューションも提供します。「HERCULES製品情報セキュリティコンプライアンス自動化プラットフォーム」、 コンプライアンス要件を満たすようにサポートします。 開発チームは「HERCULES SecFlow製品情報セキュリティ管理システム」を通じて、ソフトウェアの設計と開発段階でオープンソースリスク管理(Open Source Risk Management)で、システムに重大な情報セキュリティ脆弱性があるかどうかを確認し、直ちに保護、修正できます。同時に「HERCULES SecDevice 脆弱性自動化検出ツール」と併用して、ネット接続設備のテスト環境の構成やセキュリティ評価などの機能を自動化で提供し、120個を超えるテスト項目で既知と未知の脆弱性を検出できるため、開発チームは設計段階とテスト段階の両方で検出できます。二重のセキュリティチェックを実行し、製品が発売する前に情報セキュリティリスクを効果的に削減します。

References:

[1] IEC/PAS 62443-3 Publicly available specification Pre-Standard

[2] IEC/PAS 62443-4-1 Secure Product Development Lifecycle Requirements

さらに、導入プロセス中に、IIOT設備開発メーカーは開発セキュリティプロセスによくある問題は、ソフトウェア/ファームウェアのセキュリティ開発プロセスまたは要件を制御できない、既知の脆弱性があるパッケージ管理を使用する、セキュリティインシデント対応と追跡メカニズムなどを確立していません。Onward Securityは、企業における一般的な製品開発ライフサイクル管理の問題に対する適切な救済策を提供し、適切な情報セキュリティ管理プロセスを調整します。その上にネット接続デバイスのセキュリティソリューションも提供します。「HERCULES製品情報セキュリティコンプライアンス自動化プラットフォーム」、 コンプライアンス要件を満たすようにサポートします。 開発チームは「HERCULES SecFlow製品情報セキュリティ管理システム」を通じて、ソフトウェアの設計と開発段階でオープンソースリスク管理(Open Source Risk Management)で、システムに重大な情報セキュリティ脆弱性があるかどうかを確認し、直ちに保護、修正できます。同時に「HERCULES SecDevice 脆弱性自動化検出ツール」と併用して、ネット接続設備のテスト環境の構成やセキュリティ評価などの機能を自動化で提供し、120個を超えるテスト項目で既知と未知の脆弱性を検出できるため、開発チームは設計段階とテスト段階の両方で検出できます。二重のセキュリティチェックを実行し、製品が発売する前に情報セキュリティリスクを効果的に削減します。

References:

[1] IEC/PAS 62443-3 Publicly available specification Pre-Standard

[2] IEC/PAS 62443-4-1 Secure Product Development Lifecycle Requirements