製品情報セキュリティ

24.Dec.2020

米国連邦暗号モジュールセキュリティ標準FIPS140-3はスマートデータの漏洩を防止

以前、連邦情報セキュリティ管理法(Federal Information Security Management Act, FISMA)として知られていた米国連邦情報処理標準(Federal Information Processing Standards, FIPS)は、米国連邦政府機関が 暗号化モジュールのセキュリティと操作性を確保するために、検証済みの暗号化モジュールを使用する必要があることを規定しています。したがって、アメリカ国立標準技術研究所(National Institute of Standards and Technology, NIST)とカナダ通信保安局(Communications Security Establishment Canada, CSEC)は、1996年にFIPS 140標準はベンダーが米国連邦政府に販売する暗号化システムの主要なセキュリティパラメータを共同で定義しました。

FIPS 140-3は2021年9月に正式に実行

暗号化技術の進歩に伴い、FIPS 140標準規格の開発は第3版(FIPS 140-3)に更新されました。現在のFIPS 140-2も2021年9月22日以降、認証申請の受け付けを停止します。将来的には、ハードウェアまたはソフトウェアの暗号化モジュールを販売するすべての暗号化モジュール開発者、暗号化アクセラレータ開発者、およびその他の規制対象の業界は、FIPS 140-3承認リストのアルゴリズムをサポートし、関連するアルゴリズムと暗号モジュールの要件にも準拠する必要があります。また、アルゴリズムの実際の動作は、認定された研究所によって検証する必要があります。FIPS 140-3は高いセキュリティ基準を設定しているため、医療や金融などの業界も、機密データを保護するために、この標準の採用を検討しています。

FIPS140-3認定プログラムと関連要件

アメリカ国立標準技術研究所(NIST)はFIPS 140シリーズに対する、標準用に暗号化アルゴリズム認証制度(Cryptographic Algorithm Validation Program,CAVP)と暗号モジュール認証制度(Cryptographic Module Validation Program, CMVP)を確立しました。検出と検証のソリューションを提供します。次のように簡単に説明します。

暗号化アルゴリズム認証制度(Cryptographic Algorithm Validation Program, CAVP)

承認された(FIPS承認及びNIST推奨)暗号化アルゴリズムと各部分の検証テストを提供します。暗号化アルゴリズム検証は、暗号モジュール認証の先決条件です。開発者は、アルゴリズム検証テストを認定ラボに申し込む必要があります。認定ラボによる検証テストが成功すると、NISTのホームページで開発者、実装方法、 動作環境、検証日付とアルゴリズムに関する詳細情報などを公表します。

暗号モジュール認証制度(Cryptographic Module Validation Program, CMVP)

暗号モジュールの検証とテストを提供します。先決条件は、CAVP暗号化アルゴリズムの検証に合格した、FIPS承認またはNIST推奨の暗号化アルゴリズムが少なくとも1つをモジュールで使用されていることです。暗号化アルゴリズムの使用に従って、関連するモジュールの境界(Boundary)を定義します。認定されたラボは、派生テスト要件(Derived Test Requirements, DTR)に従って、境界内で関連するハードウェア、ソフトウェア、ファームウェア、システム、とインターフェイスなどにテストと検証をします。認定ラボにより、検証テストの結果をNISTに渡し、審査を行います。認証完了のモジュールは、NISTのホームページで開発者、実装方法、 動作環境、検証日付とアルゴリズムの認証番号などを公表されます。

FIPS 140-3暗号モジュール認証制度のセキュリティ要件は、次の11個のセキュリティ領域が含まれます。

- Cryptographic Module Specification (暗号モジュールの仕様)

- Cryptographic Module Interfaces (暗号モジュールのインターフェイス)

- Roles, Services, and Authentication (許可されたユーザー、サービスと認証)

- Software/Firmware Security (ソフトウェア/ファームウェアセキュリティ)

- Operational Environment (オペレーティングシステムのセキュリティ)

- Physical Security (物理的セキュリティ)

- Non-invasive Security(非侵入的セキュリティ)

- Sensitive Security Parameter Management (機密性の高いセキュリティパラメータ管理)

- Self-Tests (セルフテスト)

- Life-cycle Assurance (ライフサイクル保証)

- Mitigation of Other Attacks (他の攻撃方法に抵抗する)

要求した複雑さと厳密さに応じて、基本的な安全レベル(Security Level)1から最も厳しい安全レベル4に分けられ、4つの安全レベルがあります。攻撃に抵抗できるモジュール安全レベルの機能 、攻撃を防ぐソースと目的は異なります。例えば、安全レベル1の目的は、意図的な攻撃に抵抗するのではなく、内部担当者が操作ミスでCVP(Cryptographic Validation Program)エラーを引き起こすことを防ぎます。安全レベル4は、内部と外部の悪意のある攻撃、または大量のリソースを持つ、攻撃に関する高度な知識を持つ組織が製品を攻撃し、機密情報を取得することに防ぎます。

上記の11個のセキュリティ領域は、各安全レベルに対応するセキュリティ要件があり、高い安全レベルは低いレベルのすべてのセキュリティ要件を含まれます。すべてのセキュリティ領域の中で最も低い安全レベルの評価は、暗号モジュールの全体的な評価です(Overall Level)。各安全レベルの要件の違いは、次のように説明します。

安全レベル1

- モジュールは、NISTによって指定、または推奨されるセキュリティ機能(Security Function)を少なくとも1つ使用します。

- 変更できない(Non-modifiable)、制限付き変更可能(Limited-modifiable)、または変更可能(Modifiable)の動作環境で実行されます。

- 物理的セキュリティでは、一般的な製品グレードのコンポーネントを使用するのみを要求されます。

- 文書で非侵入的、またはその他の攻撃に対するすべての緩和メカニズムを説明します。

安全レベル2

- 物理的なセキュリティにより、改ざん防止コーティングや改ざん防止ロックの使用など、改ざん防止(Tamper-evidence)メカニズムの追加します。

- ロールベースのユーザー認証メカニズムを使用します。

- ソフトウェアモジュールは変更可能な動作環境で実行され場合、アクセス制御リスト(Access Control List, ACL)を提供して、ソフトウェアモジュールを制御し、不正な実行、変更、漏洩と読み取りから保護する必要があります。

安全レベル3

- モジュール内の機密性の高いセキュリティパラメータへの不正アクセスを回避する要件を追加します。

- 物理的なセキュリティにより、改ざん防止の応答メカニズムと通気孔を通してからの攻撃を回避するセキュリティメカニズムを追加します。

- IDベース(Identity-based)のユーザー認証メカニズムを使用します。

- クリアテキストの主要なセキュリティパラメータを手動で暗号化するには、高信頼経路(Trust Path)または知識分割(Split Knowledge)を使用する必要があります。

- 動作環境の容量を超え、安全上の懸念を引き起こすことを回避するために、動作環境におけるモジュールの動作電圧と温度範囲の保護メカニズムを追加します。

- すべての非侵入的攻撃軽減メカニズムは、標準仕様の安全レベル3のテスト要件に従い、テストする必要があります。

- ライフサイクル保証(Life-cycle Assurance)の要件には、自動設置管理、詳細な設計、低レベルのテスト、とベンダー(Vendor)が提供した情報を使用し、動作検証を行います。

安全レベル4

- 多要素(Multi-factor)ユーザー認証メカニズムを使用します。

- すべての非侵入型攻撃軽減機能は、標準仕様のセキュリティレベル4のテスト要件に従って、テストする必要があります。

NISTが認定した研究所に対する厳しい仕様要件

暗号化アルゴリズム認証制度または暗号モジュール認証制度の検証と評価は、米国自主試験所認証プログラム(NVLAP)が認定した暗号とセキュリティテスト(Cryptographic and Security Testing、CST)ラボによって実施する必要があります。NISTは、CSTラボに対する厳しい規格要件があります。NIST標準ラボには、CVPテスター資格試験に合格したテスターが少なくとも2人が必要です。ISO17025ラボの品質と能力も必要です。NISTには認証ラボに対する厳しい要件があるため、今までに世界で20箇所の研究所のみがNIST認定に合格し、承認されたCSTラボになりました。パスワードセキュリティ認定に関しては、世界で81名の研究者のみがCVP資格を取得し、パスワードセキュリティの専門家になります。

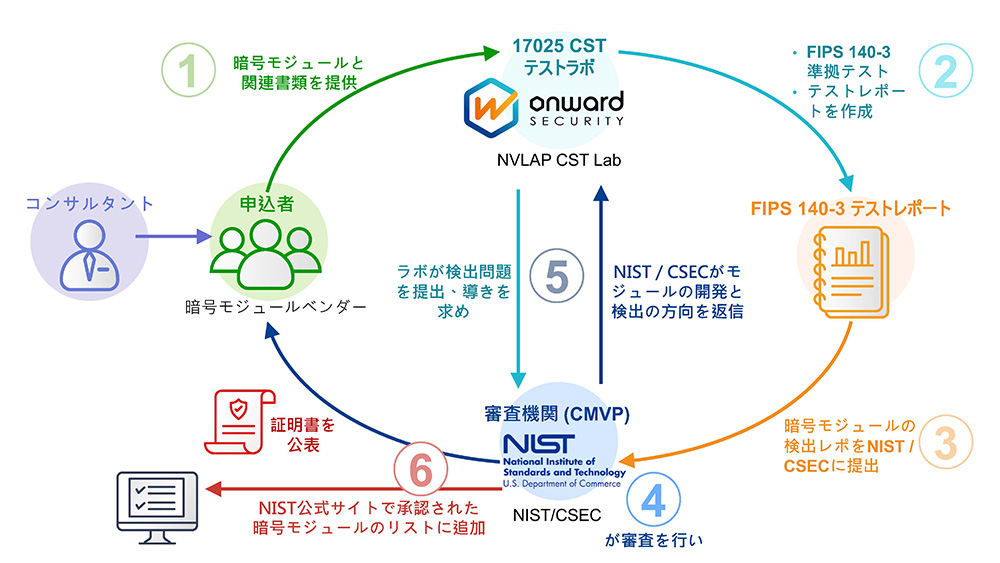

暗号モジュールは認定されたCSTラボでテストされ、検証レポートが作成されます。検証レポートがNISTによって承認された後、証明書はNISTの公式サイトで検索用に公開されます。FIPS 140-3暗号モジュールの検証を通じて、暗号化機能を備えた情報セキュリティ製品は、暗号化アルゴリズムのエラー率を効果的に削減し、機密情報の漏洩を防ぐことができます。申し込みの流れは下記のように。

暗号モジュールは認定されたCSTラボでテストされ、検証レポートが作成されます。検証レポートがNISTによって承認された後、証明書はNISTの公式サイトで検索用に公開されます。FIPS 140-3暗号モジュールの検証を通じて、暗号化機能を備えた情報セキュリティ製品は、暗号化アルゴリズムのエラー率を効果的に削減し、機密情報の漏洩を防ぐことができます。申し込みの流れは下記のように。

Onward Securityは FIPS140-3 認証要件を満たす

Onward Securityは、暗号モジュール標準とパスワードセキュリティ認証(Cryptographic Validation Program Certification)の導入において豊富な経験を持っています。暗号モジュールのFIPS 140-3認証を求める開発者に、暗号モジュール認証制度の理解を促進し、開発チームが開発中に技術要件を正確に確認し、FIPS 140-3コンサルタントのニーズを満たすことができます。また、FIPS 140-3暗号化アルゴリズムと暗号モジュール検証のサービスを提供し、お客様の人力資源と時間を節約できるようにサポートします。