インダストリアルセキュリティ

21.Dec.2020

スマートファクトリーの情報セキュリティ実務(下)

産業用制御システムの情報セキュリティを怠ると、重大な損失が発生

前回の記事では、スマートファクトリーで誤った情報セキュリティの導入が行われた場合に、保護メカニズムが情報セキュリティの抜け穴になることを説明した。今回は、検出及び監視メカニズムによる産業セキュリティリスクについて説明する。

工業生産の特性上、生産ラインのプロセスにリスクが潜んでいる。原料の輸入、自動化プロセスの一部始終で生じる物理的と化学的変化から、製品の生産、余剰廃棄物の処分まで、その中に情報セキュリティの怠慢がプロセスに影響を与える可能性があり、大きな損失を引き起こすかもしれない。「個人の健康、個人の安全、環境保護の問題、生産ラインの生産量の削減または停止、製品の歩留まりの低下、業務の中断、金融的補償、監督部門による行政処分、司法部門による判決、会社評判の喪失」など、その中にも企業が重視している「企業秘密、知的財産権、契約の中止と補償」などの損失が含まれている。

工業生産の特性上、生産ラインのプロセスにリスクが潜んでいる。原料の輸入、自動化プロセスの一部始終で生じる物理的と化学的変化から、製品の生産、余剰廃棄物の処分まで、その中に情報セキュリティの怠慢がプロセスに影響を与える可能性があり、大きな損失を引き起こすかもしれない。「個人の健康、個人の安全、環境保護の問題、生産ラインの生産量の削減または停止、製品の歩留まりの低下、業務の中断、金融的補償、監督部門による行政処分、司法部門による判決、会社評判の喪失」など、その中にも企業が重視している「企業秘密、知的財産権、契約の中止と補償」などの損失が含まれている。

スマートファクトリー運営管理の第2の防衛ライン:継続的な検知と監視(Continue Detection & Monitoring)

検知と監視メカニズムの欠如の影響

前回話した、導入ミスが情報セキュリティ上の危険を招く。もし工場に検知・監視メカニズムがない場合、PLCなどの機器がサービス拒否攻撃を受けて、生産ラインが停止する。されに、工場の最前線の作業員は情報セキュリティの知識が不足し、 PLCの経年劣化またはクラッシュだと考え、PLCを再起動する間違いを犯しやすくなる。または、工場には社内プログラマーがいるため、クラッシュの回数を減らすためにPLC制御プログラム変更の依頼をするが、検知と監視のメカニズムがない場合、プログラマーも問題の原因は簡単に理解できない。したがって、問題を起こす本当の理由を見つけることはできない。

有効な検知と監視メカニズムの重要性

2017年のOWASP [1]の統計によると、OWASP TOP 10には、Webのセキュリティリスクのトップ10がリストされており、そのうち10番目の大きいリスクは「不十分なロギングとモニタリング」(Insufficient logging and monitoring)。Webは普遍的な機能仕様であり、産業用制御システムでも使われている。この様な情報セキュリティリスクを過小評価することはできない。多くの産業制御機器で使用される通信仕様は特定の仕様、またはカスタマイズされた仕様。それぞれの通信プロトコルと独自の設定モードがある。したがって、脆弱性の検出するが難しくなり、デバイスのデータ容量が限られていることで、完全な監視とログレコードがないため、セキュリティインシデントへの対応と追跡はできない。それゆえ、検知と監視の効果が不十分であると、情報セキュリティインシデントが発生したときにすぐに対応と対処することができず、工場がシャットダウンし、経済的損失、または関連する企業への損害を引き起こす可能性がある。

攻撃シナリオの例:ハッカーはどのように侵入するのか?

攻撃前:偵察(Reconnaissance)

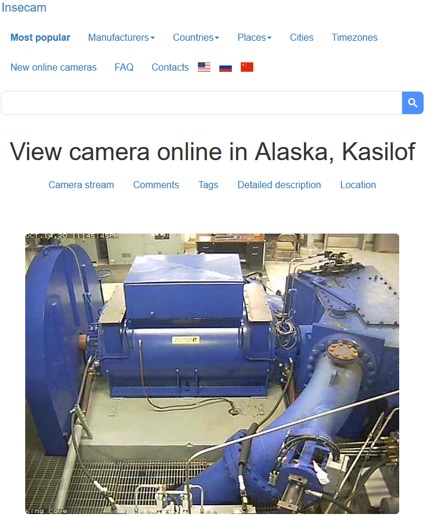

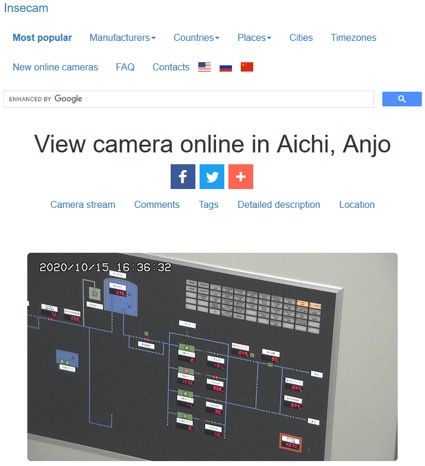

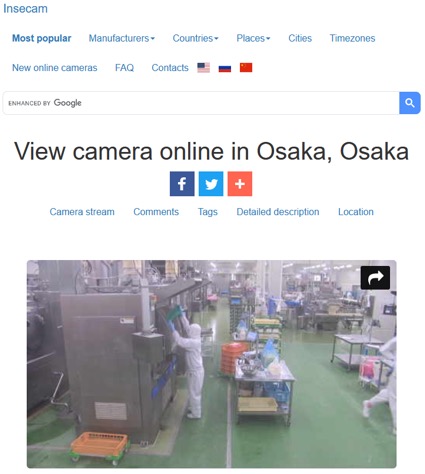

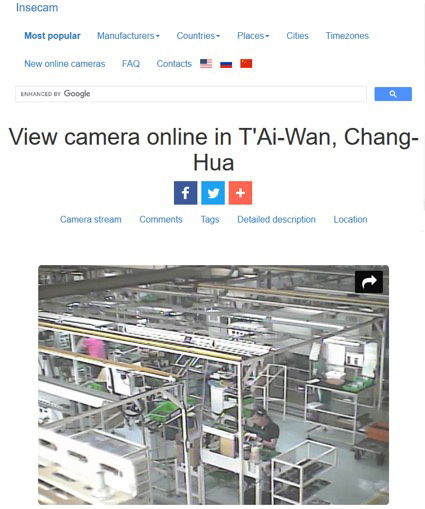

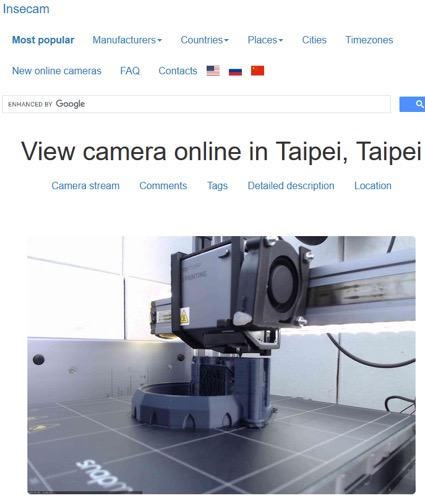

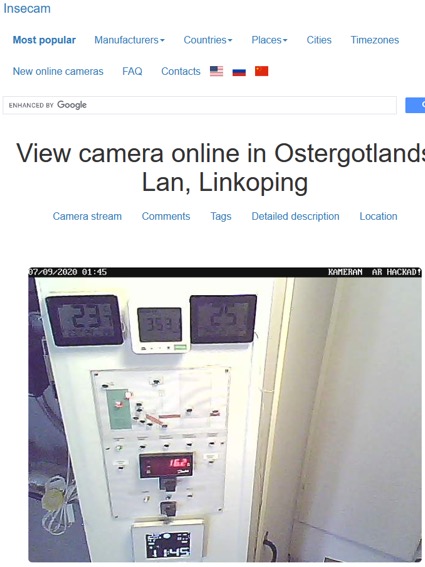

情報セキュリティの分野で有名な「insecam.org」[2]は、Shodan、Google、ロシアのYandexマップの検索技術に基づいて、グローバルCCTV情報を収集する。コンテンツには公開の地理的位置、動画の説明には公開されたCCTVのIPv4アドレスとプロトコルポートが含まれる。その中のほとんどは交通や住宅街の防犯カメラの画像だが、不十分な導入をしたため、動画データを漏らした民間の組織や家庭のCCTV動画と工場内の作業動画がたくさんある。 insecamには、industrialとofficeなどのラベルや、エネルギーや水の保全などのインフラストラクチャに関連する動画も含まれている。

ハッカーは遠隔偵察を通じて、insecamの公開の地理的位置を取得し、対象の工場を見つけて、潜むことができた。

References:

[1]《OWASP Top Ten》OWASP組織。閱於2020.Oct.15。網址:https://owasp.org/www-project-top-ten/

[2]《Insecam》Insecam組織。閱於2020.Jul.09~Oct.15。網址:https://www.insecam.org/en/

[3]《惡名昭彰的殭屍網路病毒Mirai作者之一被判賠償860萬美元》台灣iThome。閱於2020.Oct.16。網址:https://www.ithome.com.tw/news/126699

[4]《BASHLITE Malware Uses IoT for DDoS Attacks》Security Intelligence。閱於2020.Oct.16。網址:https://securityintelligence.com/news/bashlite-malware-uses-iot-for-ddos-attacks/

[5]《This new variant of Mirai botnet malware is targeting network-attached storage devices》ZDNet。閱於2020.Oct.16。網址:https://www.zdnet.com/article/this-new-variant-of-mirai-botnet-malware-is-targeting-network-attached-storage-devices/

[6]《Grandstream and DrayTek Devices Exploited to Power New Hoaxcalls DDoS Botnet》Palo Alto Networks之IoC報告。閱於2020.Oct.16。網址:https://unit42.paloaltonetworks.com/new-hoaxcalls-ddos-botnet/

[7]《什麼是 APT進階持續性威脅 (Advanced Persistent Threat, APT)?》Trend Micro。閱於2020.Oct.16。網址:https://blog.trendmicro.com.tw/?p=123

[8]《Most ICS vulnerabilities disclosed this year can be exploited remotely》Help Net Security。閱於2020.Oct.16。網址:https://www.helpnetsecurity.com/2020/08/20/ics-vulnerabilities-exploited-remotely/

[9]《MITRE ATT&CK MATRIX》MITRE組織。閱於2020.Jul.08。網址:https://attack.mitre.org/

[10]《Building Trojan Hardware at Home》BlackHat 2014。閱於2020.Jul.09。網址:https://www.blackhat.com/docs/asia-14/materials/Dunning/Asia-14-Dunning-Building-Trojan-Hardware-At-Home.pdf

[11]《The 'killer USB' that FRIES laptops: Malicious drive uses a high voltage to destroy the computer's circuit board》Daily Mail。閱於2020.Oct.15。網址:https://www.dailymail.co.uk/sciencetech/article-2997401/The-killer-USB-FRIES-laptops-Malicious-drive-uses-high-voltage-destroy-computer-s-circuit-board.html

[12]《Knowing Your Employees - An Overview》Management Study Guide。閱於2020.Oct.16。網址:https://www.managementstudyguide.com/knowing-your-employees.htm

[13]《世界備份日( World Backup Day):三二一原則》Trend Micro。閱於2020.Oct.16。網址:https://blog.trendmicro.com.tw/?p=4707

[14]《What is Cyber Hygiene? A Definition of Cyber Hygiene, Benefits, Best Practices, and More》Digital Guardian。閱於2020.Oct.16。網址:https://digitalguardian.com/blog/what-cyber-hygiene-definition-cyber-hygiene-benefits-best-practices-and-more

|

|

|

| 米国アラスカの水力発電所の動画漏れ | 日本愛知の貯水施設の動画漏れ | 日本大阪の食品工場の内部作業の動画漏れ |

|

|

|

| 台湾彰化の工場の動画漏れ | 台湾台北のある街の個人設備が3D印刷の動画漏れ | スウェーデンのCCTVがハッキングされた(Jul.09.2020) |

ハッカーは遠隔偵察を通じて、insecamの公開の地理的位置を取得し、対象の工場を見つけて、潜むことができた。

攻撃方法1:デバイスの既知脆弱性を利用し、リモート接続を介してターゲットに侵入する

2016年、悪名高いマルウェア「Mirai」[3]がインターネット上の多くのCCTVを感染し、多くのIoTデバイスがマルウェア「BASHLITE」[4]に侵入された。ソフトウェア開発した時に、「脆弱性が入ってるBusyBox」パッケージを使用したため、ソフトウェアの更新ができず、侵入された。この2種類のマルウェアは両方とも、デバイスに感染した後、デバイスをボットネットとして使用し、企業に深刻な損失をもたらした「分散型サービス拒否攻撃(DDoS)」を多数攻撃した。さらに、変形したバリアント[5][6]があり、攻撃と感染はインターネット上で続いていく。DDoS以外にランサムウェアの侵入、いわゆる(Advanced Persistent Threat, APT攻撃)もある[7]。統計によると、産業用制御システム(ICS)の既知脆弱性の70%がリモートで悪用される可能性がある。その中で、リモートコード実行の弱点の使用は、産業用制御システムのハッキングの49%を占めている。ハッキング後のDoS攻撃の割合は39%にも占めている。[8]攻撃方法2:サプライチェーンの侵入と物理的な侵入により、サプライチェーン危殆化

MITER ATT&CKマトリックス[9]に記載されているサプライチェーン危殆化(Supply Chain Compromise)によると、産業制御分野で発生する可能性が高い状況は次のとおり。ハッカーはソフトウェア更新メカニズムに攻撃して、ソフトウェアの交換と部品または機器に傍受を実行する、悪意のあるプログラムが埋め込まれ、上流、下流、サードパーティのベンダーのサプライヤーに成りすまして、問題のある部品をベンダーなどに販売する。有名な集積回路会社の以前のランサムウェア事件のように、サードパーティの製造業者が誤ってマルウェアを含む機器を持ち込み、工場内の機器に損傷を与えた。現代の製造業の経済モデルには、上流メーカー、サードパーティ、下流メーカーが含まれているため、情報セキュリティの管理に注意を払い、強化する必要がある。攻撃方法3:物理的な侵入を識別するできないメカニズムの欠如を使用

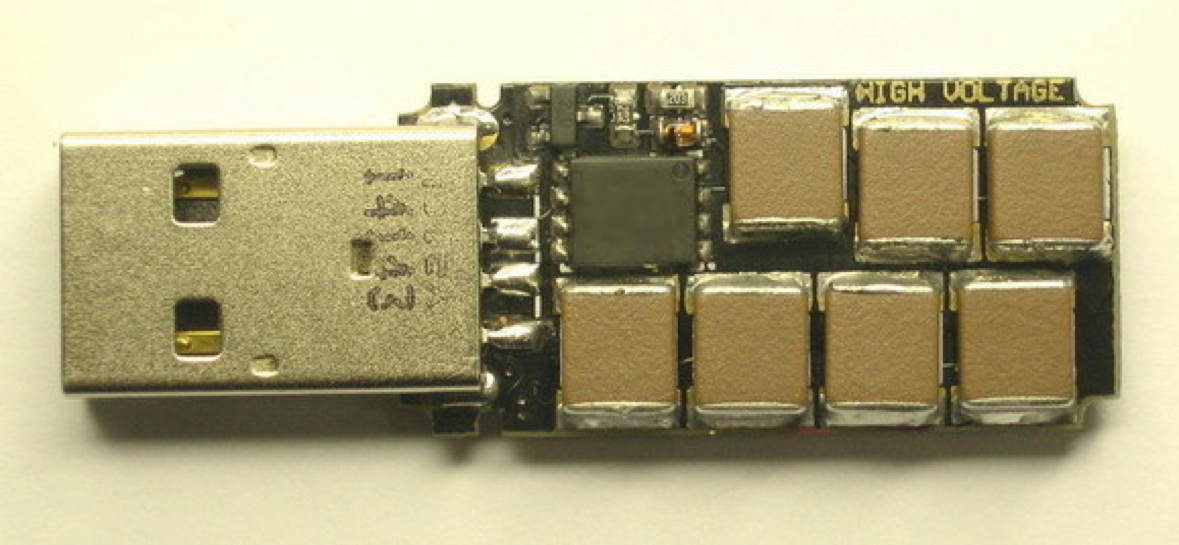

MITER ATT&CKマトリックス[9]には、「ハードウェアの追加」(Hardware Additions)も記載されている。ハッカーが悪意のあるハードウェアを工場に持ち込み、セキュリティチェックされていないハードウェアの増加により、ハードウェアの機能を変更され、情報漏えい、ハードウェアの信頼性の低下、サービス拒否などもたらす可能性がある。例えば、ミニチュアカメラ機器や、悪意のあるプログラムを外付けドライブ、ミニチュアワイヤレス信号コレクターとトランスミッター、ネットワークケーブルの片方の端にメッセージレコーダーを挿入するなど、高電圧コンデンサーを内蔵したUSBまたはイーサネットを利用し、設備の損壊や製造を停止させる可能性がある。ソフトウェアやハードウェアなどの侵入を回避し、資産のインベントリと識別を強化し、データフローを監視する方法は、将来的に重要な課題になる。 |

|

| ブラックハットアジア 2014 で、講演者は悪意のあるハードウェアが追加されたマウスを展示[10] | 2015年、ロシアのハッカーはUSB Killerを開発した。デバイスに接続すると高電圧の電力を放出し、電圧保護なしのハードウェアを破壊することができる[11] |

防衛実務:セキュリティ管理(Security Management)

1. 安全管理計画を立てる(Plan)

- 企業の上級幹部は「安全への取り組み」を行い、安全管理を開始する。

- 準拠する運営監視計画の確立。参照基準はIEC-62443シリーズ、IEC-61511シリーズ、IEC/ISO-27000シリーズ、IES/ISO-27036、NIST SP 800-82、 NIST SP 800-39などの情報セキュリティ基準。

- 導入した基準に従って、「リスク評価」とその他のプロセスを含む「情報セキュリティ管理」手順書とチェックリストを確立する。

- 購入したハードウェア設備とソフトウェアには、必要かつ効果的な「情報セキュリティ監視」と「安全プロセス管理」が必要です。または、ISO / IEC15408:共通基準(Common Criteria)を準拠し、サードパーティによって認定されたソフトウェアとハードウェアを選択する。

- 従業員の理解を深める(KYE: Know Your Employees)[19]。

- 「最悪の状況」の可能性に直面し、対処できる計画が必要。

- 千慮の一失。情報セキュリティインシデントにより、引き起こされた経済的損失に対処するために情報セキュリティ保険に加入する。

2. 安全管理計画の実施(Do)

- ソフトウェアとハードウェアのインベントリを作成して分類する。

- 導入された情報セキュリティ標準の各項目の「管理措置」に従い、情報セキュリティ要件を実装する。

- 「3-2-1バックアップルール」[13]に従って定期的にデータをバックアップして、自然災害、人為的ミス、悪意のあるソフトウェアの損傷を防ぐために予備のハードウェア機器を予備する。

- ハッキングされたと想定し、資産の「サイバー衛生」(Cyber Hygiene) [14]検査を実施する。

- 導入された情報セキュリティ基準の要件を満たすように、オペレーティングシステムのセキュリティ原則を調整する。

- 内部ネットワーキングの許可リスト(Allowed List)を設定し、必要に応じてIPsecまたはMACsec設定を有効にする。

- 内部ネットワークのセキュリティ検出を強化し、「サイバー衛生」を維持し続ける。

- 各アクセスポイント間のデータフロー(Data Flow)を記録および分析する。

- 情報セキュリティインシデントへの対応、インシデントには「ゼロトラスト」(Zero Trust)を採用。

- ソフトウェアログを監視するため、十分な人員割り当てが必要。

- ハードウェア設備の定期的なメンテナンス。

- ソフトウェアセキュリティアップデートは、信頼できるソースから取得する必要があり、署名効果もあれば良い。

3. 定期的な内部および外部監査(Check)

- 内部情報セキュリティ管理および監査担当者の教育とトレーニングを強化する。

- 定期的に資産耐用年数の評価を実行する。

- ハードウェア設備とソフトウェアログを定期的に検査する。

- 導入された情報セキュリティ基準に従い、確立されたチェックリストは1つずつ監査する。

- 監査結果を文書化する。

- 法律と規制に従い、情報セキュリティインシデントと緊急対策を報告する。

4. 安全上の欠陥を確認および改善し、安全管理計画を改訂する(Act.)

- 情報セキュリティインシデントと基準に従い、軽減されていないセキュリティの欠陥と許容可能なセキュリティの欠陥を比較する。

- 既存の緊急対策を識別して、評価する。

- 情報セキュリティインシデントの再発の可能性と影響を再評価する。

- 追加の情報セキュリティ緊急対策を識別する。

- 安全管理計画に緊急対策を追加する。

Onward Securityが提供するスマートファクトリーの情報セキュリティソリューション

Onward Securityが提供するスマートファクトリーの情報セキュリティソリューションは、ISO27001とIEC62443コンプライアンスコンサルティングサービス、産業制御製品またはシステムソフトウェアとハードウェア(PLC、ICS、SCADAなどのスマート製造に関連する産業用制御コンポーネントを含む)の情報セキュリティテストサービス、および自社開発の製品セキュリティコンプライアンス自動化 プラットフォーム-HERCULESなど、スマートファクトリーのセキュリティにおける一般的なセキュリティの脆弱性をスキャンし、管理する。さらに、Onward Securityは、ソフトウェアセキュリティ開発コンサルティングサービスを提供し、メーカーにソフトウェアセキュリティ開発の技術を持つように支援し、専門的なソフトウェア開発セキュリティ教育トレーニング、メンテナ情報セキュリティ管理教育トレーニングを実施し、技術者がIIoTに関連する情報セキュリティ常識を確立するのを支援する。 スマートマニュファクチャリングの未来とインダストリー4.0時代の到来に対応する。References:

[1]《OWASP Top Ten》OWASP組織。閱於2020.Oct.15。網址:https://owasp.org/www-project-top-ten/

[2]《Insecam》Insecam組織。閱於2020.Jul.09~Oct.15。網址:https://www.insecam.org/en/

[3]《惡名昭彰的殭屍網路病毒Mirai作者之一被判賠償860萬美元》台灣iThome。閱於2020.Oct.16。網址:https://www.ithome.com.tw/news/126699

[4]《BASHLITE Malware Uses IoT for DDoS Attacks》Security Intelligence。閱於2020.Oct.16。網址:https://securityintelligence.com/news/bashlite-malware-uses-iot-for-ddos-attacks/

[5]《This new variant of Mirai botnet malware is targeting network-attached storage devices》ZDNet。閱於2020.Oct.16。網址:https://www.zdnet.com/article/this-new-variant-of-mirai-botnet-malware-is-targeting-network-attached-storage-devices/

[6]《Grandstream and DrayTek Devices Exploited to Power New Hoaxcalls DDoS Botnet》Palo Alto Networks之IoC報告。閱於2020.Oct.16。網址:https://unit42.paloaltonetworks.com/new-hoaxcalls-ddos-botnet/

[7]《什麼是 APT進階持續性威脅 (Advanced Persistent Threat, APT)?》Trend Micro。閱於2020.Oct.16。網址:https://blog.trendmicro.com.tw/?p=123

[8]《Most ICS vulnerabilities disclosed this year can be exploited remotely》Help Net Security。閱於2020.Oct.16。網址:https://www.helpnetsecurity.com/2020/08/20/ics-vulnerabilities-exploited-remotely/

[9]《MITRE ATT&CK MATRIX》MITRE組織。閱於2020.Jul.08。網址:https://attack.mitre.org/

[10]《Building Trojan Hardware at Home》BlackHat 2014。閱於2020.Jul.09。網址:https://www.blackhat.com/docs/asia-14/materials/Dunning/Asia-14-Dunning-Building-Trojan-Hardware-At-Home.pdf

[11]《The 'killer USB' that FRIES laptops: Malicious drive uses a high voltage to destroy the computer's circuit board》Daily Mail。閱於2020.Oct.15。網址:https://www.dailymail.co.uk/sciencetech/article-2997401/The-killer-USB-FRIES-laptops-Malicious-drive-uses-high-voltage-destroy-computer-s-circuit-board.html

[12]《Knowing Your Employees - An Overview》Management Study Guide。閱於2020.Oct.16。網址:https://www.managementstudyguide.com/knowing-your-employees.htm

[13]《世界備份日( World Backup Day):三二一原則》Trend Micro。閱於2020.Oct.16。網址:https://blog.trendmicro.com.tw/?p=4707

[14]《What is Cyber Hygiene? A Definition of Cyber Hygiene, Benefits, Best Practices, and More》Digital Guardian。閱於2020.Oct.16。網址:https://digitalguardian.com/blog/what-cyber-hygiene-definition-cyber-hygiene-benefits-best-practices-and-more